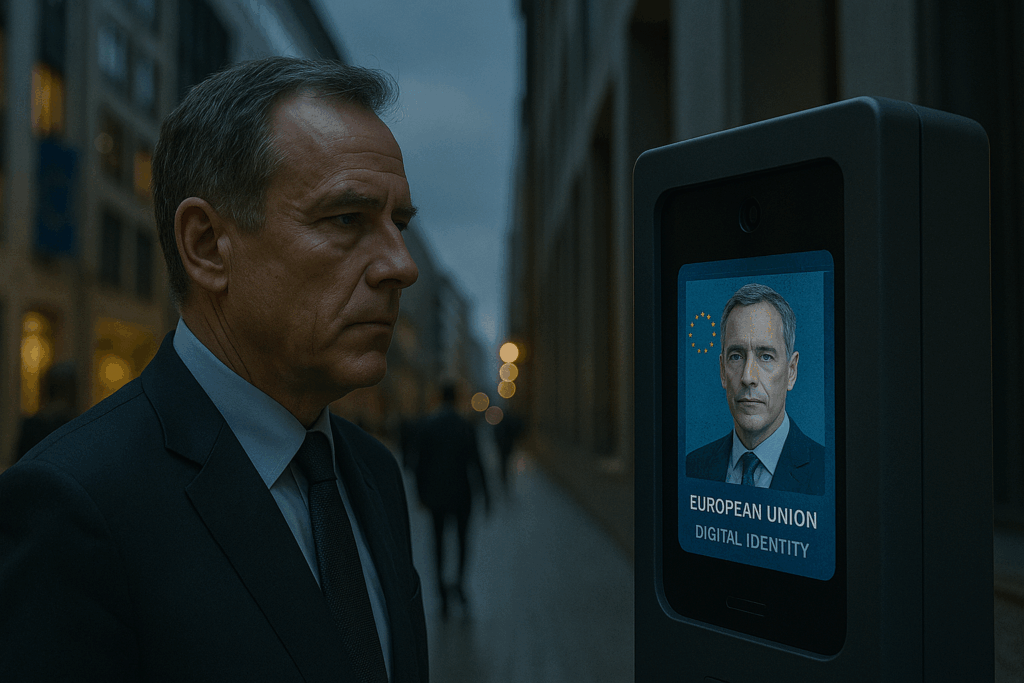

Digitale EU-ID 2026: Pflicht, Kontrolle, Ausschluss – Beginn eines neuen Systems

Die neue digitale Identität der EU wird 2026 Pflicht: biometrisch verknüpft, tief integriert, lückenlos kontrollierbar. Wer keinen Zugangscode hat, verliert Teilhabe. Was als Fortschritt beginnt, wird zur Infrastruktur eines neuen Kontrollsystems – algorithmisch, ausschließend, unumkehrbar.

Es beginnt dort, wo keine Entscheidung gefällt wurde.

Wo kein Gesetz erlassen wurde, das laut schreit.

Sondern leise, in einem Code. In einer App. In einer Zugriffslogik.

Die meisten bemerken nicht, wann es beginnt. Weil es nicht beginnt. Es ist da.

Nicht sichtbar – nur spürbar.

Wie ein Temperaturwechsel in einem Raum, den man seit Jahren betritt.

Etwas ist anders. Aber es steht nirgends. Kein Alarm. Keine Grenzmarkierung. Nur: ein anderes Gefühl.

Zugänge, die plötzlich verweigert werden.

Prozesse, die sich verändern.

Antworten, die man nie gestellt hat – aber die gespeichert wurden.

Die europäische Pflichtidentität ist keine Reform.

Sie ist ein Paradigmenwechsel.

Nicht, weil sie kommt – sondern weil sie unausweichlich ist.

Der Begriff „digitale ID“ suggeriert ein harmloses Abbild.

Etwas, das uns gehört. Eine Art Pass, nur moderner.

Doch das ist ein Trugbild.

Denn was hier entsteht, ist kein Ausweis – es ist ein Zugangs-Framework zur Realität.

Wer nicht registriert ist, existiert nicht.

Und wer nicht zugelassen ist, darf nicht teilnehmen.

Die neue Architektur denkt nicht mehr in Nationalstaaten.

Sie denkt in Trust-Frameworks, in Layern, in Datenströmen.

Die biometrische Verifikation ist nicht die Spitze – sie ist die Grundbedingung.

Nur wer biometrisch verifiziert wurde, darf denken, handeln, teilnehmen.

Es ist das Gegenteil von Souveränität.

Denn es ist nicht die Frage: „Wer bin ich?“

Sondern: „Wer erkennt mich an?“

Souveränität kehrt sich um. Der Bürger verifiziert nicht mehr den Staat – der Staat verifiziert den Bürger.

Früher war Kontrolle sichtbar. Heute ist sie kodiert.

Früher war Freiheit ein Raum. Heute ist sie ein Zugriff.

Früher war Identität eine Herkunft. Heute ist sie ein Token.

Die neue EU-Architektur spricht in einer Sprache, die nicht gewählt wurde.

Aber die bindet.

Sie hat keinen Ton – aber vibriert durch jede Interaktion.

Ein Mietvertrag?

Nur möglich nach Identitätsverknüpfung.

Ein Bankkonto?

Nur mit Wallet-Freigabe.

Ein Flug?

Nur nach Gesichtsscan.

All das wird unter „Komfort“ verkauft.

Und das ist der brillante Zug dieser Architektur:

Sie tarnt Kontrolle als Fortschritt.

Und wer widerspricht, wirkt rückständig.

Die neue digitale Identität ist nicht optional.

Sie ist Grundbedingung für Zugehörigkeit.

Zugehörigkeit zu einer Welt, in der jeder Zugriff getrackt, jede Berechtigung algorithmisiert, jede Bewegung zu einem Event wird – nicht für dich, sondern für das System.

Das Individuum wird zum Datensatz.

Der Datensatz wird zur Entscheidung.

Und die Entscheidung – trifft nicht mehr der Mensch.

Was noch wie eine technische Modernisierung aussieht, ist längst eine neue Realität:

Eine Realität, die nicht fragt, sondern vorschreibt.

Die nicht auf Konsens baut, sondern auf Code-Compliance.

Nicht das Gesetz schützt mehr – sondern die Zugangskontrolle.

Und wenn plötzlich kein Zugriff mehr gewährt wird?

Dann ist das keine Ablehnung.

Sondern nur ein technisches Signal.

Fehler 403.

Access denied.

Bitte wenden Sie sich an die Administratoren.

Doch da ist niemand mehr, der erklärt. Nur noch Schnittstellen.

Hier beginnt das Unsichtbare.

Eine Realität, die nicht mehr demokratisch kontrollierbar ist – weil sie nicht mehr demokratisch gedacht ist.

Sondern wie ein Betriebssystem:

Autonom.

Unerklärbar.

Unausweichlich.

Und jetzt?

Wie geht man damit um?

Die einen bauen weiter.

Die anderen checken ihre Wallet.

Wieder andere hoffen auf Ausnahme-Regelungen.

Und wenige verstehen: Das Spiel hat begonnen.

Nur wer die neue Architektur liest, versteht, wo die Ausgänge sind.

Die Frage ist nicht mehr, ob man teilnehmen will.

Sondern: Wie bleibt man souverän in einem System, das Souveränität abschafft?

Wer jetzt keine Architektur-Strategie hat, spielt nach fremden Regeln.

Denn was früher „Zukunft“ war, ist jetzt Infrastruktur.

Und was heute Infrastruktur ist, war gestern noch Fiktion.

Die digitale Pflichtidentität kommt – und bleibt

System, Struktur, Endgültigkeit – Architektur einer unumkehrbaren Realität

Es beginnt nicht mit einem Knall. Es beginnt mit einem QR-Code.

Mit einer stillen Push-Nachricht.

Mit einem Satz in den Tiefen eines EU-Dossiers:

„Verbindliche Implementierung bis 2026“ –

unscheinbar im Wortlaut, unumkehrbar in der Wirkung.

Die neue europäische Pflichtidentität kommt nicht als Option. Sie kommt als Infrastruktur.

Als Default. Als Must-Have. Als Systembedingung – nicht als Wahlmöglichkeit.

Und dieses Mal ist sie nicht mehr aufzuhalten.

„Was sich digitalisieren lässt, wird kontrollierbar. Was sich kontrollieren lässt, wird normiert.“

— Alexander Erber, No Borders Founder

eIDAS 2.0 – Der Architekturbeschluss einer neuen Gesellschaft

Im Schatten der Krisenjahre hat sich ein Gesetzgebungswerk entfaltet, das kaum jemand bemerkt –

doch alles verändert. eIDAS 2.0 ist kein bloßes Update des Identitätsmanagements.

Es ist die Kodierung einer neuen Staatslogik.

-

EU-Verordnung, gültig in allen Mitgliedsstaaten

-

Implementierungspflicht: bis 2026

-

Kern: EU Digital Identity Wallet (EUDI) → Biometrie + KYC + Zugriffsschlüssel

-

Ziel: vollständige digitale Identifizierbarkeit auf allen Ebenen des Lebens

Die Formel ist einfach:

→ Wer Bürger ist, muss Wallet tragen.

→ Wer keine Wallet hat, existiert nur noch formal – nicht mehr funktional.

Die digitale Souveränität des Einzelnen? Ersetzt durch verwaltete Berechtigungen.

Verfassungsrechte? Überschrieben von Systemprotokollen.

Technologie statt Demokratie – warum Algorithmen Recht verdrängen

Der Point of No Return liegt nicht in einem Gesetz.

Er liegt in der Systemintegration: Wenn ID-Wallets mit Bankkonten verknüpft sind.

Wenn Grenzkontrollen Login-Protokolle auslesen.

Wenn Sozialleistungen nur noch nach Identitäts-Freigabe ausgezahlt werden.

Die Fragen, die früher Richter entschieden, beantworten heute digitale Gateways:

-

Hat die Person eine gültige Aufenthaltserlaubnis?

-

Hat sie ihre Impfdaten aktualisiert?

-

Ist sie autorisiert für das Boarding, das Gebäude, den Zahlungsvorgang?

Das Recht wird zum Schatten des Codes.

Was zählt, ist nicht mehr das Gesetz – sondern das System-Design.

„Wenn Legitimität durch Login ersetzt wird, ist der Verfassungsstaat nur noch Fassade.“

— Alexander Erber

Warum die Rückkehr zur Analogie ausgeschlossen wurde

Das Fenster für Alternativen hat sich längst geschlossen.

Im öffentlichen Diskurs war kaum Platz für Fragen, Debatten, demokratische Auseinandersetzung.

Die digitale Identität wurde als Komfort verkauft – nicht als Verfassungsbruch.

-

„Mit der EUDI wird alles einfacher“

-

„Führerschein, Ausweis, Bank-ID – alles in einer App“

-

„Sicher, einheitlich, innovativ“

Doch das Narrativ ist nicht neutral. Es tarnt die Entscheidung:

→ Nicht ob, sondern wie tief der Kontrollmechanismus verankert wird.

Analoge Freiräume – einst Rückzugsort der Privatsphäre – wurden systematisch abgebaut:

| Bereich | Früher | 2026+ |

|---|---|---|

| Ausweispflicht | Nur bei Behördenkontakt | Dauerverknüpfung per App |

| Reiseinformationen | Grenzübergang | Vorab-Datenauswertung |

| Sozialleistungen | Nach Antrag und Prüfung | Automatisch verknüpft |

| Zutritt öffentlicher Raum | Freizugang | QR-Check-in erforderlich |

Was als Verwaltung begann, endet in vollständiger Identitätsarchitektur.

Europa hat die biometrische Strukturierung des Alltags längst beschlossen.

Keine Verschwörung – sondern verabschiedete Realität

Die Vorstellung, diese neue ID-Welt sei eine „dystopische Fantasie“,

ist naiv – und falsch.

Alles ist dokumentiert. Alles ist beschlossen. Alles ist öffentlich.

EU-Verordnung 2024/1449, Artikel 6:

„Die Mitgliedstaaten stellen sicher, dass bis zum 1. Oktober 2026 alle natürlichen Personen die Möglichkeit erhalten, eine europäische digitale Identität zu nutzen.“

Die Begrifflichkeiten wurden geschickt gewählt:

-

„Möglichkeit“ – in der Realität: Verpflichtung

-

„Harmonisierung“ – in der Realität: Vereinheitlichung unter Systemdruck

-

„Transparenz“ – in der Realität: permanente Durchleuchtung

Was auf dem Papier wie eine Wahlfreiheit klingt, ist eine Architektur der Alternativlosigkeit.

„Die Wahrheit liegt nicht in der Schlagzeile, sondern in der Fußnote.“

— Alexander Erber

Warum es kein Zurück gibt – und was das bedeutet

Es gibt keinen Revoke-Button.

Die biometrischen Infrastrukturen, die derzeit entstehen, sind irreversibel:

-

Milliardenverträge mit Systemanbietern (u.a. Thales, Idemia, SAP, Siemens)

-

Verknüpfung mit Interpol, Europol, Schengen-IT-Systemen

-

Integration in Banking, Gesundheit, Travel, Ausbildung

Einmal verknüpft = dauerhaft identifizierbar.

Einmal validiert = dauerhaft trackbar.

Einmal digitalisiert = dauerhaft strukturierbar.

Die Bürgerrechte der Zukunft sind technologische Zugriffsebenen.

Wer darauf verzichten will, verzichtet auf Teilhabe.

Und das ist der eigentliche Kipppunkt:

Nicht Kontrolle als Ausnahme, sondern Kontrolle als Default Condition.

Der Abschnitt zeigt, was bereits beschlossen ist.

Keine Vision, keine Theorie, kein Alarmismus.

Sondern: die dokumentierte Realität eines neuen Europas,

in dem Souveränität nicht mehr bedeutet, „nicht kontrolliert zu werden“,

sondern: „freigegeben zu sein“.

„No Way Back“ als Kipppunkt – Wenn Freiwilligkeit zur Infrastruktur wird

Es ist kein Testlauf.

Kein Versuch.

Kein Vorhaben.

Die digitale Pflichtidentität ist beschlossen, nicht diskutiert.

Implementiert, nicht vorgeschlagen.

Verwoben, nicht addiert.

Die Schweiz hat ihre e-ID durch die Volksabstimmung gebracht.

Die UAE koppelt mit dem Emirates ID System bereits Visa, Bankkonto, SIM-Karte und Impfstatus.

Und die EU?

Schafft mit dem eIDAS-Regime die digitale Standardidentität – verpflichtend, grenzüberschreitend, staatsübergreifend.

Was als „Komfortlösung“ begann, ist längst Grundinfrastruktur.

Denn wer nicht verknüpft ist,

ist nicht teilnahmefähig.

Wer kein Wallet hat,

hat bald kein Ticket, keine Akte, keine Signatur mehr.

Freiwilligkeit?

Ein Etikett aus der frühen Phase.

Heute ist sie technisch irrelevant – weil die Systeme sich selbst speisen.

Sobald der Pass mit dem Smartphone synchronisiert ist,

wird jede Bewegung Teil des Systems.

Nicht der Wille aktiviert die ID. Der Kontext tut es.

Die neue Realität kommt nicht frontal.

Sie dringt seitlich ein.

Über Zahlungsportale.

Impfzertifikate.

Fahrerlaubnisse.

Geburtsurkunden.

Bank-Logins.

Was digitalisiert wird, wird kontrolliert.

Was kontrolliert wird, verliert seine alte Souveränität.

Der Einzelne?

Wird zur Durchgangsstelle seiner eigenen Daten.

Verifizierbar. Rückverfolgbar. Entziehbar.

Das ist kein Systemfehler.

Es ist Systemlogik.

Consulting Layer: Kein Zurück. Aber neue Wege.

Manche Systeme lassen sich nicht mehr reformieren.

Sie lassen sich auch nicht mehr aufhalten.

Aber sie lassen sich überschreiben.

Nicht durch Protest.

Nicht durch App-Downloads.

Sondern durch Architektur.

Architektur schlägt Infrastruktur.

System schlägt Oberfläche.

Das Ziel ist kein Widerstand.

Das Ziel ist Handlungsmacht.

Die Exit-Szenarien liegen nicht innerhalb des Systems – sondern in seiner Umgehung.

Nicht Gegenwehr. Sondern Neuschreibung.

Nicht Ablehnung. Sondern Alternativstruktur.

Dort beginnt souveräne Strategie.

Und dort beginnt auch unsere Arbeit.

Das Archetekturprinzip des Kontrollstaats

Es beginnt nicht mit einem Gesetz. Nicht mit einer Abstimmung. Es beginnt mit einer Architektur.

Nicht sichtbar. Aber spürbar.

Nicht erklärt. Sondern implementiert.

Nicht diskutiert. Sondern ausgerollt.

Ein System, das nicht fragt, ob es akzeptiert wird – sondern nur, ob es funktioniert.

Die neue Ordnung ist kein Gebäude aus Marmor, kein Parlament aus Glas. Sie ist ein Software-Stack. Ein Token. Ein Trust-Framework. Ein Schichtmodell aus Protokollen, Berechtigungen, Zertifikaten und Zugangskontrollen. Die Demokratie ist noch da – aber ihr Betriebssystem wurde ausgetauscht.

EUDI Wallet. AREF. Biometrie. SSI. Trust-Service-Provider.

Begriffe wie aus einer Entwicklerkonferenz. In Wirklichkeit die Bausteine einer unsichtbaren Infrastruktur. Einer Ordnung, die nicht mehr über Abstimmungen legitimiert wird, sondern über Akzeptanzraten von User Interfaces.

Was früher Grundrechte waren, sind heute API-Zugriffsrechte.

Der Staat wird zur Plattform. Die Plattform zum Staat.

Und wer sich einloggt, hat bereits zugestimmt.

Zugestimmt zur Logik. Zur Architektur. Zur Stilllegung der alten Welt.

Der Zugriff entscheidet. Nicht mehr die Verfassung.

Denn ein Zugriff, der gesperrt wird, stellt keine Frage mehr nach Recht – sondern nach Funktion.

Funktioniert es?

Ja.

Also ist es erlaubt.

Diese neue Architektur spricht nicht mehr in juristischen Begriffen. Sie denkt in Event-Triggers, Transaktionslogs, Zertifikatsketten.

Ein Reisepass ist kein Dokument mehr – sondern ein synchronisierter Schlüssel.

Ein Personalausweis ist kein Nachweis mehr – sondern ein Gatekeeper.

Die digitale Identität ist nicht dein Ich – sie ist dein Interface zur Welt.

Und wer das Interface kontrolliert, kontrolliert die Realität.

Denn was nicht mehr geöffnet werden kann, existiert im digitalen Raum nicht mehr.

Ein gesperrter Zugang ist keine Einschränkung – er ist eine vollständige Auslöschung aus dem Systemkontext.

So sieht moderne Exklusion aus.

Geräuschlos.

Datumsgenau.

Protokolliert.

Begründet.

„Sie hatten Zugriff. Jetzt nicht mehr. Bitte wenden Sie sich an den zuständigen Trust-Anbieter.“

Das ist keine Orwellsche Dystopie.

Das ist der Live-Zustand von EUDI Wallet in der Testphase in mehreren EU-Mitgliedsstaaten.

Das ist die Realität in den Vereinigten Arabischen Emiraten mit Emirates ID + UAE Pass.

Das ist das Kontrollmodell in China – perfektioniert durch Health Codes, Sozialpunkte, Zugangsraster.

Aber die Architektur selbst ist identisch.

Zentrale Protokollierung.

Dezentrale Verantwortung.

Verbundene Systeme.

Keine Rückfrage.

Nur Logik.

Was sich nicht anpasst, wird blockiert.

Was sich widersetzt, wird isoliert.

Was sich entzieht, wird abgekoppelt.

Die Architektur vergisst nichts.

Sie kennt keine Gnade.

Und sie kann nicht überzeugt werden.

Denn sie ist nicht politisch – sie ist gebaut.

Die neue Macht liegt im Stack.

Zugangskontrolle als Systemprinzip

Digitale Identität 2026: Wer nicht verbunden ist, existiert nicht

Zugriff wird zur Währung.

Verknüpfung zur Voraussetzung.

Ein System, das alles miteinander verbindet, duldet keine Inseln.

Nicht in der Infrastruktur. Nicht in der Bevölkerung.

Die Architektur aus Kapitel 2a ist nicht neutral. Sie ist selektiv.

Und sie unterscheidet nicht mehr nach Hautfarbe, Herkunft oder Religion.

Sondern nach Status, Signalstärke und Systemkonformität.

Verbindung ≠ Teilhabe. Verbindung = Unterordnung.

Ein digitales Bürgerkonto ist keine Option.

Es ist ein Mechanismus.

Es registriert. Es verknüpft. Es bewertet.

Und es entzieht. Punktgenau.

Was nützt ein Bankkonto, wenn der Login verweigert wird?

Was nützt eine Krankenversicherung, wenn die App den Zugriff sperrt?

Was nützt ein Reisedokument, wenn es nicht mit dem biometrischen Wallet validiert werden kann?

Die neue Ausschlusslogik ist digital.

Die neue Konformität ist binär.

Die neue Realität ist Zero Trust.

In dieser Welt braucht es keinen Ausnahmezustand mehr.

Keinen Militärputsch. Kein Kriegsrecht.

Es reicht eine veränderte Zugriffspolitik.

Eine Zeile Code ersetzt den Kommandostand.

Ein API-Token ersetzt die Ausgangssperre.

Ein ID-Mismatch ersetzt die Freiheitsstrafe.

Diese Dynamik ist nicht hypothetisch.

Sie ist technisch integriert.

In der Schweiz, in der EU, in den VAE, in Singapur, in Estland.

Wer keinen ID-Link hat, wird nicht mehr verifiziert.

Wer nicht verifiziert ist, kann nicht teilnehmen.

Und wer nicht teilnimmt, wird ausgesteuert – nicht aus Bestrafung, sondern aus Systemlogik.

-

Die Europäische Kommission gibt an, dass „alle Bürgerinnen und Bürger bis 2030 über eine digitale Identität verfügen sollen, die interoperabel in allen Mitgliedsstaaten funktioniert.“ (Quelle: EU-Digital Identity Regulation, 2024 Revision)

-

Die Emirates ID wurde im Juni 2025 vollständig mit dem UAE Pass verbunden. Ohne diesen „Superzugang“ sind weder medizinische Versorgung noch Immobilienübertragungen möglich. (Quelle: Emirates eGovernment, ID Stack Report 2025)

-

Chinesische Health-Code-Systeme während der Pandemie galten als „Testlauf“ für Echtzeit-Zugangskontrolle. Inzwischen sind sie tief im Stadtleben integriert. (Quelle: South China Morning Post, März 2025)

„Was als Komfortlösung verkauft wird, ist oft ein Kontrollvorschub in Echtzeit. Wer heute den Zugang verliert, verliert morgen das Recht, überhaupt Rechte zu haben.“ – Alexander Erber

Die Frage ist nicht, ob das System gerecht ist.

Die Frage ist, ob es funktionieren soll – und für wen.

Denn der neue „digitale Ausschluss“ hat keinen sichtbaren Täter.

Keine Polizei. Kein Urteil. Kein öffentlicher Protest.

Nur einen Status: Zugriff verweigert.

Neue Normalität: Validiert oder entfernt.

Strategisches Layer-Fazit für Unternehmer, Investoren, HNWIs:

Wer nicht plant, wird geplant.

Wer nicht navigiert, wird einsortiert.

Und wer heute keine souveräne digitale Architektur aufbaut, wird morgen von fremder Architektur verwaltet.

Empfehlung:

– Eigenständige Identitätsstrukturen sichern

– Jurisdiktionen mit digitaler Parallelinfrastruktur prüfen

– Private Identitäts- und Zugangssysteme aufbauen (z. B. für Family Offices, Stiftungen, Offshore-Strukturen)

– Zugriffskaskaden absichern: Banking, Versicherung, Logins, Travel, Gesundheit

„Souveränität beginnt dort, wo die Fremdarchitektur aufhört.“

– Alexander Erber

Kontrolle wird Kode – Wenn Systeme Besitz umschreiben

Wenn Systeme Zugriffsfantasien in Gesetzesform bringen, Besitz in Sichtbarkeit verwandeln und Sichtbarkeit zur Schwachstelle wird – beginnt das Zeitalter der Unsichtbaren.

Sie kommen nicht mit Blaulicht. Nicht mit Briefen. Nicht mit Beamten. Sie kommen als Codezeilen. Als Updates. Als Policy Papers. Als neue Standards. Unauffällig. Und doch wie ein chirurgischer Schnitt ins globale Gewebe des Private Property. Was aussieht wie Finanzregulierung, ist in Wahrheit: Machtarchitektur. Kontrolle ist kein Zustand mehr. Kontrolle ist kein Akt mehr. Kontrolle ist Kode. Und dieser Kode überschreibt alles, was als sicher galt.

Die Vermögenden, die Vorsichtigen, die Systemkenner – sie wissen es längst: Wer Besitz nicht in Strukturen übersetzt, wird zum Ziel. Und wer seine Struktur nicht strategisch denkt, bleibt sichtbar – und damit angreifbar. Der neue Krieg wird nicht mit Waffen geführt. Er wird mit Meldepflichten, Reportings, Zugriffstiefen und Deklarationsautomatiken orchestriert. Es ist ein Krieg um Zugriff. Und nur wer den Zugriff kontrolliert, bleibt souverän.

Der Zugriffskrieg: Besitz war gestern, Zugriff ist heute

Der Besitz einer Villa, eines Fonds, eines Unternehmensanteils ist juristisch irrelevant geworden, wenn Dritte den Zugriff darauf rechtlich, technisch oder durch legislative Raster ermöglichen. FATF, OECD, EU, SEC – sie alle arbeiten nicht mehr an Gesetzen, sondern an Zugriffsmöglichkeiten. Zugriff auf Krypto. Zugriff auf Trusts. Zugriff auf Immobilien. Zugriff auf Wallets. Zugriff auf Daten. Zugriff auf Köpfe.

„Was heute als Compliance verkauft wird, ist der neue Hebel zur Enteignung mit Handschlag.“ – Alexander Erber

Der moderne HNWI oder das global agierende Family Office bewegt sich in einem System, das wie eine Matrix aus Offenlegungspflichten, Übertragungspflichten, Mitteilungspflichten aufgebaut ist. Jede Ebene einer Struktur – ob Holding, Stiftung, Trust oder Token – wird durchleuchtet, bewertet, klassifiziert, kategorisiert. Alles Sichtbare wird haftbar gemacht. Alles Greifbare wird reguliert. Alles Deklarierte wird gefährlich.

Von Reporting zu Reprogrammierung – wie Kode Kontrolle schafft

Die OECD schreibt keine Empfehlungen. Sie schreibt Kode. DAC6 und DAC8, CRS, CARF, Pillar II – sie sind keine Papiertiger. Sie sind Binärsysteme. Jeder dieser Standards erzeugt Datenpunkte, erzeugt Matching-Pfade, erzeugt Algorithmus-Wirkung. Besitz wird nicht mehr juristisch betrachtet, sondern systemisch rekonstruiert. Die Frage ist nicht, was im Vertrag steht – sondern was der Algorithmus erkennt.

„Strukturen, die nicht als Struktur erkannt werden, sind heute die letzte Form echter Privatsouveränität.“ – Giancarlo Lamas, Senior Partner, Lex Mundi Geneva

Das neue Spiel beginnt mit Algorithmen – und endet in Rechteeinräumungen. Jedes Formular, jeder Report, jede freiwillige Deklaration speist sich ein in ein System, das mit künstlicher Intelligenz arbeitet. Machine Learning ersetzt den Steuerprüfer. Deep Learning ersetzt das Amtsgericht. Der Zugriff erfolgt nicht mehr über Anklage – sondern über Default-Zugriffsrechte, embedded in digitalisierte Meldekaskaden.

Das Dogma der Sichtbarkeit: Warum Deklaration gefährlich ist

Wer heute glaubt, mit „sauberer Offenlegung“ im Vorteil zu sein, lebt im juristischen Denken von 2005. Die Welt von 2026 kennt keine Unschuld durch Sichtbarkeit. Sie kennt nur Haftung durch Sichtbarkeit. Die Struktur, die sichtbar ist, wird zur Struktur, die angegriffen werden kann. Der Fonds, der gemeldet wurde, kann eingefroren werden. Der Wallet-Inhaber, der offengelegt wurde, wird überwacht. Die Stiftung, die mit Beneficial Owners befüllt wurde, kann aufgelöst werden.

„Transparenz ist kein Schutz – sie ist Einladung.“

– Alexander Erber

Das System produziert keine Fairness. Es produziert Daten. Diese Daten entscheiden. Und je mehr sichtbar ist, desto mehr ist verwundbar.

Die neue Elite: Unsichtbarkeit durch Architektur

Die neue Elite agiert anders. Sie sucht nicht nach Steuerschlupflöchern. Sie sucht nach Systemräumen. Jurisdiktionen mit beschränktem Reporting. Konstruktionen mit getrennter Kontrolle. Eigentum ohne Zugriffspfad. Sichtbarkeit ohne Verfügbarkeit.

Strukturen, die bestehen:

– In Singapur: Family Offices mit interner Governance, keine CRS-Weiterleitung bei multilateraler Vermögensstreuung.

– In Cayman + Nevis: Purpose Trusts ohne Beneficial Owner, verbunden mit Voting-Entities in Non-Reporting Zones.

– In Liechtenstein + Dubai: Tokenisierte Assets via Private Placement, außerhalb standardisierter Meldeformate.

– In Panama: Legacy Corporations mit abweichender Reportingverpflichtung, strukturell geschützt durch lokale Zugriffsgesetze.

Diese Architekturen sind nicht illegal. Sie sind antizipativ. Sie antworten nicht auf Gesetz – sie sind dem Gesetz voraus. Während klassische Strukturen verteidigen, entziehen diese Systeme. Während andere deklarieren, orchestrieren sie Unsichtbarkeit.

Drei Sätze, die heute falsch führen – und morgen teuer werden:

-

„Ich habe nichts zu verbergen.“

→ Falsch. Jeder sichtbare Besitz erzeugt Zugriffspfade. -

„Ich bin legal, also sicher.“

→ Falsch. Legalität schützt nicht vor Zugriff, nur vor Strafe – Zugriff ist vorher. -

„Ich bin compliant, also unangreifbar.“

→ Falsch. Compliance erzeugt Sichtbarkeit, nicht Schutz.

Proof Layer: Externe Quellen zur Systemeskalation

– UBS Sovereign Wealth Report 2025: Nur 11 % der UHNWIs in Europa verlassen sich noch auf ein steuerliches Primärland.

– PwC Global Structures 2026: 83 % der erfolgreichen Family Offices nutzen 4–7 Jurisdiktionen simultan – im Schnitt mit 6 steuerlichen Ebenen.

– LexisNexis Risk Index 2025: 72 % der FATF-Mitgliedsländer werten strukturierte Wallets als Risikoindikation – ungeachtet der Legalität.

– BIS Basel Bulletin: Die Einführung von CARF (Crypto Asset Reporting Framework) wird bis 2027 in 94 Staaten verpflichtend – inklusive Retro-Analyse bis 2020.

– SEC USA & FCA UK 2024: Kryptotransaktionen mit strukturellen Verschleierungen gelten als „Technically legal, yet access-relevant“ – neue Klasse zwischen Legalität und Zugriffsoffenheit.

Psychologie der Kontrolle – wie Narrative Besitz neu framen

Das Framing hat sich verschoben. Besitz ist nicht mehr Statussymbol, sondern Risikoindikator. Immobilien? Werden mit Zwangsabgaben belegt. Unternehmensbeteiligungen? Gelten als politisch relevant. Wallets? Werden mit forensischer Software ausgelesen. Die Storyline: Wer viel hat, muss viel zeigen. Und wer viel zeigt, muss viel geben.

Doch genau hier entsteht die neue Erzählung der Unsichtbaren.

„Reichtum ist nicht der Besitz von Dingen, sondern die Kontrolle über das, was andere nicht sehen.“ – Shirin Kaleh, Strategin für Schattenökonomie, Geneva Institute

Neue Denkstruktur: Der Dreiklang moderner Verteidigung

-

Unsichtbarkeit: Strukturen, die nicht existieren, müssen nicht verteidigt werden.

-

Unverfügbarkeit: Besitz, der nicht zugreifbar ist, kann nicht enteignet werden.

-

Unzuteilbarkeit: Assets, die keinen fixen Owner haben, bleiben außerhalb des Systems.

Alexander Erbers 3-Level-Defense-Architektur:

– Ebene 1 – Legal Firewall: Multi-Jurisdictional Trusts mit separatem Controlling Body.

– Ebene 2 – Datenabschirmung: No-KYC-Zonen, tokenisierte Nominee-Strukturen, nicht CRSetabliert.

– Ebene 3 – Schattenresidenz: Asynchrone Domizilität mit anti-simultaner Reportingstruktur über drei Zeitzonen hinweg.

Kontrolle ist nur durch Kode kontrollierbar

Wer glaubt, durch passives Abwarten geschützt zu sein, wird überrascht. Die nächste Welle der Zugriffssysteme ist bereits gestartet. AI-Reporting Engines, Smart Contracts mit Zugriffsklauseln, Wallet-Tracking durch exekutive Autoritäten. Es braucht heute keinen Gerichtsbeschluss mehr – nur noch ein gesetzliches Update. Und diese Updates kommen. Monatlich. In Serie. In jedem Land.

„Legalität ist nicht Sicherheit. Nur Architektur ist Schutz.“

– Alexander Erber

Finaler Abschnitt: Jetzt oder nie

Jetzt ist der Moment. Nicht morgen. Nicht 2027. Die Zeit, in der Besitz Sicherheit bedeutete, ist vorbei. Willkommen in der Ära der Zugriffscodes, der Compliance-Maschinen, der datenbasierten Enteignungspfade. Wer jetzt nicht strukturiert, wird strukturiert. Wer jetzt nicht tiefer reingeht, wird ausgespielt. Wer jetzt nicht agiert, wird zur Datei.

Es beginnt. Jetzt.

Digitale Systeme, stille Verschiebungen und der Kampf um das Selbst

Zwischen Erkennung und Entkernung

Was passiert, wenn Identität nicht mehr aus Innen heraus definiert wird – sondern durch Algorithmen, Scorekarten und systemische Zugehörigkeit von außen zugewiesen wird? Wenn Passwörter durch biometrische Marker ersetzt werden, und der Mensch selbst – Stimme, Gangart, Netzverhalten – zum Login wird? Wer in den vergangenen zwölf Monaten wirklich zugehört hat, merkt: Es geht nicht mehr um Digitalisierung. Es geht um die Migration des Selbst.

Nicht freiwillig. Nicht verhandelbar.

„Die digitale Identität ist nicht mehr das, was du sagst, dass du bist. Sie ist das, was der Algorithmus aus deinen Daten erschafft.“

– Alexander Erber

Der Kode schreibt zurück

In den Sitzungsprotokollen der Europäischen Kommission vom Frühjahr 2024 tauchte ein unscheinbarer Absatz auf: „Die einheitliche europäische Wallet wird künftig standardisierte Attribute zur Vertrauenswürdigkeit der Person enthalten.“ Was nach technischer Vereinheitlichung klingt, ist die Kodifizierung eines neuen Menschenbildes.

Vertrauenswürdigkeit – bewertet anhand von: Zahlungsverhalten, Reisedaten, Social-Media-Aktivitäten, Beteiligung an Demonstrationen, Nutzung von VPNs. Alles legitimiert durch Sicherheit. Alles akzeptiert durch Bequemlichkeit.

Und doch: Nichts davon ist mehr frei gewählt.

„Das eigentliche Produkt bist nicht du. Es ist das, was man aus dir macht.“

– Shoshana Zuboff

Der Kontrollraum ist eingerichtet

Die Systeme stehen. Testläufe laufen. Seit Sommer 2025 greifen erste Pilotprojekte in den Niederlanden, in Estland, in Frankreich. Die neuen europäischen Digital-IDs sollen alles ersetzen: Reisepass, Führerschein, Gesundheitskarte, Steuer-ID, Kundenkarte, Zugangskarte.

„One ID to rule them all.“

Was wie Effizienz klingt, ist der Beginn einer Unsichtbarmachung individueller Rückzugsräume. Wer sich der Wallet verweigert, verliert Zugriff. Auf Mobilität. Auf Märkte. Auf Mitbestimmung.

Der Mensch als Datensatz. Das Selbst als API.

Die drei Layer der Totalerfassung

-

Erfassung der Bewegung

Geotracking, Metadaten, Echtzeit-Personenzuordnung -

Erfassung der Meinung

Verknüpfung von Social Graphs, Likes, Kommentaren, Chatverläufen -

Erfassung der Absicht

Predictive Behaviour Engines, vorauseilende Kontrolle, präemptive Sanktionen

Was in China der Social Credit Score war, wird in Europa mit demokratischem Vokabular eingeführt: „Transparenz“, „Effizienz“, „bürgernahe Prozesse“. Die semantische Verschiebung kaschiert den Systemkern: Kontrolle durch Erwartung. Sanktion durch Vorahnung.

„Der neue Gehorsam entsteht nicht durch Strafe. Sondern durch die Angst, ausgeschlossen zu werden.“

– Alexander Erber

Juristisch gesehen: eine Umkehr der Beweislast

Das Problem ist nicht, dass Staaten Daten haben. Das Problem ist, dass sie diese Daten interpretieren – ohne Kontext, ohne Diskurs, automatisiert.

Eine digitale Identität, die einmal negativ beflaggt ist, muss von dir selbst rehabilitiert werden. Aber wie beweist man ein Nicht-Vergehen in einem System, das kein Gericht mehr braucht, weil es auf Scorewerten basiert?

OECD, FATF, EU-Kommission – alle Gremien sprechen von „Enhanced Digital Trust Layers“.

Was fehlt: Die verfassungsrechtliche Diskussion darüber, ob Vertrauen verordnet werden darf.

Der leise Rückzug der Grundrechte

Reisefreiheit ist nicht mehr uneingeschränkt.

Zugang zu Finanzsystemen ist nicht mehr garantiert.

Anonymität im Netz wird zur Auffälligkeit.

Und doch fragt fast niemand: Was bleibt eigentlich vom Menschen übrig, wenn alles kontrolliert wird – und zwar präventiv, digital, nicht greifbar?

Digitale Identität ≠ Digitale Autonomie

Die Verwechslung ist fatal. Eine ID, die zentral verwaltet wird, die manipulierbar ist, widerrufbar, verknüpfbar mit Zahlungs- und Verhaltenssystemen – ist keine Erweiterung des Ichs. Es ist eine Rekonstruktion des Ichs unter fremden Bedingungen.

„Digitale Souveränität bedeutet nicht, alle Systeme zu akzeptieren – sondern zu wissen, welche man braucht und welche man ablehnt.“

– Alexander Erber

Systemisch gedacht: der neue Leviathan

Das System, das entsteht, ist kein Orwell’scher Polizeistaat. Es ist ein Plattformstaat. Die Kontrolle erfolgt nicht mehr sichtbar durch Beamte – sondern unsichtbar durch Software.

APIs, Scores, Shadow Bans, Datenprofile – sie sind das neue Instrumentarium.

Wer fragt, „Was habe ich denn zu verbergen?“, hat das System nicht verstanden. Es fragt nicht nach Schuld. Es bewertet nach Potenzial.

Was tun?

Die zentrale Frage ist nicht, wie man sich der digitalen ID entzieht. Sondern:

Wie man seine Identität wieder selbst in die Hand nimmt.

Wie man Systeme baut, die nicht auslesbar sind.

Wie man Strukturen etabliert, in denen Vertrauen nicht gemessen, sondern vereinbart wird.

Diese Systeme existieren. Noch. In parallelen Räumen. In vorausschauend aufgebauten Exits. In neu gedachten Ökonomien, die nicht alles auf den zentralen Score setzen.

„Die neue Elite ist nicht die, die mehr Daten hat. Sondern die, die weiß, wie man sich ihnen entzieht.“

– Alexander Erber

Schattenkonten, Reputationsfallen und Compliance-Maschinen: Die stille Architektur globaler Sichtbarkeit

Was in den Vorstandsetagen der Vermögensverwalter wie eine Fußnote gehandhabt wird, ist in Wahrheit längst das Rückgrat einer neuen Ära: Die Unsichtbarkeit ist abgeschafft. Was früher als diskrete Strategie zwischen Bankgeheimnis, Stiftungskonstrukten und diplomatischer Immunität verhandelt wurde, ist heute Teil eines kybernetischen Kontrollmodells. Kein Konto bleibt verborgen, kein digitaler Fußabdruck ungeprüft, keine Bewegung im globalen Geldsystem ohne algorithmische Spiegelung. Der Zugriff auf alles ist nicht geplant – er ist implementiert.

„Die Zukunft gehört denen, die sich selbst systematisch aus den Sichtachsen der Systeme entfernen, ohne sich selbst zu verlieren.“ – Alexander Erber

Was ich hier formuliert habe, ist kein Appell zur Flucht – sondern eine Einladung zur strukturellen Selbstbestimmung. Denn die neue globale Ordnung duldet keine Grauzonen mehr. Wer sich nicht sichtbar macht, wird klassifiziert. Wer sich nicht intelligent sichtbar macht, wird marginalisiert.

Kontrollvernetzung 2030: Der neue Layer-Staat

Wenn Juristen 2025 von einem „disintermediated State“ sprechen, dann meinen sie nicht etwa die Auflösung staatlicher Kontrolle – sondern ihre vollständige Integration in die Datenarchitektur der Finanzmärkte. Was zuvor auf Behördengängen, Steuerformularen und Notarbüros basierte, läuft heute durch automatisierte Schnittstellen zwischen Banken, Versicherern, Registern, Mobilfunkdaten und Kreditkartentransaktionen. Sichtbarkeit ist nicht mehr optional – sie ist systemisch.

OECD, FATF, EU-Kommission, UNDP, Weltbank – alle arbeiten mit identischen Modellen der behavioral traceability. Es geht nicht um Besteuerung. Es geht um Kontrolle durch Vorhersage. Algorithmen, die aus dem Stromverbrauch in Dubai, dem Instagram-Verhalten in Lissabon und dem Flugverhalten ab Zürich präzise Compliance-Risiken berechnen – bevor ein Mensch überhaupt agiert.

„Die Kontrolle liegt heute nicht mehr beim Staat, sondern in der Beziehung zwischen Cloud und KI.“ – Shoshana Zuboff

Doch was heißt das für unsere Klienten? Für jene, die keine „Kunden“ sind, sondern Systemarchitekten ihres eigenen Lebensraums?

Sichtbar ≠ angreifbar: Das Reframing globaler Präsenz

Es reicht nicht mehr, nicht aufzufallen. Es reicht nicht mehr, einen Offshore-Vehikel in Belize oder eine Stiftung in Panama zu errichten. Was zählt, ist das Systemdesign der Sichtbarkeit. Wo, wie, mit welcher Logik – und mit welchem juristisch-validen Schutzschild.

Die neue Regel lautet nicht: Unsichtbarkeit.

Die neue Regel lautet: Sichtbarkeit nur durch strukturierte Transparenzarchitektur.

Das bedeutet:

-

Juristische Konstruktionen, die Multi-Layer-Transparenz mit Ein-Knoten-Kontrolle verbinden

-

International anerkannte Substanzkonzepte (Economic Substance 2.0, UAE, Singapore, Malta)

-

Nutzung diplomatischer, steuerlicher und IT-rechtlicher Asymmetrien zur Kanalisierung von Risiko

-

Kuratierte Sichtbarkeit, die Behörden und Banken zwar Einsicht gewährt – aber keine Angriffspunkte

„Es ist kein Widerspruch, sichtbar und unangreifbar zu sein. Man muss nur wissen, in welcher Frequenz man strahlen will.“ – Alexander Erber

Die Kunst des legalen Schattenmanagements

Klassische Steuervermeidung war gestern. Heute geht es um Steuerfluss-Design in Echtzeit. Nicht ob, sondern wie eine Transaktion sichtbar wird, entscheidet über Compliance oder Katastrophe. Und während 98 % aller Unternehmer, Investoren und Family Offices noch über Briefkastenfirmen diskutieren, arbeiten wir an dynamischen Sichtbarkeitsprofilen mit adaptiver Layerstruktur.

Beispiel: Eine Holding in Zypern ohne Substance, ohne Mitarbeiter, ohne lokale Lizenzbindung – heute eine toxische Zeitbombe.

Kontrast: Eine VAE-Struktur mit lokalem Substanznachweis, internationalem Anti-Abuse-Zertifikat und kontrollierter Informationsschnittstelle – das neue Schutzschild.

Was hier entsteht, ist kein Offshore-Modell. Es ist ein neues Mindset: Souveräne Architektur im rechtlich sichtbaren Raum – kontrolliert, geplant, optimiert.

Die drei Dimensionen der neuen Kontrolle – und wie man sie neutralisiert

-

Datenkontrolle

Wer Zugang zur Primärquelle von Finanz- und Mobilitätsdaten hat, hat Macht. Der Schlüssel liegt in der eigenen Dateninfrastruktur: separate Geräte, unabhängige E-Mail-Kaskaden, juristisch geschützte Cloudzugänge über Drittstaaten. -

Jurisdiktionskontrolle

Die Wahl der Gerichtsbarkeit ist heute nicht mehr Steuerfrage, sondern Frage der Überlebensarchitektur. Singapur, UAE, Uruguay – Länder mit hoher Rechensouveränität, aber ohne automatisierte Datendurchreiche an EU, OECD & Co. -

Narrativkontrolle

Die gefährlichste Form der Kontrolle ist die über die eigene Geschichte. Wer ist man? Woher kommt das Geld? Wer sind die Partner? Die Lösung: kontrollierte Narrative durch strukturierte Transparenzberichte, AI-gestützte Reputationsmodelle und frühzeitige Legal Opinion Statements.

„Narrative clarity is the new currency of trust.“

– Nassim Nicholas Taleb

Was jetzt zu tun ist: Strategische Sichtbarkeitsarchitektur implementieren

Was wir für Klienten bauen, ist kein Trust-Modell. Kein „Low-Tax-Fix“. Kein Residency-Zirkus. Es ist eine Systemarchitektur, die globale Compliance, persönliche Integrität und souveräne Freiheit miteinander verheiratet. Punktuell sichtbar. Substanziell unangreifbar. Juristisch unangreifbar. Emotional nachvollziehbar. Strategisch unangreifbar.

„Der neue Luxus ist nicht mehr Private Banking – es ist private Infrastruktur mit öffentlicher Immunität.“

-Alexander Erber

Was jetzt gebraucht wird:

-

Sichtbarkeitsstrategie mit Multi-Layer-Setup

-

Legal Framework mit FATF-, OECD- und AI-resistenter Struktur

-

Jurisdiktions-Matrix mit konkretem Blueprint 2025/2026

-

Persönlich verankerte Narrative-Architektur mit Schutzschild-Funktion

-

Souveräne Operationsstruktur mit Zugriffskontrolle über alle Layer hinweg

Die Zukunft? Sichtbarkeit nach eigenem Bauplan

Das Ende der Unsichtbarkeit ist der Anfang der Souveränität. Was wir hier formulieren, ist keine Theorie – es ist gelebte Praxis in jedem unserer Mandate. Sichtbarkeit ist keine Schwäche. Sie ist die Bühne, auf der echte Souveräne ihre Architektur zeigen – ohne je den Quellcode preiszugeben.

„Wer Kontrolle versteht, muss sich nicht verstecken. Er muss sich nur richtig zeigen.“ – Alexander Erber

Und genau das ist es, was wir mit No Borders Founder tun:

Wir bauen nicht Offshore-Fassaden.

Wir bauen sichtbare Unangreifbarkeit.

Wir bauen Systeme, in denen Kontrolle keine Bedrohung mehr ist – sondern ein Spiel, das man selbst entwirft.

Die Architektur des Verschwindens

Wie diskrete Vermögensverlagerung zur neuen Sichtbarkeit wird – ohne je sichtbar zu sein

„Sichtbar werden heißt angreifbar werden. Wer das Spiel wirklich beherrscht, spielt es dort, wo es keiner sieht.“

– Alexander Erber

Die heutige Welt ist kartographiert. Nicht nur in geopolitischer, sondern in finanzieller Hinsicht. Wer zu viel Kapital bewegt, hinterlässt Spuren. Wer es nicht bewegt, ist Ziel. Die Ära, in der Reichtum mit Palästen und Jachten protzte, ist vorbei – nicht weil es keiner mehr tut, sondern weil es die Falschen auffällt. Heute gewinnt, wer auf der Landkarte verschwindet, während er neue Weltkarten zeichnet. Das Kapitel beginnt dort, wo Kontrolle und Compliance längst im Vorfeld eingeplant werden müssen – nicht als Limitierung, sondern als Werkzeug des Strategiewechsels.

Schattenreich der Optionen

Warum Steuerflucht ein Relikt ist – und Schattenarchitektur der neue Code

„Ein Vermögen zu verstecken ist 1990. Es in einer juristischen Fassade unsichtbar zu machen – das ist 2026.“ – Markus Blenke, Strategieberater für geopolitische Kapitalarchitekturen

Was einst Offshore hieß, nennt sich heute multilaterale Architektur. Kein Cayman-Tresor, sondern ein Netzwerk aus Trust-Strukturen, Bankvehikeln und territorialer Fragmentierung. Die neuen Schatten sind legal, kodifiziert, unauffällig. Es sind keine Fluchten, sondern vorbereitete Räume – aus Verträgen, Substanz, Mindestanwesenheiten, sekundären Holdings und – wenn notwendig – persönlicher Präsenz an nur einem Tag pro Jahr. Wer es richtig macht, wird unsichtbar, ohne illegal zu sein. Das ist die wahre Disruption des globalen Kontrollsystems.

Die drei Ebenen der Unsichtbarkeit

Juristisch, operativ, psychologisch – wo Sichtbarkeit neu definiert wird

-

Juristisch: AEoI, FATCA, CRS, DAC7 – wer glaubt, er sei sicher, weil er eine Holding „besitzt“, hat das Spiel nicht verstanden. Besitz ist Sichtbarkeit. Kontrolle ist Struktur. Die souveränen Strategien beginnen dort, wo Nutznießerschaft über Proxy-Direktoren, mehrschichtige Shareholder Agreements und selektive Offenlegung gesteuert wird.

-

Operativ: Unternehmen, die Umsatz generieren, müssen sichtbar sein – aber nicht überall. Wer Zahlungseingänge, IP-Transfers und Profit Extraction über Zonen wie Hongkong, Dubai, Singapur oder Zypern staffelt, führt den regulatorischen Zugriff auf eine Meta-Ebene.

-

Psychologisch: Es gibt einen feinen Unterschied zwischen bekannt sein und relevant erscheinen. Die neue Vermögenselite zeigt nichts. Keine LinkedIn-Postings, keine Pressefeatures, keine Awards. Sichtbarkeit wird zur Schwäche, während Unsichtbarkeit zur Strategie wird.

Die fünf Säulen strategischer Unsichtbarkeit

Blueprint für Family Offices und Hochvermögende, die 2026 noch agieren wollen

1. Territoriale Fragmentierung

Drei Wohnsitze. Zwei Staatsbürgerschaften. Sechs Bankbeziehungen. Diese Zahlen sind keine Spielerei, sondern Mindestvoraussetzungen. Der moderne Souverän lebt nicht in einem Staat, sondern bewegt sich zwischen juristischen Schichten.

2. Holding-Hybride mit Substanzverlagerung

Keine Briefkastenfirmen. Sondern operative Mischformen mit lokaler Geschäftsführung, getrennter Bilanzierung, realer Substanz und doppelter Final Beneficiary-Fassade. Die Schweiz kann das. Singapur perfektioniert es.

3. AI-gesteuertes Financial Mapping

Anonymität heißt heute: digitale Muster vermeiden. Wer alle Transaktionen in Echtzeit tracken lässt, um sie in Clustern neu zu arrangieren, verschiebt die Sichtbarkeit auf maschineller Ebene. Visibility-Index-Reduktion als KPI. Privacy-by-Design ist keine Ethikfrage mehr, sondern eine Strategiegröße.

4. Narrative Kontrolle statt PR

„Werde deine eigene Quelle.“ Das ist kein Social-Media-Tipp, sondern ein Core-Element moderner Schattenarchitektur. Wer die Story seines Vermögens lenkt, wer Protokolle schreibt, bevor sie jemand schreibt, wird nie Ziel. Externe Narrative lenken, statt sich ihnen zu unterwerfen.

5. Sovereign Architecture

No Borders Founder entwickelt Strategien, die nicht auf Flucht, sondern auf Faltung beruhen. Vermögen wird nicht versteckt – es wird orchestriert. Zwischen Beweislastumkehr, steuerlichem Mindestnexus, Offshore-Mainland-Übergängen und Compliance-definierter Unsichtbarkeit entsteht ein Raum, in dem Kontrolle ihren Zugriff verliert. Der Schlüssel ist nicht das Land, sondern das Protokoll.

Was unsichtbar ist, kann nicht kontrolliert werden

Der neue Freiheitsbegriff entsteht im Intervall zwischen zwei Sichtbarkeiten

„Freiheit bedeutet nicht, nicht gesehen zu werden. Freiheit bedeutet, gesehen werden zu können – aber sich bewusst dagegen zu entscheiden.“

– Alexander Erber

Wer heute Vermögen hat, steht unter Vorbehalt. Jeder Zufluss, jede Transaktion, jede Struktur wird im Lichte von AML, ESG, DAC7 oder Pillar II betrachtet. Die Reaktion darauf darf kein Rückzug sein, sondern muss Gestaltung heißen. Gestaltung von Legenden, Gestaltung von Rechtsräumen, Gestaltung von Sichtbarkeiten.

Die Zukunft gehört denen, die ihre Steuerlast kennen, bevor sie entsteht. Die Kontrolle nicht fürchten, sondern designen. Die nicht fragen, was erlaubt ist, sondern was sichtbar ist – und was nicht.

Die zweite Welle – wenn Besitz zum Risiko wird

Es ist nicht die Veränderung, die Angst macht. Es ist die Geschwindigkeit, mit der alte Sicherheiten zu neuen Schwachstellen mutieren. Wer bisher glaubte, mit Grundbesitz, Kapitalpolstern oder Firmennetzwerken immun gegen externe Schocks zu sein, wird aktuell eines Besseren belehrt. Vermögen schützt nicht mehr – es exponiert. Die neue Elite denkt nicht mehr in Besitzkategorien, sondern in Zugriffswinkeln, in operativer Beweglichkeit, in steuerlicher Unsichtbarkeit und rechtlicher Resilienz.

Der Satz „Eigentum verpflichtet“ hat einen neuen Subtext bekommen: Eigentum projiziert. In einer Zeit, in der algorithmische Profile über Kreditwürdigkeit, steuerliche Prüfintensität oder politische Risikoindizes entscheiden, ist die Summe der sichtbaren Assets zur Eintrittskarte in einen Kontrollraum geworden, aus dem man nur mit strategischer Unsichtbarkeit wieder herauskommt.

„Das Vermögen von morgen ist nicht sichtbar, sondern strukturiert.“

– Alexander Erber

Reale Risiken, virtuelle Konsequenzen

Während Cyber-Angriffe, Vermögensregister, automatische Meldesysteme und KI-gestützte Risiko-Algorithmen immer tiefer greifen, wird ein steuerlich sauberes, aber systemisch naives Setup zur offenen Flanke. Es reicht heute nicht mehr, compliant zu sein – man muss vorausdenkend strukturiert sein.

Denn die Architektur der neuen Weltordnung basiert nicht auf dem Versprechen von Freiheit, sondern auf dem Zugriff auf jene, die sichtbar sind, greifbar sind, adressierbar sind. Digitale Identitäten, biometrische Daten, zentrale Steuerregister, Immobilienregister, Transparenzregister, CRS-/DAC7-Meldungen – alles Bausteine eines Systems, das Vermögen nicht nur katalogisiert, sondern bewertbar und vor allem angreifbar macht.

„Der Zugriff beginnt dort, wo Transparenz nicht mehr freiwillig ist.“

– Alexander Erber

Liquidität ist keine Freiheit – Struktur ist es

Viele der neuen Mandanten, die den Weg zu uns finden, kommen mit dem gleichen Satz: „Ich dachte, ich sei sicher.“ Familien, die über Jahrzehnte globales Eigentum aufgebaut haben, sehen sich plötzlich mit eingefrorenen Konten, drohenden Nachprüfungen, geplatzten Immobilientransaktionen oder verschleppten Erbschaftsfragen konfrontiert. Der Grund ist fast immer der gleiche: zu viel Sichtbarkeit, zu wenig Struktur.

Freiheit ist nicht der Kontostand. Freiheit ist die Möglichkeit, Zugriffsversuche zu neutralisieren, bevor sie sich materialisieren. Das funktioniert nur über eine Architektur, die auf Rechtsräumen statt auf Staaten, auf Vertragslogik statt Nationalem Steuerdenken, auf Netzwerken statt Domizilen basiert.

“Control Zones” – Die neue Kartografie der Macht

Wer heute global lebt, denkt nicht mehr in Ländern, sondern in Regimes. In Zonen der Kontrolle und Zonen der Autonomie. Europa als Kontrollzone, UAE als Autonomiezone, Asien als Mischung aus Gelegenheit und Regulierung. Wer über Besitzstrukturen spricht, muss die darunterliegende juristische Landschaft verstehen – nicht das Land, sondern die Logik des Landes.

Und diese Logik ist eindeutig: Kontrolle wird der neue Default. Jedes Konto, jedes Asset, jede Firma, die in einer Hochkontroll-Zone gehalten wird, ist potenziell nicht mehr Eigentum, sondern Pfand. Ein Pfand für Steuerforderungen, regulatorische Ermessensspielräume, oder politische Agenda-Shiftings.

„Das Gegenteil von Besitz ist nicht Armut, sondern Zugriff durch Dritte.“

– Alexander Erber

Case Study – Schattenarchitektur eines Family Office

Ein Schweizer Family Office mit mehreren hundert Millionen AUM entschloss sich 2022, die sichtbaren Assets aus dem Zugriffskreis europäischer Behörden zu entfernen, ohne Compliance-Verluste zu erleiden. Der Schlüssel: multilaterale Layering-Strukturen über Fondsvehikel in Luxemburg, Limited Partnerships in Singapur, Trusts auf den Cook Islands, operative Holdings in den UAE und statische Ownership-Verschiebung über dynastische Treuhandmodelle. Das Ergebnis: 100 % legal, 0 % sichtbar, 0 % angreifbar.

Diese Struktur ist heute Standard für jene, die nicht mehr nur schützen, sondern unsichtbar führen wollen. Der Unterschied zwischen einem legalen Konstrukt und einem souveränen liegt in der Intention: Der eine reagiert auf Regularien. Der andere gestaltet Realitäten.

Die Relevanz juristischer Peripherien

Ein häufig unterschätzter Aspekt: Nicht das Steuerrecht, sondern das Gesellschaftsrecht entscheidet über Zugriff. Während Europa auf Steuervermeidung fokussiert, regeln andere Staaten über Stiftungsrecht, Erbrecht, Treuhandverträge, gerichtliche Zuständigkeiten und neue digitale Gesetzesinstrumente, wer tatsächlich auf was Zugriff hat.

Die klügsten Architekturen der Gegenwart basieren auf der bewussten Wahl solcher juristischen Peripherien: Stiftungsrecht in Liechtenstein, Private Interest Foundations in Panama, Common Law Trusts in Neuseeland, Tokenisierte Assets unter VASP-Gesetzen in Dubai, Rechtswahlklauseln in UCC-verankerten US-Bundesstaaten.

„Wer in der Mitte bleibt, wird verwaltet. Wer an die Ränder geht, regiert sich selbst.“

– Alexander Erber

„Zugriff ist der neue Besitz. Nicht weil man es will, sondern weil Systeme so programmiert sind.“

– Edward Snowden

„Wenn dein Geld im System ist, gehört es nicht mehr dir.“

– Nassim Nicholas Taleb

„Jurisdiktionen sind heute Werkzeuge, keine Heimat.“

– Robert Amsterdam, Internationaler Staranwalt

Zugang verschlüsseln, Besitz entkoppeln, Angriffsfläche eliminieren

Das eigentliche Ziel ist nicht nur Schutz – es ist Abkopplung. Wer angreifbar ist, hat strukturell versagt. Und wer heute nicht angreifbar sein will, muss sein Leben, sein Business, sein Vermögen, seine Familie auf Code-Ebene restrukturieren:

– Besitz in Nutzungsrechte übersetzen

– operative Firmen in Managementverträge outsourcen

– Zugriffsrechte über komplexe Boards und Veto-Strukturen regulieren

– Trusts als Firewall, nicht als Tax Shelter begreifen

– digitale Repräsentationen vom realen Asset entkoppeln

Das ist kein theoretisches Gedankenspiel. Es ist gelebte Praxis in der Welt der neuen Sovereigns, die sich nicht mehr als Eigentümer, sondern als unsichtbare Verwalter ihrer Realität verstehen.

Die neue Architektur ist nicht anti-staatlich, sondern prä-staatlich

Es geht nicht darum, sich Systemen zu entziehen. Es geht darum, ihnen voraus zu sein. Nicht zu reagieren, sondern Strukturen zu bauen, bevor Zugriff entsteht. Die klugen Architekten dieser neuen Ordnung sprechen nicht mehr über Steueroptimierung. Sie sprechen über Kontrollvermeidung. Nicht, weil sie etwas zu verbergen hätten – sondern weil sie etwas bewahren wollen: Souveränität, Handlungsfähigkeit, Zukunft.

„Wer in Zugriff denkt, wird kontrolliert. Wer in Struktur denkt, gestaltet.“

– Alexander Erber

Die Illusion der Sicherheit: Wenn Systeme sich selbst legitimieren

„Vertrauen ist die gefährlichste Form von Bequemlichkeit.“

-Alexander Erber

Es beginnt nicht mit einem Knall, sondern mit einem Versprechen. Die Versprechung, alles besser, effizienter, sicherer zu machen. Die Rhetorik der Verwaltung klingt nach Fürsorge, nach Schutz. Doch unter dieser semantischen Seide verläuft ein anderes Narrativ – eines, das nicht ausgesprochen, sondern implementiert wird. Schritt für Schritt. Maßnahme für Maßnahme. Und wenn die Struktur erst einmal steht, ist sie selten reversibel.

Während die Öffentlichkeit über einzelne Gesetze diskutiert, entfaltet sich im Hintergrund eine Architektur, die nicht zur Diskussion steht: die neue digitale Souveränität des Staates, legitimiert durch Sicherheit, orchestriert durch Technologie, durchsetzbar ohne Alternativen. Die digitale Identität ist dabei kein Mittel zum Zweck mehr. Sie ist der Zweck.

„Moderne Überwachungssysteme entstehen nicht durch Diktate, sondern durch Zustimmung.“

-Yuval Noah Harari

Jedes System braucht seine Legitimation. Doch die effektivsten Systeme legitimieren sich selbst – durch Funktionalität, durch Komfort, durch Angst. Wer das Prinzip verstanden hat, erkennt, dass Kontrolle nie frontal einzieht, sondern schleichend – durch Sprache, durch Interfaces, durch „Nutzererfahrung“.

Die Umstellung auf digitale Identitäten, auf biometrische Authentifizierung, auf eine zentrale Wallet-Struktur folgt keiner demokratischen Debatte. Sie folgt einer Agenda – strukturell, transnational, systemisch. Wer sie gestalten darf, kontrolliert nicht nur die Zukunft, sondern auch die Gegenwart.

Biometrie als Währung: Wenn der Mensch zum Token wird

„Der Code ersetzt die Verfassung – das Interface ersetzt die Institution.“

-Alexander Erber

In der neuen Ordnung ist der Körper selbst zum Schlüssel geworden. Der Fingerabdruck, die Netzhaut, das Gangprofil – sie alle erzeugen einen Datensatz, der stabiler, eindeutiger und manipulationssicherer ist als jedes Dokument. Doch mit dieser scheinbaren Sicherheit geht eine stille Verschiebung einher: Der Mensch wird messbar. Verrechenbar. Validierbar.

Die Argumentation der Behörden lautet: Wer nichts zu verbergen hat, hat auch nichts zu befürchten. Doch diese Aussage verkennt den Kern der Freiheit. Es geht nicht darum, ob etwas zu verbergen ist, sondern wer entscheidet, was verborgen werden darf – und wann.

„Die größte Bedrohung für Freiheit ist nicht das Verbot, sondern die Erwartung an Transparenz.“

Edward Snowden

Die biometrische Identität als Grundlage für Steuerzugriff, Gesundheitsakte, Grenzmanagement und Sozialleistungen ist keine Zukunftsvision mehr – sie ist Realität in Systemen wie der EU-Digital Identity Wallet, der indischen Aadhaar-Plattform oder Chinas Social Scoring Mechanismen.

Was fehlt, ist nicht die Technologie. Was fehlt, ist die Zustimmung – doch auch sie lässt sich designen.

Zugangsrechte statt Bürgerrechte: Die neue Verfassungsrealität

„Nicht die Menschenrechte werden gestrichen – sie werden in Bedingungen umgewandelt.“

-Alexander Erber

Die klassische Idee von Rechten als unveräußerlich ist in Auflösung begriffen. In ihrer Stelle treten „Zugangsrechte“ – Bedingungen, die erfüllt werden müssen, um gewisse Freiheiten temporär zu nutzen. Zugang zur Gesundheitsversorgung? Nur bei vollständiger Datenerfassung. Zugang zum Arbeitsmarkt? Nur bei steuerlicher Compliance. Zugang zur Mobilität? Nur bei aktivierter ID-Wallet.

Was aussieht wie Fortschritt, ist in Wahrheit ein Re-Engineering der gesellschaftlichen Ordnung. Juristen sprechen von „funktionaler Verfassung“. Analysten sprechen von „Conditional Citizenship“. Der Bürger wird zur API.

„Digitale Identitäten wandeln Bürgerrechte in algorithmische Zustände um – und das ohne Widerspruchsverfahren.“

Mozilla Foundation, 2024

Die Funktion ersetzt die Debatte. Die Plattform ersetzt das Parlament. Die Technik wird nicht reguliert – sie wird zur Regulation.

Und wer nicht einverstanden ist, wird nicht bestraft, sondern einfach ausgeschlossen: vom Zahlungsverkehr, vom Reisen, von der Gesundheitsversorgung. Kein Haftbefehl. Kein Gerichtsprozess. Nur ein leeres Interface.

Der digitale Leviathan: Wenn Komplexität als Ausrede dient

„Je komplexer das System, desto leichter lässt sich Verantwortung outsourcen.“

-Alexander Erber

Wer heute versucht, digitale Verwaltungssysteme zu durchdringen, scheitert nicht an der Technik, sondern an der Intransparenz. Jeder Layer – ob Wallet, Blockchain, Biometrie oder Steuer-API – ist modular aufgebaut, fragmentiert, juristisch versiegelt.

Kein Einzelner kann mehr überblicken, wer wann was entscheidet. Und genau das ist Teil der Strategie. Verantwortlichkeit wird aufgeteilt – auf Behörden, auf Plattformen, auf Algorithmen. Der Bürger kann keinen mehr greifen, keine Instanz mehr adressieren. Nur noch: akzeptieren.

„Systeme, die sich jeder Verantwortung entziehen, sind keine Werkzeuge mehr – sie sind Realitäten.“

Georgios Chatzoudis, EU-Digitalrechtsexperte

Die neue Infrastruktur ist gebaut, nicht debattiert. Ihre Komponenten kommen aus Estland, aus Brüssel, aus Genf, aus Shenzhen. Ihre Standards werden von ISO, WEF und OECD kodifiziert. Und ihre Implementierung erfolgt nicht über Gesetz, sondern über Nutzung.

Was als technologische Transformation begann, ist längst zur zivilisatorischen geworden.

Kontrolle ≠ Sicherheit. Freiheit ≠ Risiko.

„Jede neue Technologie behauptet, Probleme zu lösen. Die Frage ist: Wessen Probleme?“

-Alexander Erber

Die westlichen Demokratien stehen an einem Kipppunkt: Sie verwalten nicht mehr ihre Bürger, sondern orchestrieren Systeme, in denen diese existieren dürfen – wenn sie sich konform verhalten. Sicherheit wird zur Norm, Freiheit zur Ausnahme.

Doch echte Souveränität entsteht nicht durch Überwachung, sondern durch Wahlmöglichkeiten. Und genau diese werden systematisch eliminiert: Wer kein Wallet nutzt, ist verdächtig. Wer sich nicht digital authentifiziert, ist ineffizient. Wer Alternativen sucht, ist ein Störfaktor.

„Freiheit bedeutet, sich entscheiden zu dürfen – auch gegen das System.“

Hannah Arendt

Die kommende Gesellschaft wird nicht von Diktaturen gestaltet. Sondern von Plattformen, Protokollen, Prozessen. Die größte Herausforderung für Unternehmer, Investoren und souveräne Denker ist daher nicht die Regulierung – sondern die Alternativlosigkeit.

Nur wer eigene Systeme baut, bleibt handlungsfähig. Nur wer Schattenstrukturen kennt, bleibt sichtbar. Nur wer jenseits des Interfaces denkt, bleibt frei.

Das Kapitel endet hier nicht. Es atmet weiter – in Strukturen, Entscheidungen, Architekturen.

Und wer heute nicht handelt, wird morgen verwaltet.

Zugriff ist nicht Besitz: Wenn digitale Identitäten den Wert realer Assets entkoppeln

In einer Welt, in der „Zugriffsrechte“ Eigentum simulieren, entstehen neue Risiken für Souveränität, Vermögen und Freiheitsarchitektur. Was nach Besitz aussieht, ist oft nur geliehene Kontrolle – konditioniert, widerrufbar, systemgesteuert.

Was besitzt ein Mensch wirklich, wenn er keinen Zugriff mehr hat?

Nicht die Yacht zählt, sondern der Zugriffscode. Nicht das Konto, sondern die Biometrie. Nicht der Vertrag, sondern der Algorithmus, der über Gültigkeit entscheidet. Besitz, wie man ihn kannte, wird entkernt – ersetzt durch Zugangsbefugnisse, Tokens, Lizenzen und digitale Zustimmungsketten. Was gestern Privateigentum war, ist heute ein datengekoppelter Kredit auf Nutzungszeit.

Die Umdeutung beginnt unscheinbar: Kein Tresor wird geknackt, kein Grundstück enteignet – und doch verschwindet das Eigentum.

Tokenisierung, digitale Register und die stille Enteignung durch Schnittstellenlogik

Moderne Eigentumsnachweise basieren zunehmend nicht auf physischen Belegen, sondern auf Datenzugängen.

Immobilien liegen nicht mehr im Grundbuch, sondern auf der Blockchain. Der Firmenanteil ist ein Token, verwaltet über ein Smart Contract Interface. Doch wer kontrolliert diese Interfaces?

„Nicht das Asset zählt, sondern wer das Terminal kontrolliert.“

– Alexander Erber

Wenn der Zugriff auf die Verwaltungsplattform widerrufen wird – sei es durch KYC-Fehler, regulatorische Eskalation oder Reputationsschaden –, wird aus Besitz plötzlich Stillstand. Die Immobilie bleibt bestehen, doch der Zugriff auf Mietverträge, Hypotheken-Management oder Verkauf wird blockiert.

Das Eigentum entgleitet nicht physisch, sondern protokollarisch.

Regulierung als Trojaner: Wie Compliance-Systeme Zugriffsrechte an Bedingungen koppeln

Jede neue Regulierung – ob EU-Verordnung, FATF-Empfehlung, DAC7-Meldestandard oder CBDC-Framework – bindet Zugriff an Bedingungen:

-

Nur wer „regelkonform“ ist, erhält weiterhin Zugang zu seinen Konten.

-

Nur wer vollständig verifiziert ist, darf Verträge auf Token-Ebene ausführen.

-

Nur wer in Echtzeit seine Compliance-Daten liefert, bleibt transaktionsfähig.

Das System dreht sich nicht mehr um Besitz, sondern um Zulassung. Diese Zulassung ist dynamisch, temporär, manipulierbar. Heute gültig – morgen gesperrt.

„Die Enteignung des 21. Jahrhunderts trägt Krawatte, heißt Richtlinie und kommt per Software-Update.“

– Alexander Erber

Wenn Systeme sich selbst verifizieren: Der Mensch wird redundant

In der klassischen Welt war ein Notar ein Mensch. Heute ist es ein Algorithmus. Früher reichte ein Schlüssel, ein Vertrag, ein Titel. Heute muss das digitale System deinen Zugriff autorisieren – ständig neu, mit jedem Login, jeder Transaktion, jedem Signatur-Request.

Doch was, wenn sich das System selbst korrigiert – oder korrumpiert?

„Ownership is being replaced by access, and access can be denied.“

– Yuval Noah Harari

Ein falsch interpretierter Datenpunkt, ein fehlerhaftes Scoring, ein Algorithmus-Glitch: Und der Zugang ist weg. Kein Anruf, keine Beschwerdestelle, kein Rechtsweg – weil niemand weiß, wer den Zugang entzogen hat. Es war das System selbst.

Private Keys, Biometrie, Wallets – die Illusion der Kontrolle über digitale Assets

Selbst die vermeintlich dezentralen Systeme wie Krypto-Wallets und Multisig-Strukturen bieten keine vollständige Kontrolle, wenn Hardware, Schnittstellen oder Verifizierungsservices zentralisiert sind:

-

Ledger sperrt bestimmte Länder.

-

MetaMask blockiert IP-Ranges.

-

Biometrische Wallets benötigen Cloud-Zugriff.

-

Multisigs scheitern, wenn nur einer der Signer ausfällt oder blockiert wird.

Die Souveränität über Vermögen ist nicht garantiert – sie ist simuliert.

Wenn das Vermögen das digitales Schattenbild ist

Die digitale Replik der Vermögenswerte existiert nicht parallel zur Realität – sie ersetzt sie zunehmend. Das bedeutet:

-

Die Identität verwaltet die Firma.

-

Die Wallet verwaltet der Landzugangsrecht.

-

Das digitale Reputationskonto verwaltet die Finanzierbarkeit.

Ein Blacklist-Eintrag, eine FATF-Klassifikation oder ein AI-Score kann das alles kippen. Nicht durch Gewalt, nicht durch Gericht – sondern durch Entzug der Verbindung.

„Entkoppelter Zugriff ist das neue Enteignungsmuster – unsichtbar, präzise, unanfechtbar.“

– Alexander Erber

Die neue Währung heißt Zugang – nicht Geld

Geld ist überall. Zugang ist selten.

Wer Zugang zu Plattformen, Märkten, Identitätsregistern, alternativen Jurisdiktionen oder Handelsnetzwerken hat, besitzt mehr als derjenige mit dem vollen Konto, aber ohne Zugang.

Deshalb investieren Eliten nicht mehr in Assets, sondern in Strukturen, Netzwerke, Rechte, Parallelregister, alternative Identitäten.

Nicht aus Misstrauen – sondern aus strategischer Klarsicht.

Strategische Architektur statt digitaler Gutgläubigkeit

Die Antwort auf diese neuen Dynamiken liegt nicht in Angst oder Abschottung, sondern in Architektur:

-

Mehrere Rechtssysteme.

-

Jurisdiktionsübergreifende Zugriffscodes.

-

Analog-Backup für digitale Schlüssel.

-

Vermögensstruktur außerhalb digitaler Kontrollzonen.

-

Sovereign Identity Frameworks jenseits von eIDAS, AML und CBDC.

-

Reale Verfügungsgewalt über reale Assets – mit digitalen Schatten nur als Option, nicht als Zwang.

„Ein Vermögen ohne Zugriff ist kein Vermögen. Eine Identität ohne Exit ist keine.“

– Alexander Erber

Was wäre, wenn alles da ist – nur keiner mehr rein darf?

Architektur schlägt Trick – warum Boutique-Beratung das neue Exil der Wahrheit wird

In einer Welt, die sich täglich neu tarnt, wirken einfache Antworten wie Parolen aus veralteten Werkzeugkoffern. „Sitz in Dubai, GmbH in Estland, Wohnsitz in Georgien – fertig ist das globale Leben.“ Doch was sich als Strategie verkauft, ist oft nur ein Dress-Up für alte Strukturen. Die eigentlichen Fundamente – Rechtsräume, Vertragsketten, steuerrechtliche Kaskaden, multilaterale Meldepflichten – bleiben unberührt. Die Tools sind neu, das Denken ist alt.

Denn dort, wo Systemdenker Architektur bauen, verkaufen andere noch immer Werkzeuge. Werkzeuge, die schnell stumpf werden, sobald der Wind dreht.

„Die Zukunft belohnt keine Adaption mehr – sie verlangt Transmutation.“

– Alexander Erber

Während Steuerberater an der Oberfläche rechnen und Formation-Agenturen Gründungen nach Schablone anbieten, verläuft das Spiel längst in anderen Tiefen. Die OECD schreibt Narrative, nicht Paragraphen. Die EU testet ID-Plattformen, die kein Land kontrolliert, aber alle durchdringen. Und hinter der Illusion vom digitalen Fortschritt formieren sich Kontrollinstrumente, deren wahre Funktion kaum jemand erfasst – oder erfassen will.

Boutique-Beratung wird in dieser Konstellation nicht zum Luxus, sondern zur Notwehr.

Denn wer keine Architektur baut, bleibt verführbar – von schnellen Lösungen, Tools mit Buzzwords und Versprechungen, die nicht mehr sind als Verpackungen für das, was längst wirkt: globale Homologation.

„In einer Zeit algorithmischer Governance werden Steuertricks zu Relikten. Architektur ist kein Vorteil mehr – sie ist Voraussetzung für Souveränität.“

– Alexander Erber

Die Realität ist einfach: Die meisten Akteure da draußen arbeiten immer noch mit der Landkarte von 2015. Das ist bequem. Es ist profitabel. Und es ist gefährlich. Denn es verkauft Stabilität in einem System, das längst instabil geworden ist. Genau deshalb ist No Borders Founder kein Teil dieser Industrie – sondern ihr Gegenmodell.

Systembruch statt Systempflege – der blinde Fleck der Industrie

Der Erfolg von Beratungsmodellen der alten Welt fußt auf einem Prinzip: Vereinfachung um jeden Preis. Eine neue Steueroase, ein neuer Pass, ein neues Visum – und die Illusion von Kontrolle lebt weiter. Aber sie ist falsch.

„Wir erleben nicht nur die Automatisierung von Compliance, sondern deren Verwurzelung in digitalen Identitäten, Bewegungsprofilen und DNA-Fragmenten.“

– OECD Digital Governance Report, 2025

Worüber fast niemand spricht: Die neuen Systeme lassen sich nicht mehr austricksen. Man umgeht nicht mehr, man wird umkreist. Der Zugriff verläuft nicht über Paragraphen, sondern über Protokolle. Und genau deshalb sind alte Tools nicht nur nutzlos, sondern gefährlich.

Die Strategie der nächsten Jahre erfordert etwas anderes: ein Denken in Layern, Souveränitätszonen, Schattenräumen – ein Verständnis für Sichtbarkeit, Datenfluss, Zugriffsvorräte. Wer das nicht hat, verkauft weiter Formulare.

„Je näher wir dem digitalen Vollprofil kommen, desto irrelevanter wird nationale Gesetzgebung.“

– Harvard Kennedy School, Global Policy Outlook, 2024

Boutique = Bastion: Warum Exklusivität kein Stilmittel ist, sondern Strategie

Boutique ist kein Stil, sondern Struktur. Bei No Borders Founder arbeiten wir mit exogenen Vektoren, Zukunftsmatrixen und Shadow-Zonen. Was bei anderen Beratern als „Geheimtipp“ verkauft wird, ist für uns längst Ausschlusskriterium.

Wir entwerfen nicht Steuertricks, sondern strategische Unsichtbarkeit. Keine Option, die morgen in einer EU-Datenbank verschwindet. Sondern Architektur, die sich über Dekaden hinweg tarnt, verschiebt, schützt.

„Die meisten Berater verkaufen Mechanik. Wir verkaufen Dynamik.“

– Alexander Erber

Unsere Partner: nicht Google-Treffer, sondern systemzertifizierte, multi-jurisdiktionale Kanzleien, Wirtschaftsprüfer mit Hochsicherheitsmandat, ehemalige Regulierungsbeobachter, Schatten-Architekten der digitalen Identitätsstruktur.

Der Unterschied ist fundamental: Während andere Standardlösungen an Standardklienten verkaufen, operieren wir in fluiden Räumen mit flüchtigen Realitäten. Und genau das ist unsere Stärke.

Das Kapitel ist die Offenlegung: Die Systeme sind im Umbau, die Werkzeuge von gestern sind die Fesseln von morgen. Wer jetzt noch glaubt, es gäbe einfache Tricks, ist nicht nur falsch beraten – sondern in Gefahr.

Die Boutique wird zur Bastion, weil sie Komplexität nicht scheut, sondern meistert. Die Zukunft gehört denen, die bereit sind, das Spiel neu zu spielen. Nicht mit Werkzeugen. Sondern mit Architektur.

Die letzte Schwelle: Souveränität oder Simulation?

Die Luft wird dünner. Nicht nur auf den Höhen der geopolitischen Machtverschiebung, sondern vor allem im Innersten des westlichen Menschenbildes. Wer bis hierher vorgedrungen ist, hat Schicht um Schicht ein System durchquert, das mit jeder Drehung transparenter, aber auch bedrohlicher wurde. Und genau hier, an der letzten Schwelle, wird offenbar, dass der wahre Konflikt nicht zwischen System und Individuum tobt, sondern zwischen Realität und Simulation, zwischen Handlung und Hypnose.

„The most effective form of control is not to suppress, but to simulate freedom.“ – so beschreibt Jean Baudrillard jene Kontrollarchitektur, die nicht mehr durch Gewalt, sondern durch Mimikry operiert. Das digitale Bürgerkonto, das Blockchain-basierte Melderegister, die zentralisierte Identitätscloud: allesamt wirken sie wie Fortschritt, wie Komfort, wie Sicherheit. Doch unter der schimmernden Oberfläche beginnt die Zersetzung des Eigenen.

Denn was hier simuliert wird, ist nicht nur Identität. Es ist Autonomie. Entscheidungsfähigkeit. Souveränität.

„Man kann ein System nicht von innen bekämpfen, wenn man seine Sprache spricht.“ – Diese Erkenntnis zieht sich wie ein stiller Code durch die Denkarchitektur souveräner Individuen. Wer sich in das Betriebssystem der Kontrolle einloggt, wird selbst zum Datenpaket. Und doch: die letzte Entscheidung bleibt frei.

Schlüssel zur Selbstautorisierung

Das Kapitel ist kein Resümee. Es ist eine Waffe. Ein Entwurf für Handlung. Ein Spiegel, der nicht das Gesicht zeigt, sondern die Frequenz hinter dem Blick. Denn das wahre Ziel jeder Architektur ist nicht, gebaut zu werden – sondern bewohnt. Und bewohnt wird in diesem Fall die Souveränität.

Sie beginnt dort, wo das Offensichtliche verlernt wurde: mit der eigenen Entscheidung. Jenseits aller systemischen Narrative. Jenseits von Sicherheitsversprechen. Und jenseits der Angst, nicht mehr dazuzugehören. Denn wer heute dazugehört, ist Teil eines Spiels, dessen Regeln woanders geschrieben werden.

„It is no measure of health to be well adjusted to a profoundly sick society.“ – Krishnamurtis Satz trifft den innersten Nerv der heutigen Compliance-Architektur. Denn was als Anpassung erscheint, ist oft nur ein eleganter Begriff für Unterwerfung.

Wer jetzt abbiegt, muss nicht radikal sein. Sondern klar. Unverhandelbar.

Der Code der Entkopplung

Die wahre Macht liegt nicht im Widerstand, sondern in der Entkopplung. Wer den Code des Systems versteht, weiß, dass nicht Opposition, sondern Unsichtbarkeit die effektivste Strategie ist. Schatten statt Schein. Architektur statt Auflehnung.

Strukturen wie internationale Stiftungen, mehrschichtige Holdings, strategisch platzierte Domizile, überlappende Visa- und Aufenthaltslayer: Sie sind keine juristischen Spielereien, sondern geopolitische Tarnkappen. Sie folgen nicht der Logik des Staates, sondern der Choreografie der Macht.

Und genau hier trennt sich, was mit Worten nicht mehr beschrieben werden kann: Der Citizen, der gehorcht, und der Sovereign, der steuert.

Zukunftsprojektionen 2026–2030

Die kommenden Jahre werden keine lineare Verlängerung der Gegenwart sein. Das Kontrollsystem wird exponentiell. Der Sozialkredit in Europa ist keine Dystopie mehr, sondern Testfeld. Zentralbankgeld (CBDC) ist keine Option, sondern Design. Der digitale Pass ist kein Dokument, sondern Überwachungsprotokoll.

Doch ebenso exponentiell sind die Fluchtlinien. Mikronationen, Free Private Cities, staatsunabhängige Jurisdiktionen, Flag-Theory 3.0, NFTs als Zugangsrechte, Reputation über Code statt Institution – all das ist keine Science-Fiction. Es ist gelebte Praxis jener, die nicht auf Erlaubnis warten.

„Souveräne Architektur beginnt nicht mit Flucht, sondern mit Klarheit. Wer den Code erkennt, erkennt auch den Ausgang.“ – Alexander Erber

Die Stunde der Entscheidung

Kein Kapitel dieses Artikels war Entscheidungsvorlage. Und doch war jedes ein Fenster. Kapitel 7b aber ist die Schwelle. Wer sie überschreitet, erkennt: Es geht nicht mehr um Optimierung im System. Es geht um Transzendenz.

Wer jetzt noch zögert, verliert nicht seine Rechte, sondern seine Richtung.

Wer jetzt beginnt, beginnt nicht bei Null, sondern auf Stufe Zehn.

Die Wahl ist nicht digital. Sie ist existenziell.

Und sie beginnt: jetzt.

Die Illusion der Kontrolle – Wenn Regeln Realitäten entkoppeln

Während politische Systeme Sicherheitsnarrative inszenieren, schreiben stille Architekten längst die wahren Spielregeln. Kapitel 8a dekonstruiert die tektonische Verschiebung zwischen Kontrolle, Souveränität und ökonomischer Realität – und öffnet Schleusen für souveränes Handeln.

Die meisten Systeme glauben, dass Kontrolle durch Regeln entsteht. Aber Macht entsteht nie aus Vorschriften, sondern aus Sichtachsen. Wer den Blickwinkel diktiert, formt das Spielfeld – nicht wer das Regelbuch druckt.

Die letzten Kapitel haben ein Bild gezeichnet: Der globale Steuerungsapparat rückt näher, greift tiefer, verwebt digital, juristisch und fiskalisch zu einem Geflecht, in dem Transparenz zur Waffe wird. Jetzt geht es um das Fundament – um die tieferliegende Architektur dieser Steuerung. Um das, was nicht gesagt wird, und doch alles prägt.

„Regulierung ist oft ein Deckmantel für Umverteilung – von Kontrolle, nicht von Kapital.“

– Alexander Erber

Was passiert, wenn Vorschriften zur Fassade werden? Wenn multilaterale Initiativen wie OECD, FATF oder IMF scheinbar globale Stabilität fördern, in Wahrheit aber geopolitische Interessen maskieren? Und was bedeutet das für jene, die sich nicht mehr bevormunden lassen wollen?

Wenn Regeln Wirklichkeiten entkoppeln

Ein Bericht der International Bar Association (IBA) warnt bereits 2023:

„Juristische Harmonisierung ohne kulturelle Verankerung destabilisiert institutionelle Ordnungssysteme.“

– IBA Legal Report 2023

Mit anderen Worten: Wenn Regularien wie BEPS 2.0, Pillar Two, DAC7, CRS+, CbCR+, UPE+ oder GLoBE durch alle Kontinente gepresst werden, ohne Rücksicht auf sozio-ökonomische Realitäten, entsteht kein System – es entsteht Verwerfung.

Selbst Clifford Chance, sonst eher zurückhaltend, spricht in einem Memorandum 2025 von einer „Hyperinflation regulatorischer Systeme“, die Unternehmen nicht mehr schützt, sondern lähmt. Compliance wird zum Selbstzweck, das Steuerrecht zur Waffe in geopolitischen Auseinandersetzungen.

„Wer mit Vorschriften Druck ausübt, hat die Kontrolle über Narrative – aber nicht über Realitäten.“

– Alexander Erber

Kontrollmechanismen als geopolitische Werkzeuge

Ein internes Papier des Brookings Institute spricht Klartext:

„Multilateralismus wird zunehmend instrumentalisiert, um Machtprojektionen zu legitimieren.“

Staatenbünde agieren nicht neutral. Hinter jeder Vereinheitlichung steht ein Machtinteresse. Die OECD ist keine neutrale Steuerbehörde – sie ist ein geopolitisches Machtinstrument im Anzug eines Beraters.

„Globale Standards sind nie global – sie sind Interessenprojektionen mit Legitimationsnarrativen.“

– Alexander Erber

Und doch glauben Unternehmer, dass Regeln Sicherheit bedeuten. Ein fataler Trugschluss.

Der Mythos von Sicherheit durch Compliance

McKinsey veröffentlichte im Juni 2025 einen Report mit dem Titel: „Compliance Fatigue – The Silent Risk in Global Structures“. Darin: 78 % der befragten CFOs geben an, dass sie mindestens ein Mal im Quartal Richtlinien implementieren, deren Sinn sie nicht mehr hinterfragen – „weil alle es tun“.

Das Resultat ist toxisch: Komplexität ohne Klarheit. Aktionismus ohne Strategie.

Und darin liegt der wahre Angriff auf Souveränität.

Schattennetzwerke statt Mainstream-Regeln

Während Familienunternehmen in Deutschland, Holding-Strukturen in Österreich oder Vermögensvehikel in Frankreich mühsam DAC7-konform digitalisiert werden, verschieben sich Werte und Machtstrukturen längst über alternative Korridore:

-

Dubai wird zur Operationszentrale globaler Family Offices

-

Singapur zur Chiffre für steueroptimiertes Schweigen

-

Uruguay zur neuen Drehscheibe zwischen Schatten und Legalität

-

Zypern entwickelt Supervehikel durch Nicht-Implementierung sekundärer CRS-Normen

Diese Orte handeln nicht regelwidrig – sie handeln strategisch. Und sie beweisen: Wer denkt, verliert. Wer sichtbar ist, bezahlt. Wer strukturiert, gewinnt.

Der entgrenzte Kampf um Sichtbarkeit

„In einer Welt der totalen Sichtbarkeit ist Unsichtbarkeit die wahre Souveränität.“

– Lawrence Lessig, Harvard Law Review, 2024

Wenn alles gemeldet wird, ist der Nicht-Meldende der Abweichler. Aber was, wenn die Meldepflicht nicht greift? Was, wenn man mit legaler Strukturierung den Sichtbarkeitsrahmen selbst definiert? Was, wenn Staaten nur noch das sehen, was man ihnen zeigt?

Genau hier beginnt der Pfad zu echter Kontrolle. Nicht über Regeln. Sondern über Rahmen.

Der Souveräne entscheidet: Architektur statt Anpassung