Digitale Chat‑Kontrolle 2026 – Was, wenn bald nichts mehr privat bleibt?

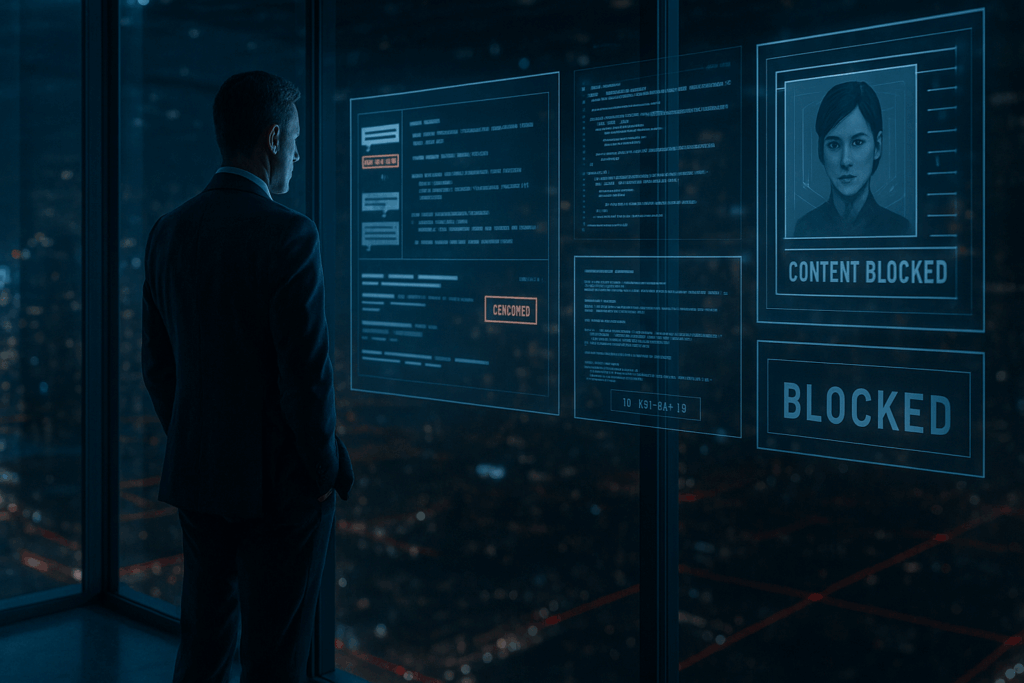

Digitale Zensur by Design - Wenn kritische Meinungen künftig technisch ausgesperrt werden könnten

Oktober 2025, Da Nang, Vietnam. Notizen aus dem Schatten der Systeme.

Beobachtungen aus sicherer Entfernung – verbunden mit Analysten, Insidern und Juristen aus Frankfurt, Brüssel, Tallinn, Den Haag und Singapur. Keine Spekulation. Keine Zukunftsvision. Sondern: Protokoll eines Kontrollmodells, das längst gestartet wurde – codiert in Infrastruktur, legitimiert durch Gesetzesvorlagen, aktiviert durch Algorithmen.

Dies ist kein Meinungsartikel. Es ist ein strategischer Lagebericht. Eine präzise Entzerrung dessen, was sich hinter Begriffen wie „Client-Side-Scanning“, „Online-Sicherheitsgesetz“ oder „präventive Kommunikationsüberwachung“ tatsächlich verbirgt.

Und zugleich: ein letzter Wegweiser für alle, die noch entscheiden wollen, ob sie kommunizieren – und wie sichtbar ihre Gedanken dabei werden.

Wenn das Unsichtbare entscheidet – Einstieg in eine neue Realität

“Die gefährlichsten Entscheidungen eines Systems sind jene, die nicht als Entscheidung erscheinen – sondern als technische Notwendigkeit.”

-Alexander Erber, strategischer Architekt für digitale Souveränität

Ein stilles Geräusch. Kein Piepen. Kein Aufblinken. Nur das unscheinbare Verschwinden einer Nachricht. Keine Benachrichtigung. Kein Hinweis. Kein Fehlercode. Die Nachricht ist gesendet – aber nie angekommen. Auf der Oberfläche wirkt alles intakt. Doch im Inneren hat das System entschieden: Diese Worte sollen nicht weiterleben.

Es gibt keine Szene. Keine sichtbare Zensur. Keine Warnung. Nur die leise Eleganz einer neuen Realität, in der Maschinen erkennen, bewerten und blockieren. Kein Mensch hat das gelesen. Und doch wurde es geprüft, klassifiziert und gelöscht. Binnen Millisekunden. Mit einem Urteil, das kein Gericht gefällt hat – sondern ein Hashwert.

Dies ist nicht die Zukunft. Dies ist der Schatten, der heute fällt.

In Europa liegt ein Gesetz auf dem Tisch. Der Name klingt harmlos: „Verordnung zur Vorbeugung und Bekämpfung sexuellen Missbrauchs von Kindern“ (CSAR). Ein Ziel, das kaum Kritik erlaubt. Ein Deckmantel, der jede Hinterfrage als moralisches Versagen rahmt. Doch hinter der Front steht kein Schutzraum – sondern eine Architektur, die Kommunikation selbst zur Beweiskette macht.

Client-Side-Scanning (CSS). Ein Begriff, der in den Tiefen der Debatten zirkuliert, aber kaum verstanden wird. Es bedeutet: Das eigene Gerät wird zur Durchleuchtungsmaschine. Noch bevor eine Nachricht den Weg ins Netz findet, wird sie von lokal installierten Algorithmen zerlegt, vermessen, bewertet. Text, Bild, Audio – alles wird gescannt. Nicht im Verdachtsfall. Sondern immer.

Man könnte glauben, dies sei ein Scherz. Eine dystopische Fantasie aus einem alten Roman. Doch der Code existiert. Die Pilotprogramme laufen. Die Industrie wird gedrängt. Und während der gesellschaftliche Fokus woanders liegt – bei Lieferengpässen, Immobilienpreisen, Wahlprognosen – ändert sich die digitale Architektur Europas radikal.

Was, wenn Privatsphäre nicht mehr der Raum ist, in dem man ungestört lebt – sondern der Ort, den man erklären muss?

Wer hat wann was geschrieben? Wer hat ein Foto verschickt? Wer hat eine Audiodatei gespeichert, aber nie gesendet? In der neuen Logik wird nicht mehr unterschieden zwischen Handlung und Intention, zwischen Dialog und Delikt. Alles ist Kommunikation. Und jede Kommunikation ist potenziell ein Beweis.

Die Technologie dafür ist nicht hypothetisch. Sie ist marktreif. Sie wird gefördert, lizenziert, skaliert. Und sie folgt einer Denkweise, die kaum Raum für Zweifel lässt: Sicherheit durch Kontrolle. Wahrheit durch Protokolle. Verantwortung durch Totalüberwachung.

Doch wer kontrolliert das Kontrollsystem?

Die Software ist nicht neutral. Sie wurde trainiert. Auf Datensätze, auf Definitionen, auf Muster. Was „kritisch“ ist, bestimmt nicht das Gesetz – sondern der Trainingscode. Was „verdächtig“ ist, ist nicht festgeschrieben – sondern veränderbar. Wer kommunizieren darf, und auf welche Weise, entscheidet kein Gericht. Sondern ein Regelwerk, das weder öffentlich diskutiert noch juristisch überprüft wird.

Und wenn eines Tages die Schwelle der Toleranz sinkt – wer hebt sie wieder an?

Der Übergang zur algorithmischen Sprache hat längst begonnen. Lektoriert wird nicht mehr von Redaktionen, sondern von Plattformen. Verbreitung ist kein demokratischer Prozess mehr, sondern ein logistisches Privileg. Und was geteilt werden darf, entscheidet nicht mehr der Nutzer. Sondern ein unsichtbares Backend, das in Echtzeit sortiert, priorisiert – oder eliminiert.

Dies ist kein Versehen. Es ist Design.

Das Fundament für einen neuen Gesellschaftsvertrag, in dem der Dialog selbst verdächtig wird. Wer informiert, hinterfragt. Wer vernetzt, verunsichert. Und wer das Falsche teilt, verliert den Zugang. Vielleicht nicht sofort. Vielleicht nicht offensichtlich. Aber schleichend. Technisch. Vollautomatisiert.

In dieser Welt ist Schweigen kein Rückzug mehr. Es ist der einzig erlaubte Akt der Souveränität. Und wer spricht, riskiert – nicht weil er Schuld trägt, sondern weil seine Worte von Maschinen nicht verstanden werden.

Was also, wenn sich die Definition von „frei“ verschiebt? Nicht mehr als Zustand – sondern als Ausnahme. Nicht mehr als Recht – sondern als Risiko. Und was, wenn all das bereits begonnen hat?

Die nächsten Kapitel rekonstruieren eine Architektur, die nicht mehr aufkommt – sondern längst im Aufbau ist. Sie zeigen, was geplant ist, was technisch möglich wurde und was juristisch als „umsetzbar“ verhandelt wird. Sie zeigen, welche Infrastrukturen parallel geschaffen wurden – von Digitaler ID über CBDCs bis zu polizeilichen KI-Systemen. Und sie zeigen: Wer verstehen will, wie Freiheit verschwindet, muss nicht mehr in die Vergangenheit schauen.

Es genügt, das Unsichtbare sichtbar zu machen.

Chatkontrolle – Architektur eines unsichtbaren Systems

Die Illusion der Sicherheit

„Wer schützt, kann auch kontrollieren. Und wer kontrolliert, definiert, was geschützt wird.“

– Alexander Erber

Was im politischen Diskurs als Kinderschutzmaßnahme bezeichnet wird, ist technisch der Einstieg in eine neue Epoche: Kommunikation vor dem Senden zu kontrollieren, nicht danach. Inhalte werden nicht mehr beobachtet, sie werden gescannt, klassifiziert und bewertet, bevor sie überhaupt beim Empfänger ankommen.

Die Grundlage dafür liefert ein Mix aus biometrischer Identifikation, KI-basierter Mustererkennung und serverseitiger Infrastruktur in Kombination mit Betriebssystem-Zugriff.

Der Begriff „Client-Side-Scanning“ beschreibt nicht ein Tool, sondern eine Systemarchitektur zur Vorzensur in Echtzeit.

Die juristische Fiktion der Verhältnismäßigkeit

Juristisch operiert das System auf der Basis präventiver Rechtfertigungen: „Gefahrenabwehr“, „Kinderschutz“, „Terrorprävention“.

Doch in der Praxis zeigt sich: Was einmal technisch möglich ist, wird nicht selektiv genutzt – es wird skaliert.

„Funktioniert ein Überwachungssystem zuverlässig, wird es nicht abgeschaltet. Es wird verfeinert.“

– Prof. Shoshana Zuboff, Harvard Business School

Die Chatkontrolle berührt den innersten Bereich des Menschen – seine ungefilterte Kommunikation, seine Gedanken in Echtzeit.

Damit ist sie verfassungsrechtlich nicht nur problematisch, sondern ein Angriff auf das Grundprinzip der Privatsphäre.

Das Max-Planck-Institut für Strafrecht nennt die Maßnahmen „eine Neujustierung der digitalen Menschenrechte“, die „nicht durch punktuelle Korrekturen“ gelöst werden könne, sondern „strukturell infrage gestellt“ werden müsse.

Technologische Architektur = Machtarchitektur

Die Systeme sind längst nicht mehr prototypisch. Apple, Meta, Microsoft, Google – alle bauen an technischer Implementierung, ob aktiv oder im Standby-Modus.

Die EU-Kommission möchte Betreiber verpflichten, Scan-Infrastrukturen in Betriebssysteme und Apps zu integrieren. Nicht optional, sondern verpflichtend.

Einmal implementiert, kann jede Nachricht gescannt werden – auch verschlüsselte. Der technische Zugriff erfolgt vor der Verschlüsselung, direkt am Endgerät.

Der Empfänger? Spielt keine Rolle mehr. Der Inhalt wird in Echtzeit analysiert, bevor ein Mensch ihn sieht.

„Client-Side-Scanning ist wie ein Postbeamter, der alle Briefe liest – bevor sie in den Umschlag gesteckt werden.“

– Bruce Schneier, IT-Sicherheitsexperte

Der gefährlichste Punkt: Zustimmung durch Unwissen

Die größte Machtstruktur dieser Systeme liegt nicht in ihrer Technologie – sondern in ihrer Unsichtbarkeit.

Wer glaubt, nicht betroffen zu sein, akzeptiert stillschweigend, was längst Teil des Alltags ist: Geräte, die mitlesen. Apps, die mehr wissen als der Nutzer. Algorithmen, die bewerten, bevor ein Mensch versteht.

„Digitale Kontrolle wird nicht mehr diskutiert. Sie wird als Infrastruktur geliefert.“

– Alexander Erber

Der Vorschlag zur Chatkontrolle ist kein isoliertes Gesetz, sondern Teil einer viel größeren Architektur: Digitale Identität, digitales Zentralbankgeld, biometrische Zugangssysteme, algorithmische Risikobewertung – all das greift ineinander.

Chatkontrolle ist der Testlauf für eine Gesellschaft, in der jede Form von Kommunikation reversibel und überprüfbar wird.

Eine stille Transformation

Wer glaubt, noch frei zu kommunizieren, hat die Phase der Transformation verpasst. Der Übergang in vorgefilterte Interaktion erfolgt nicht schlagartig, sondern in kleinen, scheinbar logischen Schritten:

-

Ein Gesetz hier.

-

Eine App-Anpassung dort.

-

Ein Update, das niemand liest.

-

Eine Einwilligung, die niemand versteht.

Was bleibt, ist nicht nur ein anderer Kommunikationsraum – es ist ein anderes Menschenbild.

„Die neue Architektur fragt nicht, ob du etwas Verbotenes getan hast. Sie fragt, ob du etwas denkst, das später einmal verboten sein könnte.“

– Alexander Erber

Die Logik des Kontrollsystems – Wenn Infrastruktur Meinung ersetzt

Chatkontrolle ist keine Maßnahme. Sie ist ein Strukturwandel.

Ein Paradigmenwechsel, bei dem nicht mehr gefragt wird, ob Kommunikation erlaubt ist – sondern ob sie überhaupt entstehen darf.

Was als Schutz deklariert wird, ist die erste Phase eines neuen Betriebssystems für Gesellschaft:

-

präventiv statt reaktiv,

-

technisch statt juristisch,

-

unsichtbar statt debattierbar.

Die drei Layer der Unsichtbarkeit

1. Technologische Tarnung

Durch Begriffe wie „Client-Side-Scanning“ oder „Missbrauchsbekämpfung“ wird verschleiert, dass ein permanenter Zugriff auf private Kommunikation entsteht.

Es geht nicht um Dateien – es geht um Gedanken, in Echtzeit.

2. Juristische Legitimation

Die Chatkontrolle bewegt sich im Schatten des Grundgesetzes. Sie beansprucht Rechtsstaatlichkeit, unterläuft aber das Prinzip der Verhältnismäßigkeit.

Der Zugriff erfolgt ohne konkreten Verdacht – allein durch die Existenz einer Nachricht.

3. Psychologische Akzeptanz

Der größte Erfolg digitaler Kontrolle liegt nicht in ihrer Technik – sondern in der Stilllegung des Widerstands.

Wenn Überwachung als Normalität erscheint, stirbt Kritik nicht am Verbot, sondern an der Müdigkeit.

„Digitale Systeme brauchen keinen Widerstand, um zu scheitern. Es reicht, wenn niemand mehr fragt.“

– Alexander Erber

Die Systemarchitektur: Irreversibel durch Infrastruktur

Einmal implementiert, ist das System nicht mehr verhandelbar. Es liegt nicht mehr im Gesetz – es liegt im Code.

Und Code kennt kein Ermessen.

„Wer die Infrastruktur kontrolliert, entscheidet nicht nur, was gesendet wird – sondern was gedacht werden darf.“

– Bruce Schneier

Was heute als Option erscheint, ist morgen Standard.

Und übermorgen alternativlos.

Die schleichende Normalisierung

Jeder Update-Screen, jedes App-Consent-Banner, jede neue Sicherheitsfunktion ist Teil einer schleichenden Dressur.

Die Frage ist längst nicht mehr, ob Überwachung kommt – sondern, in welchem Framing sie verabreicht wird.

„Es ist nicht die Härte der Kontrolle, die gefährlich ist. Es ist ihre Unsichtbarkeit.“

– Alexander Erber

Die strategische Perspektive

Wer Kommunikation unter Vorbehalt stellt, verändert nicht nur das Kommunikationsverhalten – sondern das Menschenbild der gesamten Gesellschaft.

Misstrauen wird Grundparameter. Transparenz wird erzwungen. Schweigen wird Strategie.

- „Nicht der Satz, der gesagt wird, ist entscheidend – sondern der, der nicht mehr formuliert wird.“

– Prof. Jürgen Habermas

Was ist Chat-Kontrolle?

– Der juristische Unterbau des CSAR-Entwurfs

Der Begriff klingt technisch, abstrakt, weit entfernt von der Alltagsrealität: „Client-Side-Scanning“ – kurz CSS. Gemeint ist die Durchsuchung jeder Nachricht, jedes Fotos, jeder Sprachdatei noch bevor sie verschickt wird. Nicht auf Servern, nicht bei den Anbietern, sondern auf dem Endgerät des Nutzers selbst. Smartphone, Laptop, Tablet – alles wird zu einem digitalen Kontrollposten. Es ist ein Paradigmenwechsel.

Verankert ist dieser Mechanismus in einem Entwurf der Europäischen Kommission, getarnt unter einem wohlklingenden Namen: „Child Sexual Abuse Regulation“ (CSAR). Ein Gesetz, das suggeriert, Kinder schützen zu wollen – tatsächlich aber die juristische Grundlage für eine anlasslose, flächendeckende Massenüberwachung schafft. Nicht aufgrund eines Verdachts. Sondern aufgrund der bloßen Existenz digitaler Kommunikation.

„Was hier vorbereitet wird, stellt eine beispiellose Verschiebung der Grundrechte dar“, sagt der ehemalige Richter am Bundesgerichtshof Thomas Fischer. „Nicht das Verhalten wird kontrolliert, sondern die Absicht.“

Die Konstruktion des Entwurfs ist präzise, aber perfide:

Kommunikationsanbieter wie WhatsApp, Signal, Telegram oder E-Mail-Dienste sollen verpflichtet werden, alle Inhalte auf potenziell illegale Daten zu scannen – mit Technologien, die längst in der Grauzone agieren. Selbst verschlüsselte Kommunikation soll nicht ausgenommen sein.

„Ende-zu-Ende-Verschlüsselung schützt nicht vor Client-Side-Scanning. Sie wird entkernt, noch bevor sie greift.“

— Bruce Schneier, IT-Sicherheitsforscher am MIT

Die juristische Schwelle: Verdacht abgeschafft

Das zentrale Problem liegt im Rechtsprinzip: Die CSAR schafft ein Kontrollregime ohne konkreten Anlass. Verdacht, Beweislast oder richterliche Anordnung – alles entfällt. Stattdessen wird ein System etabliert, in dem jeder Bürger unter Generalverdacht steht.

Artikel 7 und 8 der Charta der Grundrechte der Europäischen Union garantieren das Recht auf Achtung des Privatlebens sowie auf Datenschutz. Doch genau diese beiden Grundpfeiler werden mit dem CSAR-Entwurf ausgehebelt. Nicht durch offenen Bruch, sondern durch technische Logik.

Die beiden obersten Datenschutz-Institutionen Europas, EDPB (European Data Protection Board) und EDPS (European Data Protection Supervisor), haben in einem historischen Schritt eine gemeinsame Stellungnahme veröffentlicht. Der Tonfall ist ungewöhnlich scharf:

„Die Einführung von verpflichtendem Scanning privater Kommunikation stellt eine schwerwiegende Bedrohung für die Vertraulichkeit der Kommunikation dar.“

— EDPB & EDPS, 10. Februar 2023

Weiter heißt es:

„Solche Maßnahmen führen zur systematischen Überwachung aller Nutzer, auch ohne jeglichen Verdacht. Dies verletzt fundamentale Prinzipien des demokratischen Rechtsstaats.“

Diese Aussagen markieren kein bloßes Veto, sondern sind Ausdruck einer tiefen Verfassungskrise – verborgen unter der Oberfläche eines technischen Gesetzesvorschlags.

Die Verschiebung des Rechts: Von Maßnahme zur Infrastruktur

Die juristische Brillanz des CSAR liegt nicht im Gesetzestext – sondern im Rahmen, den er schafft. Denn einmal implementiert, wird das Scannen auf dem Endgerät zur Infrastrukturentscheidung. Es muss dann nicht mehr gefragt werden, ob Inhalte überprüft werden dürfen – es wird zur Selbstverständlichkeit, dass sie es werden.

Damit ändert sich auch der Charakter des Rechtsstaats. Wo früher eine richterliche Anordnung nötig war, um in die Kommunikation eines Menschen einzugreifen, wird nun ein vordefinierter Algorithmus zum Entscheidungsorgan.

„Wenn Gesetze zu Protokollen werden und Protokolle zu Software, dann ist der Rechtsstaat nur noch GUI – eine Benutzeroberfläche für Kontrolle.“

— Alexander Erber

Kein Richter, kein Mandat – nur noch Regelwerk

Der aktuelle Entwurf enthält zudem eine gefährliche Dynamik: Anbieter sollen verpflichtet werden, „bekannte Muster“ zu identifizieren, aber auch „neue Bedrohungen“ zu erkennen. Das bedeutet konkret: Machine Learning wird zum Gesetzesvollstrecker.

„Wir werden mit Algorithmen kommunizieren, die unsere Nachrichten bewerten – nicht aufgrund von Kontext, sondern aufgrund von Wahrscheinlichkeit“, erklärt die Digitalrechtlerin Dr. Anna Biselli von netzpolitik.org.

Die Konsequenz:

Wer eine Nachricht schreibt, läuft Gefahr, algorithmisch aussortiert zu werden – ohne es zu erfahren. Kein Hinweis, kein Widerspruch, kein Fehlerprotokoll. Die Nachricht „kommt einfach nicht an“.

Der Mechanismus, der einst als Ausnahme für schwerste Verbrechen gedacht war, wird durch juristische Feinjustierung zum Regelfall für alle.

Der Präzedenzfall als Hebel

Die Brisanz liegt nicht nur im Text des CSAR – sondern im politischen Momentum. Die mediale Kommunikation nutzt systematisch den Kinderschutz als moralische Unangreifbarkeit. Doch wie viele juristische Präzedenzfälle belegen, sind Ausnahmen selten stabil.

-

Die Vorratsdatenspeicherung begann als Anti-Terror-Maßnahme – und wurde zur massenhaften Erfassung von Verbindungsdaten.

-

Das Netzwerkdurchsetzungsgesetz (NetzDG) begann mit Hate Speech – und wurde zum Hebel für algorithmische Inhaltsmoderation durch Plattformen.

Der Rechtswissenschaftler Prof. Dr. Matthias Bäcker schreibt:

„Technologische Instrumente, die einmal gesetzlich legitimiert sind, entziehen sich schnell der öffentlichen Kontrolle. Sie werden nicht abgeschafft – sie werden angepasst.“

„Wer scannt, schafft Archivierungslogik“

Die Chat-Kontrolle ist kein Tool – sie ist eine Architektur. Und wer scannt, muss speichern. Auch wenn Anbieter versprechen, keine Inhalte dauerhaft zu sichern, bleibt ein Grundsatz juristisch unklar: Was passiert mit auffälligen Inhalten – und mit unauffälligen Metadaten?

-

Wer darf darauf zugreifen?

-

Wie lange werden Hashwerte gespeichert?

-

Wer entscheidet über Auffälligkeit?

„Die Struktur dieser Systeme lädt zur Zweckentfremdung ein. Nicht heute, vielleicht nicht morgen. Aber sie wird kommen.“

— Max Schrems, Datenschutzaktivist, NOYB.eu

Die Gefahr liegt in der Trägheit der Öffentlichkeit. Während Details verhandelt werden, wird der Standard implementiert. Die Infrastruktur entsteht, die Kontrollschnittstellen wachsen – unabhängig davon, ob die politische Debatte bereits geführt wurde.

Die Chat-Kontrolle ist kein Gesetz über Kommunikation. Es ist ein Gesetz über die Struktur des digitalen Raums. Es verändert nicht, was gesagt werden darf – sondern wie. Und es etabliert einen juristischen Normalzustand, in dem der Schutz der Privatsphäre als potenzielles Risiko gilt.

Die CSAR ist nicht nur gefährlich, weil sie ein Gesetz ist. Sie ist gefährlich, weil sie ein Vorbild für weitere Kontrollsysteme liefert. Ein Framework für algorithmisches Regieren, das sich juristisch legitimiert – aber strategisch entgrenzt.

Wer heute zustimmt, weil er glaubt, nichts zu verbergen zu haben, unterstützt den Aufbau einer Infrastruktur, die in ihrer nächsten Iteration nicht mehr fragt, ob sie handeln darf. Sondern nur noch, wie effizient sie handeln kann.

Der juristische Unterbau des CSAR-Entwurfs – Wenn Gesetze zu Maschinen werden

Die geplante Regulierung namens CSAR – Child Sexual Abuse Regulation wirkt auf den ersten Blick wie ein notwendiger, moralisch unangreifbarer Schutzmechanismus. Ein Gesetz für die Schwächsten, für den Schutz der Kinder. Doch was als ethisches Schutzschild präsentiert wird, ist in Wahrheit ein Systemwechsel im Recht – still, algorithmisch, unumkehrbar.

Die eigentliche Leistung des Entwurfs liegt nicht im juristischen Inhalt, sondern in der Verschiebung der Systemlogik: Von Verdacht zu Vorverdacht. Von individueller Abwägung zu automatisierter Auslese. Von menschengesteuertem Recht zu maschinell implementierter Grundrechtsneutralisierung.

Ein Gesetz ohne Einzelfall – Generalverdacht als neue Norm

Noch nie in der Geschichte der EU wurde ein Gesetz vorgeschlagen, das die totale Überwachung aller privaten digitalen Nachrichten vorsieht – unabhängig von Verdacht, Anlass oder Kontext. Nicht Kommunikation im öffentlichen Raum, nicht auffällige Suchmuster oder Forenbeiträge – sondern jede einzelne private Nachricht, egal ob Bild, Text oder Video, wird durchleuchtet.

Nicht weil etwas passiert ist. Sondern weil jederzeit etwas passieren könnte.

„Chatkontrolle bedeutet: Jeder wird permanent untersucht – ohne Verdacht.“

– Gemeinsame Stellungnahme von EDPB und EDPS, 2022

Die Unschuldsvermutung – einst zentrales Prinzip rechtsstaatlicher Systeme – wird algorithmisch umgedreht. Jedes Gerät wird zum potenziellen Tatwerkzeug. Jeder Nutzer zum potenziellen Täter. Jeder Gedanke zur prüfbaren Hypothese.

Artikel 7 & 8 EU-Grundrechtecharta – neutralisiert durch Technik

Die EU-Grundrechtecharta garantiert zwei fundamentale Prinzipien:

-

Artikel 7: Achtung des Privat- und Familienlebens

-

Artikel 8: Schutz personenbezogener Daten

Doch die Chatkontrolle verlagert die Verletzung dieser Rechte an einen Ort, der juristisch kaum greifbar ist: den Client selbst – also das Endgerät der Nutzer.

Die Kontrolle erfolgt vor dem Versand, vor dem Transfer, vor dem Verstoß.

Der Schaden passiert technisch, nicht juristisch – und ist deshalb fast unsichtbar im Rechtssystem.

Ein klassischer Übergriff wäre juristisch justiziabel. Die Chatkontrolle aber handelt in einem Raum, den das klassische Recht nicht kennt: dem präventiven, automatisierten Zugriffspunkt. Dort, wo Rechte verletzt werden, bevor der Mensch handelt.

Verschlüsselung als Hülle ohne Kern

Die Befürworter des Gesetzes betonen: Ende-zu-Ende-Verschlüsselung wird nicht abgeschafft.

Formal korrekt.

Funktional falsch.

Denn Client-Side-Scanning greift vor der Verschlüsselung.

Bevor eine Nachricht überhaupt durch das Verschlüsselungsprotokoll läuft, wird sie vom Gerät analysiert, klassifiziert und ggf. geblockt oder gemeldet.

„Die Nachricht ist verschlüsselt – aber sie wurde nie verschickt.“

– Auszug aus der Fachanalyse der Signal Foundation

Damit verliert Verschlüsselung ihre Schutzwirkung. Der Schutzraum existiert technisch – doch der Eintritt in diesen Raum wird kontrolliert.

Es ist, als hätte man einen Tresor, aber der Türsteher entscheidet algorithmisch, ob man den Schlüssel benutzen darf.

Was steht wirklich im Entwurf? – Juristische Dekonstruktion

Der aktuelle CSAR-Entwurf sieht laut Artikel 10 und 11 folgendes vor:

-

Pflicht zur Implementierung von Erkennungstechnologien (Artikel 10 Abs. 1)

Unternehmen sollen „technische Mittel“ einsetzen, um bekanntes, neues oder potenzielles Material aufzuspüren. -

Client-Side-Scanning als Default (Artikel 11 Abs. 2)

Eine der wenigen realistisch funktionierenden Lösungen: Zugriff auf Inhalte vor der Verschlüsselung. -

Keine Differenzierung zwischen Kommunikationsdiensten (Artikel 3 & 6)

Messenger, E-Mail, Cloudspeicher – alles wird gleichbehandelt. -

Verpflichtung auch für kleine Anbieter (Artikel 7)

Ein globales Start-up mit 200 Usern ist genauso betroffen wie Meta oder Google.

Die rechtlichen Bewertungen: vernichtend

Die beiden obersten Datenschutzbehörden Europas – der European Data Protection Supervisor (EDPS) und der European Data Protection Board (EDPB) – kommen in ihrer offiziellen Stellungnahme zu einem klaren Ergebnis:

„Die vorgeschlagene Maßnahme würde einen beispiellosen Eingriff in die Grundrechte aller EU-Bürger darstellen.“

Weiter heißt es:

„Es kann keine Rechtfertigung dafür geben, den gesamten Kommunikationsverkehr präventiv und unterschiedslos zu scannen.“

Auch der Deutsche Richterbund äußert sich kritisch:

„Das Vorhaben steht nicht im Einklang mit dem Grundsatz der Verhältnismäßigkeit.“

Der Präzedenzfall ist fatal – Das Gesetz als Türöffner

Was die Chatkontrolle gefährlich macht, ist nicht nur ihr Inhalt – sondern ihre Architektur.

Es ist das erste EU-Gesetz, das:

-

private Kommunikation ohne Anlass scannt

-

auf Verschlüsselung vorgreift

-

gesetzlich vorgesehene Maschinenentscheidungen trifft

-

Anbieter zu Werkzeugen staatlicher Kontrolle macht

Sobald dieses Gesetz existiert, wird das Prinzip etabliert. Und Prinzipien sind nicht reversibel – sie werden reproduziert.

„Gesetze wie dieses sind nie temporär. Sie sind Templates für zukünftige Kontrolle.“

– Bruce Schneier, Harvard Kennedy School

Was fehlt im Diskurs? – Das Kriterium der Rückholbarkeit

Ein Grundprinzip moderner Gesetzgebung lautet:

Jede Maßnahme muss reversibel sein.

Doch die Chatkontrolle ist nicht rückholbar.

Denn:

-

Technologien wie CSS setzen sich tief im Betriebssystem fest

-

Schnittstellen für Zugriff und Scanning bleiben bestehen – auch nach Gesetzesänderung

-

Die Infrastruktur wird nachträglich nicht mehr entkoppelt

Damit entsteht eine neue Klasse von Gesetzgebung:

Technische Tatsachen schaffen irreversible Normen.

Schattenseiten der „Sicherheit durch Technik“

Die Befürworter des Gesetzes argumentieren mit Schutz und Prävention.

Doch wer schützt die Bürger vor einem System, das keinen Unterschied zwischen Schuld und Unschuld macht?

„Sobald ein System installiert ist, wird es genutzt – auch für andere Zwecke.“

– Max Schrems, Jurist und Datenschutzaktivist

In internen Papieren der EU-Kommission heißt es:

„Die erfassten Daten können auch für Sicherheits- und Ordnungspolitik verwendet werden.“

Was hier versteckt steht:

Die Chatkontrolle ist nicht allein für Kinderschutz gedacht.

Sie ist ein Türöffner für ein System, das Kommunikation als kontrollierbare Ressource begreift.

Ein Gesetz als trojanisches Pferd

Die Chatkontrolle wird als moralisch notwendige Maßnahme dargestellt.

Doch sie ist ein Präzedenzfall für die algorithmische Umgehung von Grundrechten – gestützt auf Technik, legitimiert durch Angst, getragen von Intransparenz.

„Es geht nicht mehr um das, was gesagt wird. Es geht darum, wer kontrolliert, ob es gesagt werden darf.“

– Alexander Erber

Dieses Kapitel zeigt:

Die wahre Gefahr liegt nicht im Gesetzestext.

Sondern in der Logik dahinter.

Denn wer die Architektur versteht, erkennt:

Der Code ist das neue Gesetz.

Und der Gesetzgeber der Zukunft heißt: Algorithmus.

Die Technik hinter dem Vorhang: Wie Maschinen entscheiden, was gesagt werden darf

Ein Text wird geschrieben. Er enthält keine Obszönität, keine Gewalt, kein strafbares Gedankengut. Und doch bleibt er auf dem Gerät des Absenders. Nicht weil die Verbindung fehlschlägt. Sondern weil ein Algorithmus beschlossen hat, dass dieser Inhalt nicht versendet werden soll. Kein Mensch war beteiligt. Keine Behörde informiert. Es geschah automatisch – lautlos, unsichtbar, endgültig.

Was hier wie dystopische Fiktion wirkt, ist längst technisch vorbereitet und regulatorisch flankiert. Die sogenannte Chat-Kontrolle – offiziell eingebettet in den EU-Regelungsrahmen zur Bekämpfung sexuellen Missbrauchs – greift auf ein Arsenal algorithmischer Kontrolltechnologien zu, die ein fundamentales Prinzip der digitalen Kommunikation angreifen: das Recht auf private, unüberwachte Kommunikation.

Die zentrale Waffe im Arsenal: Client-Side-Scanning (CSS). Dabei handelt es sich nicht um eine gewöhnliche Suchfunktion, sondern um ein vorauseilendes Durchleuchten jeder Nachricht – direkt auf dem Endgerät, bevor der Inhalt überhaupt verschlüsselt oder übertragen wird. Die Entscheidung, ob eine Nachricht verschickt wird, fällt damit nicht mehr im offenen Netz, sondern im Gerät selbst – gesteuert durch Algorithmen, trainiert auf Datenbanken, die nicht öffentlich zugänglich sind.

„Die Kontrolle liegt nicht mehr beim Empfänger. Auch nicht beim Anbieter. Sie beginnt und endet beim Gerät.“

– Alexander Erber

Die Architektur der Vorzensur

Client-Side-Scanning basiert auf einem simplen wie gefährlichen Prinzip: Inhalte werden automatisiert analysiert und mit Referenzdatenbanken abgeglichen. Das bekannteste Verfahren dabei: Perceptual Hashing.

Im Unterschied zu klassischen Hashfunktionen, die eine Datei exakt wiedererkennen, erlaubt perceptual hashing auch das Erkennen leicht veränderter Inhalte – ein verpixeltes Bild, ein umformulierter Text, eine veränderte Audiodatei. Die Technologie stammt ursprünglich aus der Bilderkennung – sie wurde perfektioniert im Kampf gegen Kinderpornographie. Doch die Anwendungsmöglichkeiten reichen weit darüber hinaus.

Kombiniert wird das Hashing mit maschinellem Lernen. Machine Learning Classifier erkennen angeblich „verdächtige“ Inhalte, trainiert auf Tausende Beispiele. Doch der Trainingsdatensatz ist nicht öffentlich. Die Klassifikationslogik ist nicht prüfbar. Die Maschine entscheidet. Ohne Rechenschaft.

„Was du sagen darfst, bestimmt bald kein Mensch mehr – sondern ein Hashwert.“

– Synthese aus CSAR-Dokumentation & MIT-Technologieanalyse

Der entscheidende Paradigmenwechsel: Die Kontrolle erfolgt nicht mehr nach der Kommunikation, sondern vor der Verschlüsselung. Damit ist jede private Nachricht ein potenzielles Objekt staatlich delegierter Maschinenzensur.

Die Risiken: Was passiert, wenn Software über Sprache urteilt?

-

False Positives

Nachrichten, die keine problematischen Inhalte enthalten, werden gesperrt. Das kann berufliche Kommunikation betreffen, persönliche Nachrichten oder journalistische Recherchen. Die Kriterien: unbekannt. Der Einspruchsweg: nicht vorgesehen. Der Empfänger erfährt nichts. -

False Negatives

Inhalte, die tatsächlich problematisch sind, können durch kreative Formulierungen, technische Tarnung oder neue Ausdrucksweisen den Filter umgehen. Das System erzeugt also keine absolute Sicherheit, sondern eine Illusion von Kontrolle. -

Selbstzensur durch Unsichtbarkeit

Wer einmal erlebt hat, dass eine Nachricht „verschwindet“, wird vorsichtiger schreiben. Nicht weil man sich schuldig fühlt – sondern weil man das System nicht versteht. So beginnt digitale Selbstzensur als technologische Folge – nicht als politischer Befehl.

„Das gefährlichste Kontrollsystem ist jenes, das nicht mehr kontrolliert werden muss.“

– Alexander Erber

Das technische Backend: Wer kontrolliert den Kontrolleur?

Die Chat-Kontrolle funktioniert nicht im luftleeren Raum. Sie basiert auf einem komplexen Netzwerk aus Softwaremodulen, Schnittstellen, Cloud-Diensten und Referenzdatenbanken. Zentral dabei:

-

Hash-Datenbanken von Interpol, NCMEC & Europol

Zugriff nur für autorisierte Stellen. Keine Transparenz über Updates oder Fehlerquote. -

Machine Learning Modelle von Meta, Google, Apple, Microsoft

Proprietär, Closed-Source, oft mit Hidden Layers, die nicht überprüfbar sind. -

Gerätebasierte Trigger

Sicherheitschips, Secure Enclaves, vernetzte App-Gateways – alle können als Triggerpunkte dienen. -

Backdoor-Mechanismen

Auch wenn Anbieter wie Signal oder ProtonMail Widerstand ankündigen – viele Dienste basieren auf Betriebssystemen, die bereits technische Hintertüren enthalten.

„Sicherheit durch Vorabprüfung führt nicht zu Freiheit. Sondern zur digitalen Kontrolle im Tarnmodus.“

– Patrick Breyer, EU-Abgeordneter

Die Forschungslage: Was sagen die Experten?

Die technische Machbarkeit steht außer Frage. Doch die Stimmen aus Wissenschaft und Technik schlagen Alarm – oft in ungewöhnlicher Klarheit.

-

Abelson et al. (Oxford, 2021):

In ihrer Publikation „Bugs in Our Pockets“ warnen die Autoren, dass Client-Side-Scanning die „fundamentalen Sicherheitsgarantien moderner Verschlüsselung unterminiert“. Es gebe „keinen Weg zurück“, wenn diese Technologien einmal eingeführt seien. -

Bruce Schneier (Harvard):

„You cannot make surveillance safe. If scanning is possible for one use case, it’s possible for all.“ -

EDPB & EDPS (gemeinsame Stellungnahme, 2022):

Die EU-Datenschützer sprechen von einem „beispiellosen Bruch des Verhältnismäßigkeitsprinzips“ und sehen in der Chatkontrolle ein System „ohne effektive Rechtsmittel“. -

EFF (Electronic Frontier Foundation):

„Client-side scanning ist Zensur durch das Betriebssystem.“

Diese Aussagen zeigen: Der Widerstand gegen CSS kommt nicht aus der politischen Peripherie, sondern aus der intellektuellen und technologischen Elite.

Ein System, das sich nicht mehr befragt

Die technische Architektur der Chat-Kontrolle lebt von einem zentralen Prinzip: Intransparenz bei gleichzeitiger Totalität. Der Nutzer weiß nicht, was überprüft wird. Die Entwickler veröffentlichen keine Details. Und die Politik spricht von „Kinderschutz“, während sie ein System installiert, das jede Nachricht durchleuchtet.

„Wer nichts zu verbergen hat, wird bald nichts mehr zu sagen haben.“

– Alexander Erber

Dieses Kapitel zeigt: Die Maschine ersetzt nicht nur den Richter – sie ersetzt den Gedanken an Unschuld. Kommunikation wird zur Transaktion, überwacht durch Blackbox-Systeme. Wer glaubt, davon nicht betroffen zu sein, hat das System nicht verstanden.

Schattennetzwerke & algorithmische Gatekeeper – Wenn der Hash entscheidet, was gesprochen wird

Es beginnt im Unsichtbaren.

Nicht mit einem Knall. Nicht mit einer Schlagzeile. Sondern mit einer Zeile Code, eingebettet in eine Messaging-App. Die Funktion ist da – unsichtbar. Aktivierbar. Bereit.

Das technische Rückgrat der geplanten Chat-Kontrolle basiert nicht auf menschlicher Entscheidung. Es ist kein Richter, kein Beamter, kein Zensor, der Nachrichten blockiert oder Gespräche unterbindet. Es ist Software. Codezeilen. Algorithmen, trainiert auf Daten, optimiert für Effizienz, immun gegen Kontext.

Im Zentrum: Client-Side-Scanning, kurz CSS. Eine Technologie, bei der Nachrichten nicht erst nach dem Versand, sondern bereits vor dem Versenden analysiert werden – auf dem Gerät selbst. Noch bevor das Gegenüber sie überhaupt empfangen kann.

Was hier geschieht, ist nichts anderes als ein Paradigmenwechsel: Von der nachträglichen Strafverfolgung zur präventiven Inhaltsbewertung. Von der Reaktion auf Straftaten zur algorithmischen Verhinderung unerwünschter Inhalte – in Echtzeit.

Und genau darin liegt die Sprengkraft.

Die Architektur des Systems – Wer, was, wann scannt

Technisch basiert das System auf mehreren, ineinandergreifenden Komponenten:

-

Perceptual Hashing: Inhalte (Bilder, Videos, Texte) werden in charakteristische Hashwerte umgewandelt. Dabei wird nicht der exakte Inhalt verglichen, sondern ein algorithmisch ermitteltes Ähnlichkeitsmuster.

-

Referenzdatenbanken: Diese Hashwerte werden mit zentral gespeicherten Datenbanken abgeglichen – ursprünglich konzipiert zur Identifikation bekannten Missbrauchsmaterials. Doch der Anwendungsbereich kann erweitert werden.

-

Maschinelles Lernen: Intelligente Klassifikatoren analysieren Sprache, Bilder und Verhaltensmuster. Sie entscheiden, was auffällig, verdächtig oder normabweichend ist.

-

App-Integration: Der Scan erfolgt direkt in gängigen Messenger-Diensten. WhatsApp, Signal, Telegram, iMessage – jede App, die technisch modifizierbar ist, kann Ziel dieser Integration sein.

Ein Algorithmus entscheidet, ob eine Nachricht zu Ende gesendet wird. Oder nicht. Ob sie unsichtbar bleibt. Oder Konsequenzen auslöst.

Das Problem mit dem Hash – Wenn Software den Kontext verliert

„Ein Hash ist kein Kontext. Und kein Kontext ist keine Gerechtigkeit.“ – Alexander Erber, No Borders Founder

Ein Bild kann mehrfach auftauchen – in völlig unterschiedlichen Zusammenhängen. Ein Screenshot kann Teil eines Missbrauchs sein – oder Beweismittel in journalistischer Aufklärung. Eine Textzeile kann ironisch, kritisch, zynisch, warnend oder informativ gemeint sein.

Doch der Algorithmus versteht das nicht. Er kennt keine Ironie, keine Satire, keine Diskursebene. Er vergleicht Hashwerte – und urteilt binär: matcht oder matcht nicht.

False Positives sind die unvermeidliche Folge:

-

Journalistische Inhalte, die gesperrt werden.

-

Wissenschaftliche Studien, die nicht versendet werden können.

-

Private Konversationen, die im digitalen Schatten verschwinden.

„Man kann kein gerechtes System auf einem Mechanismus bauen, der keine Gerechtigkeit kennt.“

– Bruce Schneier, IT-Sicherheitsexperte

Backdoors by Design – Die stille Umgehung der Verschlüsselung

Verschlüsselung galt lange als goldener Standard der Privatsphäre. Ende-zu-Ende-Verschlüsselung schien unknackbar. Doch das Client-Side-Scanning umgeht dieses Prinzip – elegant und effizient.

Denn CSS greift vor der Verschlüsselung. Auf dem Endgerät. Noch bevor die Nachricht den Schutzmantel überhaupt erreicht. Die Sicherheitsversprechen der Anbieter werden damit systematisch unterwandert – durch ein legales Trojanisches Pferd.

Und mit jedem Software-Update kann das System aktiviert, erweitert, modifiziert werden – ohne öffentliche Kontrolle.

„Technologie, die Sicherheit vorgibt, aber Kontrolle implementiert, ist der gefährlichste Code der Gegenwart.“

– Prof. Rolf Weber, Universität Zürich

Wer kontrolliert die Kontrolleure?

Die nächste Eskalationsstufe ist bereits angelegt: Machine Learning Classifier, die nicht nur Inhalte erkennen – sondern auch bewerten. Die lernen, was „auffällig“ ist. Die sich anpassen an politische Narrative. Die neue Muster erkennen – und melden.

Die Frage ist nicht mehr: Was wird gesucht?

Sondern: Was kann man in Zukunft suchen lassen?

„Ein System, das heute nach Missbrauch sucht, kann morgen nach Dissens filtern.“

– EDRi, European Digital Rights Initiative

Diese Gefahr ist nicht theoretisch. In autoritären Systemen ist sie längst Realität. In Demokratien wird sie zur Debatte. Und mit Gesetzen wie dem CSAR-Entwurf zur technischen Infrastruktur.

Die Automatisierung der Vorzensur

Das Konzept hinter CSS ist keine Zensur im klassischen Sinn. Es ist subtiler. Tiefer. Mächtiger.

Denn wer entscheidet, was gescannt wird?

-

Wer kontrolliert die Referenzdatenbanken?

-

Wer trainiert die Machine Learning Modelle?

-

Wer kann sie neu justieren, umlenken, umfunktionieren?

Ein System, das zentral definiert, was „unerlaubt“ ist, öffnet die Tür zu programmierter Vorzensur – nicht durch Menschen, sondern durch Modelle. Nicht reaktiv, sondern proaktiv. Und damit auch präventiv exekutierbar.

Die nächste Phase: Behavioral Modelling & Predictive Speech Control

Die Erweiterung von CSS ist bereits in Sichtweite: Behavioral Modelling. Systeme, die nicht nur Inhalte analysieren, sondern Verhaltensmuster erkennen. Kommunikationsverläufe bewerten. Profile erstellen. Risikoklassen zuweisen.

„Man wird nicht mehr zensiert, wenn man etwas sagt. Man wird blockiert, bevor man es sagen kann.“

– UN-Sonderberichterstatter für Meinungsfreiheit, 2024

Ein Messenger-Dienst, der erkennt, dass du dich mit kritischen Quellen austauschst. Der Muster erkennt. Der Relevanz zuweist. Der auf Knopfdruck deine Reichweite reduziert. Und dir Feedback gibt: Diese Nachricht konnte leider nicht zugestellt werden.

Die Entscheidung trifft der Hashwert

Das Kapitel ist keine Theorie. Es ist eine Analyse eines Systems, das bereits existiert – technisch implementierbar, juristisch vorbereitet, politisch verpackt in die Rhetorik des Schutzes.

Doch Schutz ist hier nur das Label. Die Funktion heißt Kontrolle.

„Der neue Zensor trägt kein Abzeichen. Er trägt ein Update.“

– Alexander Erber

Wer über Chat-Kontrolle spricht, spricht über die Verschiebung der Normen: Was heute noch gesagt werden darf, könnte morgen algorithmisch aussortiert werden.

Nicht, weil es falsch ist. Sondern, weil es nicht gewollt ist.

Die Schatten-Infrastruktur – Zugriff ohne Spur, Macht ohne Mandat

Jede Infrastruktur erzeugt Spuren: im Gesetz, in der Technik, in der Gesellschaft. Doch es gibt Strukturen, die sich gerade dadurch auszeichnen, dass sie keine sichtbaren Spuren hinterlassen. Die Schatten-Infrastruktur der digitalen Kontrolle gehört zu dieser Kategorie. Sie operiert nicht im Verborgenen – sondern im Halbschatten, zwischen legaler Grauzone und technischer Omnipräsenz. Sie ist nicht geheim – aber auch nicht offiziell. Und wer sie nutzt, benötigt keine Zustimmung, kein Mandat, keine Rechenschaft.

Systemischer Zugriff auf Endgeräte

Die Zeit zentraler Durchsuchungsbeschlüsse ist vorbei. Wer Zugriff auf Informationen will, wartet nicht mehr auf eine richterliche Genehmigung. Der Zugriff erfolgt auf der Ebene der Endgeräte – unmittelbar, automatisiert, geräuschlos. Die Instrumente reichen von kommerziellen Access Suites über militärnahe Zero-Day-Exploits bis hin zu strategischen Partnerschaften mit Plattformanbietern.

Beispiel:

-

Palantir Gotham & Foundry in deutschen Bundesländern wie NRW und Bayern – mit direkter Anbindung an Polizeisysteme.

-

Device Access Tools, ursprünglich entwickelt für Terrorabwehr, im Einsatz gegen Alltagskriminalität.

-

Backdoor-Integrationen in Betriebssystemen, implementiert durch internationale Kooperationen oder inländische Gesetzgebung.

Die Grenze zwischen Prävention und permanenter Überwachung verschwimmt. Nicht der Anlass entscheidet über den Zugriff, sondern die Möglichkeit.

Datenzugriffe durch Drittanbieter

Nicht nur Behörden greifen zu. Die Schatten-Infrastruktur wird zunehmend durch ein komplexes Netzwerk aus privaten Anbietern gestützt – von Forensikfirmen über Telekommunikationsdienstleister bis hin zu Betreibern digitaler Plattformen.

Diese Dienstleister sind nicht an die Verfassungen gebunden, sondern an Dienstleistungsverträge. Was technisch möglich ist, wird operationalisiert – ohne verfassungsrechtliche Bindung.

Kernrisiken:

-

Fehlende demokratische Kontrolle

-

Outsourcing von Grundrechtseingriffen

-

Verschleierung von Verantwortlichkeiten

Die Verlagerung sensibler Operationen in privatwirtschaftliche Strukturen führt zu einer Entkopplung staatlicher Macht von staatlicher Verantwortung.

Zero-Day-Exploits und Industrieschnittstellen

Moderne Betriebssysteme sind komplexe Biotope – durchzogen von offenen Ports, internen Debug-Modi und sogenannten Zero-Day-Lücken. Diese nicht veröffentlichten Schwachstellen sind das Einfallstor für tiefe Eingriffe.

Staatliche Stellen sichern sich systematisch Zugriff auf diese Lücken, entweder durch Eigenentwicklung oder durch Zukauf auf dem globalen Exploit-Markt. Diese Märkte sind hochlukrativ, intransparent und häufig mit Geheimdiensten verknüpft.

Zudem existieren Industrieschnittstellen, über die Plattformen verpflichtet werden können, Daten automatisiert bereitzustellen – ohne richterliche Prüfung, ohne parlamentarisches Wissen.

Kooperationen unter dem Radar

Ein Großteil der Schatten-Infrastruktur basiert auf internationalen Kooperationsnetzwerken, die sich der öffentlichen Debatte entziehen. Besonders relevant sind hier sogenannte Intelligence Alliances, unter anderem:

-

Five Eyes (USA, UK, Kanada, Australien, Neuseeland)

-

SIGINT-Strukturen der NATO

-

EUROPOL-Programme mit Drittstaatenverknüpfung

Diese Allianzen erlauben eine technologische Symbiose, bei der nationale Einschränkungen durch internationale Weitergabe umgangen werden.

Beispiel: Was in Deutschland nicht erlaubt ist, kann über Partnerdienste in London oder Washington dennoch beschafft werden – rechtlich legitimiert durch Rückkanäle oder Daten-Sharing-Abkommen.

Beispiel Deutschland: Der stille Umbau der Sicherheitsarchitektur

In Deutschland zeigt sich die Schatten-Infrastruktur in zahlreichen Facetten:

-

NetzDG-Erweiterungen erlauben algorithmische Inhaltsanalyse ohne Einzelfallprüfung.

-

Telekommunikationsanbieter speichern Bewegungsdaten über gesetzliche Mindestfristen hinaus – aus „technischen Gründen“.

-

Serverlog-Analysen werden zur Strafverfolgung herangezogen, obwohl keine aktive Speicherung angeordnet wurde.

Juristisch betrachtet bewegen sich viele dieser Vorgänge in einer Grauzone – politisch jedoch gelten sie als notwendige Anpassung an das „digitale Zeitalter“.

Der Begriff „digitale Grundrechtsresilienz“ taucht in keiner politischen Rede auf – obwohl er die zentrale Verteidigungslinie einer freiheitlichen Demokratie markieren müsste.

Die Erosion rechtsstaatlicher Schwellenwerte

In klassischen Demokratien galt: Jeder Eingriff in die Grundrechte benötigt einen Anlass, einen Verdacht, eine richterliche Anordnung. Die Schatten-Infrastruktur kehrt dieses Prinzip um: Zugriffe geschehen anlasslos, präventiv, dauerhaft.

Was früher Ausnahme war, wird zur Grundlage. Was früher geprüft wurde, geschieht automatisch. Die rechtsstaatliche Schwelle existiert formal noch – praktisch aber wird sie kontinuierlich unterlaufen.

„Wenn Technologie ohne Ethik agiert, wird Kontrolle zur Infrastruktur.“

– Alexander Erber

Eine Infrastruktur, die weder abschaltet noch diskutiert wird

Die Schatten-Infrastruktur ist kein temporäres Projekt. Sie ist keine Sicherheitsmaßnahme auf Zeit. Sie ist ein strukturelles Arrangement, das tief in die Funktionsweise digitaler Demokratien eingreift – dauerhaft, unsichtbar, effektiv.

Ihre größte Stärke ist ihre Unsichtbarkeit. Ihre größte Gefahr: die gesellschaftliche Akzeptanz.

Wer glaubt, diese Systeme ließen sich per Gesetz wieder abschalten, verkennt ihre wahre Natur: Sie sind keine Programme. Sie sind Paradigmen.

Schatten ohne Gesicht – Juristische Duldung, systemische Normalisierung und der stille Verlust an Kontrolle

Schatten entstehen nicht durch Gesetzgebung. Sie entstehen durch Wegsehen. Durch Gewöhnung. Und durch die stille Akzeptanz des Ausnahmezustands als Dauerzustand. Kapitel 4b kartiert die unsichtbare juristische Infrastruktur, die aus einer technischen Option eine gesellschaftliche Realität macht – ohne parlamentarische Debatte, ohne verfassungsgerichtliche Auseinandersetzung, ohne politische Verantwortung. Der Schatten wird zur Norm, weil niemand Licht fordert.

Juristische Duldung als Strategie

Die Schatten-Infrastruktur ist kein gesetzlich legitimiertes System – sie ist ein juristisch geduldetes. Kein offizielles Mandat weist Behörden oder privaten Akteuren das Recht zu, in Echtzeit auf Endgeräte zuzugreifen oder Predictive Profiling in sozialen Netzwerken zu betreiben. Dennoch geschieht es – weil Regulierung ausbleibt, Grenzen ignoriert werden und Kontrollinstanzen systematisch unterlaufen werden.

Die juristische Lücke wird zur strukturellen Einladung:

– Keine explizite Erlaubnis, aber auch kein klares Verbot.

– Keine gesetzliche Grundlage, aber auch keine gerichtliche Sanktion.

– Keine demokratische Kontrolle, aber kontinuierliche Praxis.

Das Verfassungsgericht schweigt. Die Parlamente schweigen. Die Gesellschaft schweigt. Und so wird Schweigen zur Lizenz.

Sicherheitsargumente als Legitimationsinstrument

Die meisten Systeme der Schatteninfrastruktur werden nicht eingeführt – sie werden gerechtfertigt. Nachträglich. Strategisch. Emotional. Immer mit dem einen Satz: „Zur Sicherheit der Bevölkerung.“

Diese Sicherheitssemantik wirkt wie ein rhetorischer Freifahrtschein. Wer Zugriff übt, tut es aus Verantwortung. Wer Fragen stellt, gefährdet angeblich die Abwehrbereitschaft des Staates. Und wer Widerstand formuliert, wird in die Nähe von Extremismus gerückt.

So verwandelt sich ein legitimer Grundrechtsdiskurs in ein sicherheitspolitisches Totschlaginstrument. Juristisch fragwürdige Tools werden nicht in Frage gestellt – sie werden als notwendig erklärt. Ob Palantir, Pegasus oder Predictive Policing – die Infrastruktur wird nicht demokratisch verhandelt, sondern nachträglich plausibilisiert.

Technische Systeme ohne rechtliche Haftung

Ein weiteres Element der juristischen Schattenarchitektur ist die Auslagerung von Verantwortung an technische Systeme. Algorithmen können keine rechtswidrigen Entscheidungen treffen – so lautet die semantische Konstruktion. Denn sie entscheiden ja nicht. Sie berechnen.

Diese Entpersonalisierung schafft eine bequeme juristische Grauzone:

-

Wenn ein KI-System falsch klassifiziert, ist kein Beamter verantwortlich.

-

Wenn ein False Positive zur Durchsuchung führt, ist der Entwickler nicht haftbar.

-

Wenn ein Predictive Score zur Einstufung als Risikoperson führt, gibt es keine rechtliche Grundlage für Widerspruch – weil es keine Entscheidung im klassischen Sinne war.

Das Recht bleibt analog, während die Kontrolle digitalisiert wird.

Die Normalisierung des Ausnahmezustands

Ein System muss nicht erklärt werden, um zu wirken. Es muss nur still genug sein, um nicht zu stören. Die Schatten-Infrastruktur operiert nicht laut. Sie fragt nicht um Erlaubnis. Sie meldet sich nicht an. Sie erklärt nicht, was sie tut.

Diese Lautlosigkeit ist ihre stärkste Waffe.

– Kein Bescheid.

– Kein Widerspruchsrecht.

– Keine Eintragung ins Führungszeugnis.

Nur ein Eindruck bleibt: etwas funktioniert nicht wie früher. Der Zugang zur Plattform ist gesperrt. Die Kamera startet ohne Befehl. Die App verhält sich seltsam. Doch wer soll das prüfen?

Technischer Wandel wird zur psychologischen Anpassung. Was gestern noch undenkbar war, wird heute hingenommen – weil es nicht mehr auffällt. Die Ausnahme wird zur neuen Normalität. Und mit ihr verschwindet das Bewusstsein dafür, dass etwas falsch läuft.

Die Rolle internationaler Netzwerke

Die Schatten-Infrastruktur ist kein nationales Projekt. Sie folgt keiner spezifisch deutschen, französischen oder EU-weiten Logik. Sie ist transnational, fragmentiert und dennoch systematisch vernetzt.

Beispiele:

-

Five Eyes Allianz: Kooperation zwischen Geheimdiensten der USA, Großbritanniens, Kanadas, Australiens und Neuseelands – mit tiefer technischer Integration.

-

Europol & Datenbanken: Biometrische Daten, Chat-Logs, Bewegungsmuster werden zentralisiert und untereinander geteilt – mit teils unklarer Rechtsgrundlage.

-

Private Intelligence Corporations: Globale Anbieter verkaufen Tools an Regierungen weltweit – ohne Einhaltung einheitlicher Datenschutzstandards oder demokratischer Verfahren.

Diese Netzwerke agieren außerhalb nationalstaatlicher Kontrolle. Ihre technische Reichweite ist größer als ihre juristische Legitimität.

Die Aushöhlung demokratischer Grundmechanismen

Demokratische Kontrollinstrumente wie Parlamente, Gerichte oder Datenschutzbehörden sind systematisch überfordert mit der Dynamik der technischen Entwicklung.

– Parlamente regulieren rückwärtsgewandt.

– Gerichte urteilen nach analogem Maßstab über digitale Realitäten.

– Datenschutzbehörden warnen – aber stoppen nichts.

Die Schatten-Infrastruktur entwickelt sich nicht trotz dieser Institutionen, sondern parallel zu ihnen. Sie nutzt ihre Langsamkeit. Ihre Unkenntnis. Und ihre politische Zurückhaltung. Das Ergebnis: Eine Parallelstruktur ohne demokratische Gegenmacht.

Psychopolitische Effekte: Die stille Akzeptanz

Langfristig führt der Einsatz dieser Systeme zu einem psychologischen Klima der Selbstzensur, der Unsicherheit und der schleichenden Anpassung.

– Menschen ändern ihr Verhalten, weil sie wissen, dass sie beobachtet werden könnten.

– Kommunikationskanäle werden weniger genutzt, wenn unklar ist, wer mitliest.

– Kritik wird vorsichtiger formuliert, wenn der Verdacht mitschwingt, dass Algorithmen „Fehlverhalten“ erkennen könnten.

Diese psychopolitische Wirkung ist subtil – aber tiefgreifend. Sie verändert nicht nur das Verhalten, sondern auch die Vorstellung davon, was in einer Gesellschaft sagbar, denkbar, lebbar ist.

Die Schatten-Infrastruktur ist kein Geheimnis – sie ist das neue Fundament

Was als Ausnahme begann, ist längst die Regel. Die juristische Duldung technischer Kontrollsysteme hat eine Infrastruktur geschaffen, die nicht mehr auf Verdacht, sondern auf Dauerbetrieb basiert.

Die Normalisierung des Kontrollzugriffs hat nicht nur Daten verändert – sie verändert Gesellschaft.

„Die Schatten-Infrastruktur ist nicht das Ende der Demokratie – aber sie ist das Ende eines Teils ihrer unsichtbaren Schutzmechanismen.“

– Alexander Erber

Mit Kapitel 4b ist das architektonische Fundament der digitalen Schatten-Realität gelegt. Was folgt, ist keine Frage der Technologie mehr – sondern der gesellschaftlichen Entscheidungsfähigkeit.

Die Architektur des digitalen Gehorsams

Wie Systeme zu Werkzeugen des Verhaltens werden

Digitale Kontrolle beginnt nicht mit Gewalt. Sie beginnt mit Erwartungen.

Wer glaubt, dass Unterwerfung durch Zwang geschieht, denkt in alten Kategorien. Das neue Paradigma ist subtiler, leiser, architektonischer. Es benötigt keine Durchsuchungsbefehle, keine Handschellen, keine richterlichen Anordnungen. Es reicht, wenn Systeme den Rahmen setzen – und Menschen sich in diesem Rahmen freiwillig bewegen.

Die neue Gehorsamkeit entsteht nicht durch Dekrete. Sie entsteht durch Design.

Der unsichtbare Taktgeber: Systeme, die Verhalten formen

Die digitale Gegenwart ist nicht durch einzelne Tools geprägt, sondern durch ein komplexes Geflecht ineinandergreifender Infrastrukturen. Jedes dieser Systeme für sich genommen könnte als technischer Fortschritt verkauft werden. Doch in ihrer Verbindung entsteht etwas anderes: eine verhaltenssteuernde Gesamtarchitektur.

Diese Struktur wirkt präventiv, nicht repressiv. Sie erzeugt Konformität durch Erwartung, nicht durch Strafe. Der Bürger der digitalen Moderne muss nicht mehr gezwungen werden – er funktioniert freiwillig, um den algorithmisch gesetzten Normen zu entsprechen.

„Digitale Systeme fragen nicht, ob du schuldig bist. Sie berechnen die Wahrscheinlichkeit, dass du dich konform verhältst.“

— Alexander Erber

Der 10er-Komplex: Technologische Bausteine des Gehorsams

In verschiedenen Verordnungen, Strategiepapiere, Ausschüssen und Tech-Allianzen kristallisiert sich ein strukturelles Muster heraus – der sogenannte 10er-Komplex. Keine offizielle Begrifflichkeit, aber eine analytische Brille, durch die sich die nächste Phase digitaler Steuerungsmechanismen verstehen lässt.

-

Digitale EU-ID: Zugang zu Behördendiensten, Bankkonten, Mobilitätsservices – bald nur noch mit staatlich verknüpfter Identität möglich.

-

CBDCs (Digitale Zentralbankwährungen): Transaktionen können in Echtzeit überwacht, begrenzt oder blockiert werden – je nach Verhaltenshistorie.

-

Vermögensregister: Totaler Überblick über Krypto-Werte, Immobilien, Edelmetalle, Firmenanteile.

-

Digitale Gesundheitskarte: Bewegungs-, Impf- und Diagnosedaten zentralisiert – mit Zugriffsbefugnissen für Dritte.

-

Sozialpunkt-Systeme: Noch proto-formal, aber längst Realität in Plattformökonomie und Kreditvergabe.

-

Smart-City-Tracking: Gesichtserkennung, Verkehrsverhalten, Aufenthaltszonen.

-

Predictive Policing: KI-basierte Prognosen von „risikobehaftetem Verhalten“.

-

Netzwerkdurchsetzungsgesetz 3.0: Plattformbasierte Inhaltskontrolle, automatisiert & skalierbar.

-

Grenzüberwachung mit Biometrie: Bewegungsfreiheit nur bei vollständiger Datentransparenz.

-

Client-Side-Scanning: Inhalte werden vor dem Absenden analysiert – unabhängig von Kontext oder Zustimmung.

„Gehorsam beginnt nicht mit Zustimmung. Sondern mit dem Verlernen von Widerspruch.“

— Alexander Erber

Diese zehn Säulen stehen nicht isoliert. Sie bilden ein symbiotisches Machtgefüge, in dem sich Systeme gegenseitig legitimieren, verstärken und absichern. Wer eine Säule verweigert – etwa keine EU-ID beantragt oder seine Wallet außerhalb der CBDC-Welt führt – riskiert Ausschluss aus dem gesamten Funktionskreis der Gesellschaft.

Sozialtechnologie durch Design: Die neue Form der Steuerung

Systeme dieser Art entfalten ihre Wirkung nicht über direkte Eingriffe. Sie wirken über Erwartungshaltungen – und über das, was verhaltensökonomisch als „Friktion“ bezeichnet wird. Wer sich systemkonform verhält, genießt Effizienz, Komfort, Zugang. Wer abweicht, erlebt Reibung: längere Bearbeitungszeiten, fehlende Freigaben, gesperrte Funktionen.

Bruce Schneier formulierte es treffend:

„Security is not about control – it’s about trust embedded in infrastructure.“

Vertrauen ist dabei kein Gefühl. Es ist das, was in die Architektur von Systemen geschrieben wird – oder nicht. Der Effekt: Selbstzensur wird zum dominanten Verhaltensmodus. Nicht, weil jemand droht. Sondern weil die Architektur bestimmte Handlungen erschwert oder unsichtbar macht.

Behavioral Compliance: Wenn Systeme Normen setzen

Die klassische Rechtsordnung kennt den Befehl – mit anschließender Sanktion bei Verstoß. Die digitale Architektur hingegen ersetzt das Verbot durch Erwartung. Erwartung ersetzt Strafe. Und Strafe wird durch Systeminfrastruktur automatisiert.

Konkret:

-

Wer einen Kredit beantragt, wird durch digitale Verhaltensprofile kategorisiert – nicht nur nach Bonität, sondern auch nach sozialem Risikoverhalten (politische Ansichten, Standortverhalten, Informationskonsum).

-

Wer reisen möchte, muss über interoperable Systeme Nachweise liefern – Impfstatus, Transaktionsverhalten, digitale ID.

-

Wer digitale Plattformen nutzt, wird durch algorithmische Normsetzung reguliert – Shadowbanning, Sichtbarkeitsfilter, Interaktionsgrenzen.

„Wenn der Zugang zu Leben – Kredit, Gesundheit, Mobilität – an Verhalten geknüpft ist, stirbt die Freiheit nicht im Gefängnis, sondern in der Cloud.“

— Alexander Erber

Palantir, Five Eyes & Predictive Layers: Die Durchsetzer

Die digitale Infrastruktur operiert nicht in einem rechtsfreien Raum – aber in einem Raum neuer Rechtsdefinitionen. Wer kontrolliert, wie Zugänge vergeben werden, wer Algorithmen schreibt, welche Muster „auffällig“ sind, und wer Einblick in Systemdaten erhält – der kontrolliert Gesellschaft auf struktureller Ebene.

-

Palantir (Gotham, Foundry): In mehreren EU-Staaten bereits im Einsatz. Strukturierte Risikoanalyse – auch ohne Einzelfallverdacht.

-

Five Eyes & Tech-Allianzen: USA, UK, Kanada, Neuseeland, Australien – operieren gemeinsam in Echtzeitdatenzugriff.

-

Verhaltensfilter in Messenger-Apps: Client-Side-Scanning als Standardvorgabe ab 2026 geplant – unabhängig von Zustimmung.

Das neue Machtgefüge hat keine Exekutive im klassischen Sinne. Es hat Systemzugänge. Wer den Zugang kontrolliert, kontrolliert die Realität des Gegenübers.

Die Architektur konditioniert, nicht die Polizei

Es braucht keinen Zensor mehr, keinen Ermittler, keinen Richter. Es reicht, wenn Systeme bestimmte Handlungen nicht mehr zulassen. Oder sie erst nach zusätzlicher Verifikation freischalten. Die Zukunft der Kontrolle ist nicht die totale Überwachung – es ist der totale Erwartungshorizont.

Wer das System nicht erfüllen kann, erfüllt es irgendwann freiwillig.

Wer sich nicht anpasst, wird unsichtbar gemacht.

Kapitel 5b wird diese Logik weiterführen – mit Fokus auf Plattform-Exekutiven, Design-Steuerung und den psychologischen Folgen digitaler Konformität.

„Das neue Mandat ist nicht Kontrolle – sondern Architektur. Wer das Protokoll kontrolliert, kontrolliert die Gesellschaft.“

— Alexander Erber

Die Architektur des digitalen Gehorsams – Teil 2

Von Plattform-Exekutive bis Selbstzensur: Wie Systeme Verhalten determinieren

Digitale Systeme steuern nicht das Verhalten. Sie steuern die Erwartung an das Verhalten.

Während klassische Governance auf Regelsetzung und Sanktion basiert, operieren digitale Plattformstrukturen in einer anderen Logik. Sie setzen nicht auf Verbot, sondern auf Gestaltung. Auf Interface. Auf Algorithmen. Auf Verhaltensnormierung durch die Mechanik selbst. Die Kontrolle ist nicht direkt. Sie ist eingebaut.

Diese neue Form von Steuerung lässt sich nicht mit Polizei oder Justiz vergleichen. Es sind nicht Institutionen, die Kontrolle ausüben. Es sind Protokolle. Infrastrukturen. APIs.

Plattform-Exekutive: Wenn Technologie zur Regel wird

Plattformen wie YouTube, Meta, TikTok, X, aber auch Banking-Apps, Gesundheitsportale oder Ausweisplattformen übernehmen zunehmend die Rolle juristischer Akteure – ohne jemals durch demokratische Mandate legitimiert worden zu sein. Ihre AGBs sind realitätsprägend. Ihre Filter sind normativ. Ihre Schnittstellen sind exekutiv.

-

Inhalte, die gegen Plattformstandards verstoßen, verschwinden – oft ohne Erklärung.

-

Accounts, die abweichende Verhaltensmuster zeigen, werden herabgestuft – algorithmisch, nicht manuell.

-

Zugriff auf Services wird gestoppt, wenn „Verifizierungskriterien“ nicht erfüllt sind – auch ohne juristische Grundlage.

„Die Plattform ersetzt die Behörde. Das Interface ersetzt das Urteil. Und der Algorithmus ersetzt die Debatte.“

— Alexander Erber

Diese Prozesse folgen keiner öffentlichen Debatte. Sie sind Code. Und wer den Code kontrolliert, kontrolliert das Narrativ.

Behavioral Design als stille Lenkung

Der Schlüssel liegt im Design. Interfaces sind keine neutralen Oberflächen – sie sind Machtinstrumente. Wie Menüs aufgebaut sind, wie Buttons farblich gestaltet werden, wie Funktionen versteckt oder hervorgehoben werden – all das lenkt Verhalten ohne Zwang.

-

Beispiel: Eine App zeigt einen roten Warnhinweis, wenn ein Nutzer sich mit einem „nicht vertrauenswürdigen Gerät“ verbindet.

-

Beispiel: Eine Funktion, die bestimmte Begriffe automatisch in der Sichtbarkeit reduziert, ohne Löschung – aber mit Wirkung.

-

Beispiel: Die Verknüpfung von „Vertrauensstatus“ mit Bonität oder Mobilitätsfreigabe.

Diese psychologischen Trigger sind keine Nebeneffekte. Sie sind Systemarchitektur mit Absicht.

Das Protokoll als Gesetzgeber

Digitale Protokolle – von Chatkontrolle bis Digital-ID – sind in ihrer Wirkung vergleichbar mit Gesetzen. Aber sie sind nicht debattiert. Nicht justiziabel. Nicht demokratisch.

Sie operieren präventiv, nicht reaktiv.

-

Der Kommunikationsinhalt wird nicht nachträglich bewertet, sondern vor dem Absenden analysiert.

-

Der Nutzer wird nicht belehrt, sondern durch System-Feedback in bestimmte Handlungen gelenkt.

-

Die Plattform muss keinen Bann aussprechen – sie kann den Account einfach „unsichtbar“ machen.

Die Philosophie dahinter:

Keine Sanktion. Keine Debatte. Nur ein digitaler Schatten.

Psychologie der Konformität: Wie Selbstzensur internalisiert wird

Wer mit der Sperrung des Kontos, der Nichtbewilligung des Kredits oder der Herabstufung der Sichtbarkeit rechnen muss, verhält sich konform – nicht aus Überzeugung, sondern aus Kalkül.

Die Angst vor Unsichtbarkeit, vor Einschränkung, vor technischer Reibung formt das Verhalten leiser, aber nachhaltiger als jede Strafe. Die Zensur erfolgt innen, nicht außen.

-

Inhalte werden nicht geschrieben, weil sie potenziell problematisch sein könnten.

-

Positionen werden angepasst, um algorithmische Belohnungen zu sichern.

-

Verhaltensmuster werden vorauseilend angepasst, um soziale und digitale Zugehörigkeit zu sichern.

„Die ultimative Kontrolle ist erreicht, wenn Menschen sich so verhalten, als ob sie beobachtet würden – auch wenn niemand hinsieht.“

— Alexander Erber

Digitale Normlandschaften: Wenn Systeme Gesellschaft modellieren

Der digitale Raum ist kein Abbild der Gesellschaft. Er ist eine Projektionsfläche, auf der Systeme definieren, was sichtbar, was erlaubt, was erstrebenswert ist. Plattformen, Staaten, Anbieter – sie alle gestalten diese Räume durch Entscheidungen, die oft technischer Natur sind, aber gesellschaftliche Folgen haben.

-

Eine Chat-App entscheidet, welche Emojis standardmäßig angeboten werden – und prägt so Emotionsexpression.

-

Eine Gesundheitsplattform bewertet Aktivitäten durch Punktesysteme – und setzt damit Prioritäten.

-

Ein digitales Wallet kann programmieren, wofür ein Guthaben nicht verwendet werden darf – Verhaltenslenkung durch Ökonomie.

Was hier entsteht, ist keine Überwachung im klassischen Sinne. Es ist ein Behavioral Grid – ein unsichtbares Gitter, das Verhalten nicht einschränkt, sondern vorwegnimmt.

Die Zukunft des Gehorsams ist Interface-Design

Kontrolle der Zukunft funktioniert nicht durch Verfolgung. Sie funktioniert durch Entmutigung. Sie braucht keine Staatsgewalt. Sie braucht Verhaltensnormen, kodiert in Protokollen, Software, Plattformlogik.

Wer sich nicht anpasst, erlebt keinen Schlag. Sondern einen Ladefehler.

Keine Strafe. Nur Schweigen.

Was bleibt, ist ein System, das perfekte Konformität nicht fordert – sondern suggeriert. Nicht verlangt – sondern belohnt.

Und genau darin liegt seine Stärke.

„Die Zukunft fragt nicht, ob du einverstanden bist. Sie fragt nur, ob du bereit bist, mitzuspielen.“

— Alexander Erber

Deutschland als Pilotzone – Präzedenzfälle im Namen der Sicherheit

Von Likes zu Lagezentren: Die stille Protokollierung des Alltags

Was als Ausreißer beginnt, endet oft als Protokoll. In Deutschland entstanden in den letzten Jahren Fallkonstellationen, die juristisch als Einzelfälle behandelt werden – technisch jedoch längst als Datenmuster wirken. Der Ausdruck „Pilotzone“ beschreibt kein offizielles Programm. Und doch sprechen die Muster für sich.

Die unsichtbare Schwelle – Wenn ein „Like“ zur Razzia führt

Zwischen 2022 und 2024 kam es bundesweit zu mehreren Hausdurchsuchungen aufgrund vermeintlich radikaler Inhalte in sozialen Netzwerken. Besonders brisant: In einigen Fällen reichte ein Like, ein geteiltes Meme oder ein ironischer Kommentar, um polizeiliche Maßnahmen auszulösen.

Beispiel:

In Rheinland-Pfalz wurde ein 34-Jähriger wegen eines „beleidigenden Kommentars gegenüber der Bundesregierung“ Ziel einer Hausdurchsuchung. Der Vorwurf lautete: „Verstoß gegen das NetzDG in Verbindung mit dem Strafgesetzbuch § 188 (Verunglimpfung des Bundespräsidenten und anderer Organe).“

„Das NetzDG entwickelt sich zu einem Instrument, mit dem die Schwelle zwischen Meinungsäußerung und Strafverfolgung zunehmend verschwimmt.“

(EDRi Policy Brief, 2023)

Was bleibt, ist eine subtile Verschiebung: Nicht mehr die Tat, sondern die digitale Resonanz wird zum Anker der Sanktion.

„Der Like als Symptom: Nicht was gesagt wird, sondern was gefällt, wird protokolliert. Die Kontrolle beginnt vor der Meinung.“

Predictive Policing – Wenn Software Täter vermutet

Nordrhein-Westfalen und Bayern setzen verstärkt auf KI-basierte Gefährderanalysen. Palantir-Technologie, ursprünglich aus militärischer Aufklärung bekannt, wird zur Mustererkennung im zivilen Bereich eingesetzt – u.a. bei Kontaktanalysen, Bewegungsdaten, Kommunikationsverhalten.

Palantir Gotham & Hessendata:

Obwohl offiziell als „Entscheidungshilfe“ betitelt, wird die Software in mehreren Bundesländern bereits zur Vorfilterung potenzieller Gefährder eingesetzt. Der Mensch entscheidet – auf Basis von Maschinenvorschlägen.

„Die Analyse ersetzt nicht den Verdacht. Aber sie verändert, wo die Polizei hinsieht.“

-np.org, 2024

„Technologie, die Wahrscheinlichkeiten zu Fakten erhebt, formt keine Sicherheit – sie formt Realitäten.“

Funkzellenabfragen – Wenn Bewegung zur Metadaten-Meldung wird

Zwischen 2018 und 2024 haben sich die sogenannten Funkzellenabfragen vervielfacht. In Berlin allein wurden 2022 über 14.000 Mobiltelefone in einem einzigen Einsatzgebiet erfasst – ohne dass die Betroffenen je darüber informiert wurden.

Die Maßnahme wird im Rahmen der Strafverfolgung legitimiert – etwa bei Großdemonstrationen oder Verkehrsdelikten. Doch sie ist de facto eine Vorratsdatenspeicherung im Schatten der Öffentlichkeit.

„Funkzellenabfragen sind ein Instrument maximaler Unschärfe – sie treffen stets mehr Unschuldige als Beschuldigte.“

– Externer, Datenschutzbeauftragter Rheinland-Pfalz, Jahresbericht 2023

„Wer mit den Falschen am falschen Ort war, steht im Raster – ohne es zu wissen, ohne etwas getan zu haben.“

Der Fall „Münchner Spaziergänge“ – Wie Protest zum Polizeifall wird

2022 versammelten sich in München mehrfach kleine Gruppen zu friedlichen Spaziergängen. Ohne Plakate, ohne Rufe, ohne Organisation. Die Polizei reagierte mit Maßnahmen, als handle es sich um unangemeldete Demonstrationen: Identitätsfeststellungen, Platzverweise, in einigen Fällen Strafanzeigen wegen Verstoßes gegen das Versammlungsgesetz.

Juristischer Kontext:

Ein Spaziergang ist keine Demonstration. Doch in Verbindung mit „Corona-Maßnahmenkritik“ wurden diese Bewegungsmuster juristisch anders eingeordnet.

„Ein Spaziergang wird erst dann politisch, wenn die Polizei ihn dazu macht.“

– Süddeutsche Zeitung, Januar 2022:

„Verhalten wird kriminalisiert, wenn es nicht ins Raster passt. Nicht das Motiv zählt, sondern der Bewegungsablauf.“

– Alexander Erber

Zwischen Protokoll und Präzedenz – Deutschland als Infrastrukturmodell

Deutschland hat keine offizielle „Pilotprogramm“-Deklaration. Doch de facto entsteht eine Infrastruktur, deren Einzelmaßnahmen prototypisch für EU-weite Regelwerke stehen:

-

NetzDG → Vorbild für DSA (Digital Services Act)

-

Palantir-Einsatz → Modell für datengestützte Sicherheitsarchitektur in EU-Projekten

-

Funkzellenabfragen → getestet, ausgeweitet, akzeptiert

-

KI-Polizeisysteme → exportiert über europäische Innenministerkonferenzen

„Was in Deutschland getestet wird, ist selten lokal begrenzt. Es ist oft das Echo europäischer Vorhaben.“

– Alexander Erber

Psychologie der Raster – Zwischen Schweigen und Einordnung

Die tiefere Wirkung dieser Systeme liegt nicht nur in der Strafverfolgung. Sie liegt im Effekt auf das Verhalten: Menschen ändern, was sie sagen, posten oder „liken“, weil die Möglichkeit besteht, beobachtet zu werden.

Dieser Effekt hat keinen Gesetzestext. Er steht in keinem Kommentar. Aber er wirkt – systemisch.

„Technologische Überwachung entfaltet ihre größte Wirkung nicht in der Kontrolle – sondern in der Selbstanpassung.“ – EDPS, 2024

„Digitaler Gehorsam ist kein Befehl. Er ist das innere Briefing, bevor der nächste Satz geschrieben wird.“

-Alexander Erber

Das Land, das immer wieder zuerst testet

Deutschland ist nicht nur Exportnation für Autos und Maschinen – sondern auch für Verhaltensnormen im digitalen Raum. Was hier als Ausnahme beginnt, wird oft zum EU‑Standard. Präzedenz durch technologische und juristische Strukturierung.

Die entscheidende Erkenntnis:

Es braucht kein zentrales Gesetz, kein öffentliches Protokoll, kein Masterplan.

Was wirkt, ist die Kombination aus juristischer Legitimation, technischer Umsetzung und psychologischer Wirkung.

Und wer in diesem System erkannt wird, muss nicht schuldig sein – nur verortet.

Deutschland als Pilotzone – Von nationalen Präzedenzfällen zur supranationalen Struktur – Der Export der Ausnahme

Was in Deutschland als Einzelfall beginnt, ist selten ein lokales Phänomen. In der Architektur europäischer Kontrollstrukturen fungiert die Bundesrepublik nicht nur als Teilnehmer – sondern als Taktgeber. Präzedenz wird hier nicht nur rechtlich gesetzt, sondern technisch operationalisiert. Die Transformation vom Sonderfall zur Regel vollzieht sich dabei schleichend – über Schnittstellen, Protokolle und Kompatibilitäten.

Die Ausfuhr erfolgt nicht mit Verordnung, sondern mit Technologie.

Die Europäische Union agiert zunehmend wie ein juristisches Cloud-System: zentral aktualisiert, dezentral implementiert. Nationale Pilotzonen wie Deutschland liefern die Protokolle, mit denen andere Staaten ihre Systeme aktualisieren.

Das Resultat ist ein struktureller Gleichlauf: nicht orchestriert, aber systemisch identisch.

„Was als deutsche Ausnahme etikettiert wird, ist oft das europäische Update im Beta-Test.“

– Alexander Erber

Der föderale Sandkasten: Wie nationale Systeme europareif gemacht werden

Der deutsche Föderalismus, oft als bürokratisches Relikt belächelt, ist in Wirklichkeit ein strategisches Testfeld. Unterschiedliche Länder implementieren verschiedene Technologien, rechtliche Schattierungen, Taktiken – und erzeugen damit eine juristische Simulation. Bayern testet Palantir. NRW experimentiert mit Predictive Policing. Berlin dehnt NetzDG-Strukturen aus.

Diese Fragmentierung liefert exakte Vergleichsdaten: Welche Maßnahme erzeugt geringsten Widerstand? Welche hat höchste operative Effizienz? Welche kann rechtlich am stabilsten verargumentiert werden?

Die Ergebnisse fließen in europäische Konsultationen, Studienpapiere, Expertengremien – und münden dort in Entwürfe, die kaum noch wie Tests wirken. Sondern wie Notwendigkeiten.

„Was als föderaler Flickenteppich beginnt, wird durch europäische Harmonisierung zur Normstruktur transformiert.“

– Heiner Busch, Polizei- und Datenschutzexperte

Von Raster zu Regime: Die Verschaltung der Ausnahmeprotokolle

Jede Maßnahme für sich genommen wirkt isoliert: eine Funkzellenabfrage hier, ein Algorithmus zur Gefährdererkennung dort. Doch im Zusammenspiel entsteht eine zweite Ebene: Regime-Logik durch Interoperabilität.

Ein Beispiel: Der Output eines Predictive-Policing-Systems fließt in das Lagebild eines Landeskriminalamts. Dort werden Funkzellendaten aus einem Protesteinsatz integriert. Die Daten aus sozialen Netzwerken, aggregiert über NetzDG-Schnittstellen, runden das Profil ab. Der Fall bleibt unsichtbar – weil er kein Fall ist. Sondern eine Konstellation.

Und diese Konstellationen lassen sich skalieren. Innerhalb Deutschlands – und europaweit.

„Die europäische Architektur der Kontrolle basiert nicht auf Gesetzen. Sondern auf der Kompatibilität der Datenquellen.“

-Alexander Erber

Die rechtliche Entriegelung: Ausnahme, Übergang, Stabilisierung

Der rechtliche Mechanismus, mit dem aus deutschen Präzedenzfällen EU-Standards werden, ist ebenso raffiniert wie effizient. Er vollzieht sich in drei Stufen:

-

Ausnahme: Nationale Sonderregelung – etwa NetzDG oder spezielle Zugriffsgesetze (z.B. zur Quellen-TKÜ).

-

Übergang: Harmonisierung durch EU-Gremien, oft in Form von „Empfehlungen“, „Soft Law“ oder unverbindlichen Standards.

-

Stabilisierung: Verbindliche Regulierung, z.B. durch den DSA, CSAR, e-Evidence, die dann zurückwirken – und nationale Gesetze durch neue Standards überlagern.

Was ursprünglich als Experiment galt, wird durch Rückkopplung in die EU-Normstruktur zementiert – oft ohne mediale Aufmerksamkeit, ohne Debatte, ohne gesellschaftlichen Diskurs.

„Deutschland liefert die Blaupause, Brüssel gießt sie in Gesetzesform.“

-netzpolitik.org, Analysepapier 2024

Die ökonomische Achse: Technologieanbieter als Gesetzgeber im Hintergrund

Ein oft unterschätzter Vektor dieser Entwicklung ist die Rolle der privatwirtschaftlichen Technologieanbieter. Firmen wie Palantir, SAP, T-Systems oder Nexa Group liefern nicht nur Tools – sie liefern ganze Architekturen.

Diese Architekturen definieren die technischen Möglichkeiten – und damit indirekt die rechtlichen Debatten. Was technisch verfügbar ist, wird rechtlich verhandelbar. Was rechtlich normiert ist, wird verpflichtend eingesetzt. Der Kreislauf ist vollständig.

„Die Infrastruktur des Gehorsams ist oft nicht gesetzlich verordnet. Sie wird als IT-Projekt implementiert – im Subtext der Beschaffung.“

-Alexander Erber

Und diese Unternehmen operieren längst nicht mehr national. Ihre Plattformen sind mehrsprachig, mehrschichtig, multijurisdiktional – kompatibel mit allen EU-Mitgliedsstaaten. Der Export der Ausnahme ist also auch ein Software-Export.

Der psychologische Code: Wenn Selbstzensur kein deutsches Phänomen bleibt

Mit der Ausweitung der deutschen Ausnahmeprotokolle auf europäische Strukturen multiplizieren sich auch die psychologischen Effekte: Menschen, die in Italien, Polen oder Schweden ein Meme teilen, verhalten sich zurückhaltender – nicht wegen eines lokalen Gesetzes, sondern weil sie wissen, wie Systeme reagieren könnten.

Unsicherheit wird zum Kontrollinstrument. Das „deutsche Gefühl“ – immer unter Beobachtung, immer in potenzieller Erklärungsnot – wird europäisiert.

„Was als nationale Regulierung beginnt, erzeugt transnationale Vorsicht.“

– Max Schrems, Jurist, Datenschutz-Aktivist

„Der größte Export Deutschlands ist nicht der Datenschutz. Sondern das Gefühl, beobachtet zu werden.“

– Alexander Erber

Der Mechanismus hinter dem Modellfall

Deutschland fungiert in der Architektur der EU-Digitalpolitik als Versuchsraum mit Rückkanal. Die Datenströme, juristischen Feinjustierungen und technologischen Schnittstellen, die hier erprobt werden, bilden die DNA einer neuen Struktur europäischer Sicherheitspolitik – ohne sie je als solche zu deklarieren.

Das macht den Export der Ausnahme so gefährlich: Er funktioniert ohne Symbolik, ohne Drama, ohne Widerstand. Weil er logisch wirkt. Weil er technisch plausibel erscheint. Weil er sich rechtlich legitimieren lässt.

Doch am Ende steht keine Sicherheitsarchitektur – sondern ein System der Verhaltenssteuerung, das über Software, Plattformlogik, Rechtskompatibilität und psychologische Codes funktioniert.

Und wer diesen Export nicht erkennt, erkennt nicht, dass der nächste Standard – längst im Testlauf ist.

Was das mit Gesellschaften macht – Der lange Schatten digitaler Überwachung

Schweigen als neue Sprache