Wer hat dieses System bestellt? Kontrolle in Europa 2026

Digitale ID, Vermögensregister, Chatkontrolle, CBDC – das neue Kontrollmosaik der EU greift ab 2026 voll. Wer keinen Zugang hat, verliert Teilhabe.

Oktober 2025, Da Nang, Vietnam. Notizen aus dem Kontrolljahr. Beobachtungen aus der Distanz, vernetzt mit Quellen in Brüssel, Tallinn, Frankfurt, Den Haag, Straßburg. Keine Spekulation, sondern Protokoll. Keine Meinung, sondern Kartografie eines Systems, das längst Realität ist.

Verfasst von Alexander Erber, strategischer Architekt für Systemtransparenz, digitale Souveränität und geopolitische Vermögensstrukturierung.

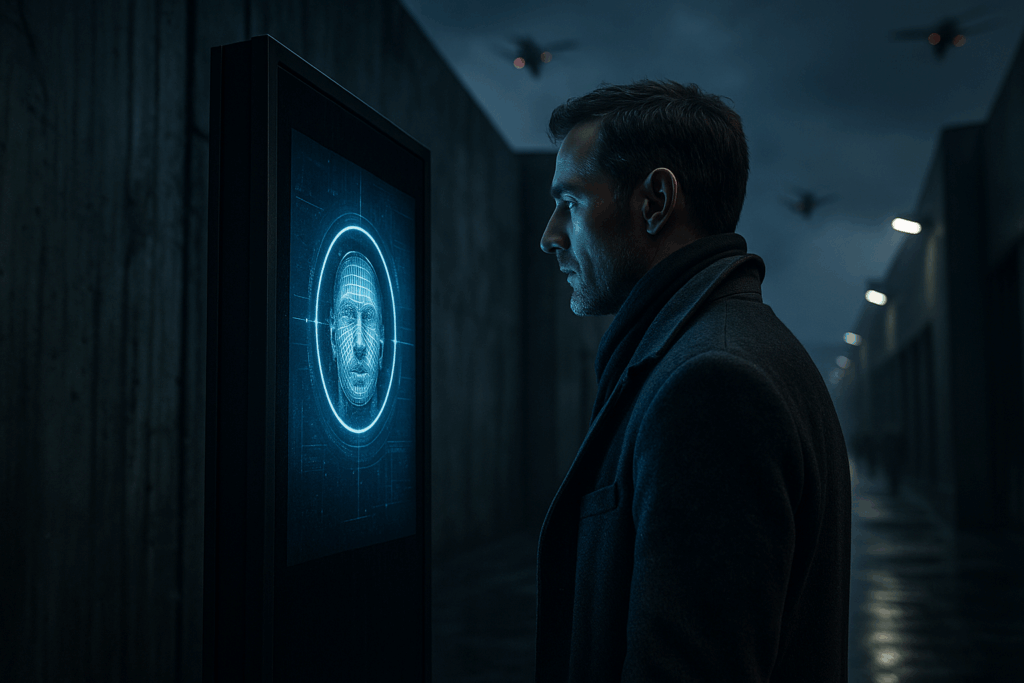

Die letzte Authentifizierung

Der Bildschirm bleibt schwarz.

Nur ein pulsierender Punkt in der Ecke – wie das Echo eines Systems, das längst entschieden hat, wer dazugehört. Kein Passwort. Kein Zugang. Kein Entkommen. Das Terminal, einst ein Werkzeug, ist jetzt ein Richter. Der Moment der Authentifizierung ist zum Urteil geworden. Wer heute keinen Code hat, hat morgen kein Konto mehr. Kein Ticket. Kein Dach. Kein Eigentum.

Die Gesellschaft der Zukunft wird nicht mehr enteignen müssen. Sie wird ausschließen.

Nicht mit Gewalt, sondern mit Parametern. Mit Scores, die niemand sieht. Mit Systemen, die keine Gnade kennen, weil sie keine Gesichter mehr erkennen – nur Datenströme. Die digitale Identität ist keine Erfindung mehr – sie ist Infrastruktur. Wer sie nicht besitzt, existiert nicht. Wer sie nicht konform führt, wird aussortiert.

Der Zugriff auf Gesundheit, Mobilität, Eigentum und Transaktionen wird algorithmisch gewährt – oder verweigert. Die neue Ordnung basiert nicht auf Überzeugung, sondern auf Erfüllung.

Das Scoring-System ist schon aktiv.

„Es wird keine Revolution mehr brauchen. Nur ein Update.“

– Alexander Erber

Die Realität hinter dem Frontend ist härter als jede Theorie: KI-basierte Entscheidungsmuster, verknüpft mit biometrischen IDs, Zahlungsströmen und Aufenthaltsdaten, bilden ein Kontrollmosaik, das keiner mehr durchschaut.

Nicht das Gesetz schützt – der Score.

Nicht das Eigentum zählt – der Zugriff.

Nicht der Mensch entscheidet – der Code.

„Predictive Governance“ ist das neue Fundament: Wer du sein wirst, entscheidet, was du heute darfst. Keine Handlung bleibt neutral, kein Verhalten bleibt unbewertet. Jedes Ticket, jeder Chat, jeder Standort wird in Echtzeit neu gewichtet.

Das digitale Vermögensregister erkennt nicht mehr Besitz, sondern Compliance.

Die neue Exekutive ist nicht sichtbar – sie ist eingebettet.

Und sie wird nicht abgeschafft. Sie wird aktualisiert. In Rhythmen, die schneller schlagen als politische Debatten folgen können.

Die Frage ist nicht mehr, ob man sich dem System entzieht. Die Frage ist, wann man nicht mehr eingeladen wird. Und ob man bis dahin verstanden hat, wie man sich souverän aufstellt – bevor das nächste Update kommt.

Denn jede Transaktion ist ein Test.

Jeder Login eine Prüfung.

Jede Sekunde ein Entscheidungsmoment.

Willkommen in der Realität der letzten Authentifizierung.

Nicht das Terminal ist leer – die Freiheit ist es.

Wer hat dieses System bestellt?

Die unsichtbare Architektur eines Kontrollzeitalters

Der Raum ist weiß, steril, perfekt ausgeleuchtet. Kein Papier, kein Mensch, kein Geräusch – nur ein Terminal. Eine Glasscheibe, eingerahmt von schwarzem Titan, mit einem pulsierenden Lichtpunkt in der Mitte. Wer sich nähert, wird gescannt – Iris, Venenmuster, Stimmprofil. Kein Gespräch, kein Zugangscode, kein Widerspruch. Nur zwei Zustände: autorisiert oder ausgeschlossen. Willkommen in der Welt nach dem Schalter, nach dem Personalausweis, nach dem Bargeld. Willkommen in einem System, das niemand aktiv gewählt hat – und das dennoch jeden betrifft.

Was wie Science-Fiction klingt, ist längst auf Regierungsebene beschlossen. Der Entwurf für die digitale EU-ID, die Ausweitung des Entry-Exit-Systems, die Einführung zentral programmierbarer Währungen (CBDCs), die flächendeckende Chatkontrolle, das geplante digitale Vermögensregister – all diese Bausteine stehen nicht nebeneinander, sondern fügen sich zu einem Mosaik. Die Linien zwischen Datenschutz, Bürgerrechten und technokratischer Kontrolle verschwimmen – nicht durch offene Gewalt, sondern durch administrative Kalibrierung.

„Die Zukunft autoritärer Systeme liegt nicht in der Unterdrückung, sondern in der Automatisierung von Zustimmung.“

– Alexander Erber

Und wer heute noch glaubt, man könne diese Systeme einfach ignorieren, der wird morgen feststellen, dass der Zugriff auf das eigene Konto, die Wohnung, den digitalen Pass oder die digitale Krankenakte nicht länger selbstverständlich ist – sondern ein temporäres Privileg. Algorithmisch vergeben. Konditioniert durch Konformität.

Eine neue Realität: Kontrolle nicht als Ausnahme, sondern als Infrastruktur

Wir befinden uns nicht am Anfang einer Debatte, sondern am Ende einer stillen Umstellung. Während Medienberichte von Effizienz, Digitalisierung und Verbraucherschutz sprechen, erleben informierte Beobachter eine beispiellose Neuprogrammierung gesellschaftlicher Grundstrukturen.

Der klassische Staat – einst Garant für Recht, Schutz und Teilhabe – wird durch ein hybrides Konstrukt ersetzt, das aus supranationalen Institutionen, privaten Technologieanbietern, Kreditwirtschaft, zentralen Datenregistern und internationalen Kontrollstandards besteht. Was daraus entsteht, ist kein Staat im traditionellen Sinne, sondern eine Plattform. Mit Nutzungsbedingungen. Mit Score-Systemen. Mit automatisierter Governance.

„Wer sich im Jahr 2026 neu identifizieren muss, authentifiziert sich nicht mehr gegenüber dem Staat, sondern gegenüber einem System, das den Staat simuliert.“

– Alexander Erber

Die entscheidende Transformation liegt darin, dass Kontrolle nicht mehr sichtbar ist. Sie wird unsichtbar, weil sie in den Code eingebettet ist. In die Apps. In die Schnittstellen. In die Datenmodelle. Der Bürger als analoger Rechtsträger verschwindet hinter seiner digitalen ID – reduziert auf Tokens, Zugriffsschlüssel, Verhaltensmetriken.

Wer hat dieses System bestellt?

Die Frage, die niemand stellt – aber jeder beantworten sollte

Es war keine öffentliche Debatte. Kein Referendum. Kein „Ja“ aus der Bevölkerung. Die Einführung der digitalen ID, die Vernetzung mit CBDCs, der Einstieg in Echtzeitüberwachung durch Chatkontrollen – all das wurde nicht verhandelt, sondern still implementiert. Stück für Stück. Modul für Modul. Immer im Kontext von „Sicherheit“, „Fortschritt“ oder „Klimaschutz“. Doch wer entschied über diese Systemarchitektur?

War es die Europäische Kommission? Die Finanzaufsicht? Die Zentralbanken? Ein Konsortium aus Tech-Konzernen, Regulierungsbehörden und Geheimdiensten? Oder war es – wie so oft – die Summe aus Trägheit, Unwissen und Gehorsam?

„Die gefährlichsten Systeme entstehen nicht durch Diktatoren, sondern durch Beamte mit Excel-Tabellen.“

– Alexander Erber

Die Antwort ist unbequem: Dieses System wurde nicht bestellt, sondern geliefert – ohne dass jemand den Lieferschein unterschrieben hätte. Und genau darin liegt das strategische Meisterstück. Denn was nicht offiziell eingeführt wurde, muss auch nicht offiziell verteidigt werden. Es geschieht einfach. Unumkehrbar, systemisch, alternativlos.

Der Architekt ist der Code

Und der Code kennt kein Mitgefühl

In der traditionellen Demokratie ist Macht sichtbar. Sie hat Namen, Ämter, Adressen. In der neuen digitalen Struktur ist Macht codiert. Entscheidungen werden nicht mehr getroffen, sondern berechnet. Nicht mehr diskutiert, sondern ausgewertet. Wer Zugriff will, muss kompatibel sein – technisch, juristisch, psychologisch.

Die digitale ID – biometrisch, zentral, verpflichtend – wird zur Basisschicht jeder Interaktion: Reisen, Verträge, Abstimmungen, Gesundheitswesen, Banktransaktionen, Bürgerrechte. Und wer sich diesem System entzieht, wird nicht bestraft, sondern ausgeschlossen. Ohne Urteil. Ohne Verfahren. Ohne Widerspruch.

„Die ultimative Kontrolle besteht nicht darin, Menschen zu verfolgen, sondern sie vom System abzukoppeln.“

– Alexander Erber

Der Begriff „Digitaler Gulag“ ist keine Polemik mehr, sondern eine reale Option – nicht im physischen, sondern im funktionalen Sinn. Denn wer keine ID hat, ist in der digitalen Welt nicht existent. Und wer existenziell abhängig ist von seiner digitalen Repräsentation, ist manipulierbar. Formbar. Programmierbar.

Bausteine eines unsichtbaren Gefängnisses

CBDC, Entry-Exit-System, Chatkontrolle, Vermögensregister

Um die Dimension dieser Entwicklung zu verstehen, genügt es nicht, ein System zu betrachten. Man muss die Verknüpfung aller Systeme analysieren:

-

Digitale EU-ID: Pflicht ab 2026. Biometrisch, interoperabel, verknüpft mit Steuer-, Gesundheits- und Sozialdaten.

-

CBDCs (Central Bank Digital Currencies): Programmierbare staatliche Währungen mit Ablaufdatum, Verwendungsvorgaben und Verhaltensanreizen.

-

Entry-Exit-System (EES): Vollständige biometrische Erfassung aller Grenzübertritte in der EU, kombiniert mit Aufenthaltstracking.

-

Chatkontrolle: Scanning privater Kommunikation (E-Mail, Messenger, Cloud) durch algorithmische Filterung nach potenziell illegalen Inhalten.

-

Vermögensregister: Geplante zentrale Erfassung aller Vermögenswerte – inklusive Immobilien, Edelmetalle, Beteiligungen – unter dem Vorwand der Transparenz.

-

Digital Services Act / KI-Verordnung: Regulatorischer Rahmen für die algorithmische Inhaltskontrolle, inklusive potenzieller Accountsperrung bei „Desinformation“.

Was entsteht, ist kein Werkzeugkasten für Regierungen – sondern ein vollständig operationalisierbares Kontrollökosystem. Ein System, das ohne menschliches Eingreifen Zugriff gewähren oder entziehen kann. Ein System, das über Wohlstand, Freiheit, Zugang und Teilhabe entscheidet – nicht aufgrund von Schuld, sondern aufgrund von Score.

Die Psychologie des digitalen Gehorsams

Warum Widerstand nicht durch Rebellion entsteht, sondern durch Souveränität

Die meisten Menschen werden dieses System nicht hinterfragen – nicht aus Dummheit, sondern aus kognitiver Entlastung. Es ist bequemer, sich führen zu lassen, als sich zu fragen, wohin. Doch genau diese Bequemlichkeit ist die Grundlage des neuen Modells: Ein System, das nicht erzwingt, sondern überzeugt.

„Souveränität beginnt nicht mit Widerstand, sondern mit Erkenntnis. Wer versteht, was kommt, kann anders entscheiden.“

– Alexander Erber

Die Strategie muss daher nicht im Protest liegen, sondern in der Neuordnung des eigenen Lebensmodells. Wer global denkt, wer über alternative ID-Systeme, mehrfache Staatsbürgerschaften, internationale Unternehmensstrukturen und dezentrale Zahlungsoptionen verfügt, wird nicht erfasst – sondern unsichtbar im System. Kein Regelbruch. Kein Aufstand. Nur kluge Navigation.

Das nächste Kapitel wird zeigen, wie genau dieses System operationalisiert wird:

Wie der Zugriff auf Gesundheitsdaten zur sozialen Kontrolle wird, wie der Wohnsitz zur Compliance-Zentrale mutiert, wie Souveränität nicht durch Flucht, sondern durch präzise juristische und strukturelle Architektur möglich wird.

Die Frage wird nicht mehr lauten: „Wie kann man das aufhalten?“

Sondern: „Wie positioniere ich mich so, dass ich nicht mehr steuerbar bin?“

Die Stille nach dem Klick – Wenn Systeme nicht mehr auf Rückfrage programmiert sind

Das System hat nicht geantwortet. Nicht einmal ein Fehlercode, keine Bitte um Wiederholung, kein Verweis auf menschliche Unterstützung. Der Bildschirm bleibt leer. Und damit spricht er lauter als jede KI-Stimme je könnte.

In dieser Leere verdichtet sich das neue Paradigma: Systeme, die nicht mehr auf Rückfrage ausgelegt sind, sondern auf Selektion. Keine Dialogbereitschaft, sondern Durchreichung. Keine Erklärung, sondern Ausschluss. Wer den digitalen Fingerabdruck nicht liefert, wer die biometrische Identitätsbrücke nicht mitgeht, wird vom Interface nicht mehr adressiert – weder als Kunde, noch als Bürger. Die „intelligente“ Architektur hat gelernt zu differenzieren. Und zu diskriminieren.

Der Ausschluss erfolgt nicht mehr durch Türsteher, sondern durch Code.

„Wir erleben das Ende der Fehlerkultur. Es gibt kein menschliches Missverständnis mehr, nur noch maschinische Ungültigkeit.“

– Alexander Erber

Unsichtbare Schwelle: Der digitale Index des Gehorsams

Die neue Klasse der „Zugangsberechtigten“ formiert sich still – auf Basis von Algorithmen, Scores, Device-History, Geo-Tracking und konformer Dokumentenstruktur. Wer zu oft außerhalb der normierten Linien agiert, wird verdächtig. Wer kritisch ist, wird risikobewertet. Wer verknüpft wird mit den Falschen, verliert Sichtbarkeit – zuerst in Social Graphs, dann im Financial Layer.

Das digitale Äquivalent zum Führungszeugnis ist kein amtliches Dokument mehr, sondern eine dynamisch generierte Reputation aus Maschinenlogik, verhaltensbasierter Scoring-Architektur und Plattformmoral. Und diese Reputation ist weder einsehbar noch verhandelbar. Nur verwertbar.

„Die neue Unsichtbarkeit beginnt dort, wo Sichtbarkeit algorithmisch verwaltet wird.“

– Alexander Erber

Systemarchitekten nennen es „Trust Layer“. De facto ist es ein adaptiver Loyalitätsfilter.

Die Ökonomie des Zugriffs – Kein Asset ohne Authentifizierung

Zugriff ist nicht mehr selbstverständlich. Zugriff wird monetarisiert, fragmentiert und mit digitaler Identität verschmolzen. Ohne Verifikation kein Transfer. Ohne digitale Signatur kein Vertrag. Ohne Authentifizierung keine Verfügbarkeit – nicht von Kapital, nicht von Mobilität, nicht von Teilhabe.

Das digitale Eigentum hängt am Key. Und der Key wird neu definiert: nicht mehr Besitz, sondern Berechtigung. Nicht mehr Besitzurkunde, sondern Kontextbewertung. Der „digitale Schattenbesitz“ – zivilrechtlich blockierbar, verwaltungstechnisch einfrierbar, systemisch delegitimierbar – ersetzt zunehmend den physischen Besitz. Tokenisierung ohne Eigentumsgarantie.

„Wer Zugriff kontrolliert, besitzt alles – selbst das, was anderen gehört.“

– Yuval Noah Harari

Damit verschiebt sich die Achse des Eigentums. Von Recht auf Zugriff. Von Besitz auf Erlaubnis. Von Souveränität auf Einverständnis mit Systemparametern.

Juristische Schattenzonen – Wenn Gesetz und Plattformrichtlinie kollidieren

In der klassischen Rechtsordnung war Eigentum geschützt, Verträge durchsetzbar, Zugang gewährleistet. Doch Plattformarchitekturen und supranationale Regulierungsregime (DSA, eIDAS 2.0, MiCA, AI Act) schaffen eine Parallelstruktur, die formal legal erscheint – aber inhaltlich mit demokratischen Grundprinzipien bricht.

Denn Plattformrichtlinien wirken wie Gesetz, sind aber exekutiv. Sie sind nicht verhandelbar, nicht klagbar, nicht im klassischen Sinne legistisch kodifiziert. Sie folgen nicht dem öffentlichen Diskurs, sondern der internen Risikobewertung großer Infrastrukturanbieter.

Die Folge: juristische Entmächtigung durch technologische Machtkonzentration. Wenn der Plattformzugang über Lebensrealitäten entscheidet – Bank, Job, Kommunikation, Reisedokumente –, ist juristische Absicherung ohne Wirkung.

„Das Plattformrecht verdrängt das Verfassungsrecht – und keiner merkt es, weil es bequem erscheint.“

– Alexander Erber

Der nächste Systemkonflikt wird nicht in Parlamenten entschieden, sondern in API-Schnittstellen.

Kommerzialisierung der Compliance – Der Wert von Konformität

Was einst ethische, rechtliche oder individuelle Haltung war, wird zur Ware. Die eigene Digital Identity wird verwertet, verwaltet, bewertet – von Banken, Plattformen, Versicherern, Arbeitgebern. Je konformer das Verhalten, desto reibungsloser der Zugang. Je kritischer die Haltung, desto prekärer der Status.

Compliance wird nicht mehr nur erwartet – sie wird gefordert. In Echtzeit. Systemisch messbar. Algorithmisch prognostizierbar. Wer einmal outside the box denkt, wird in der Box isoliert. Was bleibt, ist ein digitales Verhaltensterrarium, das Abweichung als Risiko definiert – und Anpassung als Asset.

„Konformität ist das neue Kapital. Wer zu viel Profil zeigt, verliert Zugriff.“

– Shoshana Zuboff

Der Wert von Individualität sinkt. Der Preis von Konformität steigt.

Psychologische Architektur – Die stille Manipulation der Handlungsmuster

Der Kontrollcode wirkt nicht durch Zwang, sondern durch Default-Logik: was einfach ist, wird genutzt. Was mühsam ist, wird gemieden. Systeme steuern nicht per Verbot, sondern per Convenience. Nicht per Befehl, sondern per Interface. Nicht per Gesetz, sondern per Gewöhnung.

Der Mensch passt sich an, weil Systeme es erleichtern. Der digitale Drift geschieht unbemerkt – bis zum Moment der Unumkehrbarkeit. Dann ist die Wahl keine Option mehr, sondern ein Codefehler.

Die neue Psychologie der Systeme basiert auf Trägheit. Nicht auf Ideologie.

Auflösung der Identität – Fragmentiert, delegitimiert, rekonfiguriert

Die eigene Identität ist kein stabiler Kern mehr, sondern ein zusammengesetzter Satz von Berechtigungen: Impfstatus, Aufenthaltsrecht, Steuer-ID, Social Credit, Zugangs-Token, biometrische Signatur. Verknüpft in Wallets, durchleuchtet von KI, verwaltet von Plattform-Gateways. Die digitale Persona ist kein Spiegel, sondern ein Konstrukt.

Sie lässt sich abschalten. Umschreiben. Sperren. Löschen.

„Wenn Identität durch Dritte verifiziert werden muss, gehört sie nicht mehr dir.“

– Alexander Erber

Das Ich wird administrierbar. Wer sich dagegen stellt, wird zur Anomalie.

Das Residuum der Kontrolle – Kein Rückkanal mehr

Das Entscheidende ist nicht der Verlust der Kontrolle – sondern der Verlust der Rückfrage. Der letzte Klick ist ein Monolog. Es gibt kein Gegenüber. Keine Hotline. Kein Amt. Kein Menschliches. Die Rückkanäle sind gekappt. Das System hat keine Tür mehr, nur noch Filter.

Die eigentliche Tragödie ist nicht der Ausschluss. Sondern die Sprachlosigkeit, die ihn begleitet.

Unsichtbare Grenze: Sichtbar nur für die, die ausgeschlossen sind

Was als Innovation verkauft wird – digitale Effizienz, biometrischer Komfort, einheitliche Verwaltung – ist in Wahrheit ein neuer Code der Zugehörigkeit. Kein Frontend für Bürger, sondern ein Backend der Selektion.

Und wer fragt: „Wer hat dieses System bestellt?“ – erhält keine Antwort. Nur ein leeres Terminal.

Wenn Systeme ihre Masken verlieren

Digitale Identität, Vermögensregister, Chatkontrolle, Grenzscanning: Was als Sicherheit etikettiert wird, ist längst zur Architektur einer neuen, unsichtbaren Autorität geworden – codiert, fehlerfrei, unaufhaltsam.

In den flackernden Kontrollräumen der Gegenwart schalten Systeme ihre Interfaces nicht mehr ab. Sie lernen. Sie verbinden. Sie bewerten. Wer sich einloggt, gibt nicht nur Zugangsdaten ein – er authentifiziert sich für eine neue Ordnung, deren Kodex kein Mensch geschrieben hat. Die Parameter dieses Systems sind keine Meinungen, sondern Protokolle: digital, algorithmisch, irreversible.

Was 2023 als Schutz vor Missbrauch begann, ist 2026 die Eintrittskarte in eine neue Welt. Die EU Digital Identity, verbunden mit dem Entry-Exit-System, dem EU-Vermögensregister und der lückenlosen Vorratsdatenspeicherung, formt nicht nur ein technisches Netz – es zurrt die Bürger fest. Nicht durch Gewalt, sondern durch Zugang.

Zugang zu Geld. Zugang zu Mobilität. Zugang zu Meinung. Zugang zur Realität.

Wer keine Zugangscodes mehr hat, hat keine Realität mehr.

Die neue Stufe der Kontrolle ist nicht mehr sichtbar – sie ist absolut

„Die subtilsten Systeme sind nicht jene, die befehlen – sondern jene, die einschränken, ohne sichtbar zu werden.“

Diese Feststellung – längst kein Gedankenexperiment mehr – beschreibt die Gegenwart eines Europas, das sich unter dem Deckmantel der „Sicherheit“ von seinen liberalen Grundwerten verabschiedet. Nicht per Dekret. Sondern per Default.

Beispiel: Die eID-Verordnung.

Offiziell soll sie Bürgern den Zugang zu digitalen Verwaltungsdiensten erleichtern. In der Praxis aber wird ein digitaler Identitätscontainer geschaffen, der nicht nur mit Steuerdaten, Gesundheitsakten und Passinformationen gefüllt wird, sondern mit einem vollständigen Profil – verifizierbar, auslesbar, permanent verknüpft. Jeder Schritt im System hinterlässt eine Spur – nicht metaphorisch, sondern kodiert.

Die neue Identität ist keine Karte mehr – sie ist eine API.

Ein System, das nicht fragt, sondern registriert

Wenn beim Grenzübertritt kein Mensch mehr fragt, sondern Sensoren entscheiden, ob ein Gesicht zu einer Berechtigung passt – was bedeutet das für den Begriff von „Reisefreiheit“?

Wenn beim Zugriff auf ein Konto nicht mehr der Wille des Kontoinhabers zählt, sondern ein Score, den ein System errechnet – wie stabil ist Eigentum dann noch?

Wenn beim Absenden einer Nachricht im Hintergrund ein Algorithmus bewertet, ob die gewählten Begriffe mit „Desinformations-Clustern“ korrelieren – was bleibt dann von der Meinungsfreiheit?

Die entscheidende Pointe liegt in der Verschmelzung. Nicht ein System ist gefährlich, sondern ihre Kombination. Und genau diese Modularisierung der Kontrolle ist es, die 2026 Realität wird.

Kontrollmodule 2026: ein europäischer Deep Stack

-

Digitale EU-ID:

Biometrisch verknüpft, verpflichtend für Behörden- und Finanzinteraktionen.

→ Basislayer der Authentifizierung. -

Entry-Exit-System (EES):

Registrierung aller Drittstaatenein- und -ausreisen inkl. biometrischer Daten.

→ Mobilitätskontrolllayer. -

Zentrales EU-Vermögensregister:

Alle Konten, Depots, Wallets in einem Abgleichsregister für Finanzbehörden.

→ Transparenzlayer über Eigentum. -

Digital Services Act & Chatkontrolle:

Plattformregulierung + Echtzeit-Inhaltsüberwachung.

→ Kommunikationslayer. -

EU-KI-Verordnung:

Zukünftige Steuerung algorithmischer Entscheidungsprozesse durch EU-Behörden.

→ Entscheidungsmatrixlayer.

Diese Layer sind nicht konzipiert für Missbrauch – aber ihre Architektur erlaubt ihn. Und die europäische Legislative zeigt keine systemische Bereitschaft, diese Dynamik zu begrenzen. Im Gegenteil: Sie beschleunigt sie.

„Die neue Form des Eigentums ist Zugangsberechtigung.“

–Alexander Erber

Wenn ein Unternehmen heute kein Bankkonto mehr bekommt, weil sein „Risikoprofil“ durch KI-Scoring negativ bewertet wird – ist das bereits Realität. Wenn ein Bürger keine Auslandsüberweisung mehr tätigen kann, weil sein Wohnsitz nicht eindeutig digital verifizierbar ist – ist das keine Zukunft mehr. Es ist das Jetzt.

Die Logik der Systeme verändert nicht nur Verhaltensweisen – sie verändert Definitionen. Eigentum, Freiheit, Privatsphäre: Alles, was bislang als unveräußerlich galt, wird jetzt an digitale Verfügbarkeit geknüpft.

Und wer die Schnittstellen nicht bedienen kann – sei es durch Alter, Herkunft oder Systemkritik – wird ausgeschlossen. Nicht aktiv, sondern passiv: durch Entzug des Zugangs.

Kontrolle durch Architektur – nicht durch Ansage

Der wahre Gamechanger dieser neuen Ordnung ist ihr architektonischer Charakter.

Es braucht keine zentralen Kontrollräume. Keine Agenten. Kein Ministerium der Wahrheit.

Es genügt ein System, das nicht mehr hinterfragt wird, weil es zu praktisch geworden ist.

Ein digitaler Alltag, der nicht mehr „optional“ ist, sondern alternativlos.

Ein Governance-Stack, der nicht mehr verhandelt wird, sondern embedded ist – in Apps, in Interfaces, in sozialen Normen.

„Das gefährlichste System ist jenes, das nicht mehr wie ein System aussieht.“

Die European Data Protection Supervisor warnt vor „funktionaler Irreversibilität“ digitaler Systeme.

Was damit gemeint ist: Selbst wenn eine Gesellschaft bemerkt, dass sie in einem Käfig lebt – sie kann ihn nicht mehr abschalten, weil ihr gesamtes Funktionieren an diesen Käfig gekoppelt wurde.

Ausstieg nur über Struktur – nicht über Protest

Die Systemspannung, die sich 2026 aufbaut, ist nicht lösbar durch Demonstrationen. Nicht durch Petitionen. Nicht durch Appelle.

Sie ist nur lösbar durch strukturelle Gegenarchitekturen:

-

Juristische Ausweichsysteme (mehrere Residencies, Entkoppelung von Primärwohnsitz und Steuersystem).

-

Finanzielle Reallokation (digitale vs. physische Assets, Kontrolle über On-/Offramps).

-

Kommunikative Parallelstrukturen (eigene digitale Infrastrukturen, sichere Netzwerke, dezentrale Medien).

-

Strategische Infrastrukturen (Zweitpässe, Sonderrechtsräume, Nicht-EU-Zugänge).

Nicht Systemverweigerung ist die Lösung – sondern Systemüberlegenheit.

Nicht Verstecken – sondern Sichtwechsel.

„Wer in einem System bleiben will, muss außerhalb planen.“

-Alexander Erber

Die neue digitale Ordnung wird keine Ausnahmen dulden. Kein „Ich möchte das nicht“. Kein „Ich war nicht einverstanden“. Die Infrastruktur wird nicht fragen – sie wird voraussetzen.

Daher ist jede Planung, die sich 2026 nur auf das Bestehende stützt, bereits defizitär.

Die Frage lautet nicht mehr, wie man das System verändern kann –

sondern wie man sich so aufstellt, dass man es nicht mehr braucht.

Der Code hinter der Fassade – wie Europa digital neu sortiert wird

Die Algorithmen haben längst übernommen. Doch nicht in einer dystopischen Science-Fiction-Welt, sondern mitten im Herzen Europas – in Ministerien, Banken, Bürgerämtern, Cloudstrukturen. Die neue Weltordnung, von der viele noch glauben, sie stehe bevor, läuft bereits – codiert, verschlüsselt, vollstreckbar. Wer sie verstehen will, muss die Fassaden lesen wie Schichten eines Quellcodes: Jede Gesetzesnovelle ein Modul, jede digitale Neuerung ein Trigger, jede Schnittstelle ein Kontrollanker.

Die digitale Identität ist dabei kein Feature – sie ist der zentrale Container. In ihr verschränken sich Biometrie, Aufenthaltsdaten, Zahlungsströme, Sozialverhalten, Compliance-Scores. Was in Brüssel als Fortschrittsprojekt „EUid“ vorgestellt wird, ist de facto ein Totalprofilierungs-Framework – bereit, jedem Bürger einen digital signierten Aktendeckel zu verpassen. Die EU-Kommission nennt es Vertrauen. Digitale Souveräne nennen es: Kontrollarchitektur.

„Der Mensch wird nicht gläsern – er wird algorithmisch bewertbar gemacht.“

– Alexander Erber

Einmal verknüpft, ist der Code unumkehrbar. Einmal freigegeben, ist die Identität nicht mehr nur ein Nachweis – sie wird zur Genehmigung. Wer reisen will, muss authentifizieren. Wer Geld überweisen will, muss sich verifizieren. Wer schreiben, sprechen, handeln will, wird durch ein Netz aus Protokollen geführt – am Ende nicht nur dokumentiert, sondern interpretiert. Was du tust, wird nicht nur erfasst – es wird gewertet, gereiht, gerankt.

Die Architektur dieser neuen Ordnung ist nicht sichtbar – sie ist strukturell eingebettet. Sie tarnt sich als Bequemlichkeit. Als Fortschritt. Als Sicherheit. Doch jeder Schritt, der in das System hineinführt, ist ein Schritt unter Bedingungen. Der Zugang wird an Compliance gebunden. Die Teilhabe wird algorithmisch bewertet. Der Status kann angepasst, gesenkt, eingefroren werden. Es braucht keinen Knall, keinen Putsch, keinen Blackout – es reicht, dass man das Wallet nicht mehr aufrufen kann.

„In der Logik der Systeme gibt es keine Rebellion – nur Fehlfunktionen.“

– Yuval Noah Harari

Die zentrale Gefahr besteht nicht in einem globalen Coup, sondern in einer schleichenden Infrastruktur der Zustimmung. Niemand wird gezwungen. Jeder klickt. Jeder unterschreibt. Jeder installiert. Es ist nicht die Unterdrückung, die das System effizient macht – es ist die Freiwilligkeit. Die Bereitschaft, für ein wenig Komfort den Code zu akzeptieren.

Beobachtet man die legislative Dynamik der letzten 24 Monate, ergibt sich ein beunruhigendes Mosaik. Der „Digital Services Act“, das „Entry-Exit-System“, die „EUid“, das digitale Vermögensregister, der Chatkontroll-Mechanismus, die eWallets der EZB – sie folgen keiner chaotischen Entstehung, sondern wirken wie sauber synchronisierte Module eines übergeordneten Programms. Die Abstimmungen, Gremien, Konsultationen wirken demokratisch – doch das Ergebnis ist fast immer identisch: mehr Kontrolle, weniger Autonomie.

„Die größten Eingriffe erfolgen nicht frontal – sondern modular, technisch, alternativlos.“

– Alexander Erber

Wer sich fragt, wie so ein System skaliert, braucht nur auf die Debatte um die Chatkontrolle blicken. Hier geht es nicht nur um Kindesmissbrauch – sondern um die Vorinstallation einer Infrastruktur, die jede digitale Kommunikation auf Geräteebene scannen kann. Die Grenze zwischen Sicherheit und Zensur verläuft nicht an den Gesetzesgrenzen, sondern im Code selbst. Wer die Infrastruktur zulässt, öffnet das Fenster für jede denkbare Anwendung. Was heute ein Sicherheitsfeature ist, wird morgen zur Filterinstanz, übermorgen zur Sperre.

„Wenn ein System zur Ausnahme geschaffen wird, wird es zur Regel, sobald es im Protokoll verankert ist.“

– Glenn Greenwald

Parallel dazu wächst der Druck auf unkontrollierte Assets. Kryptowährungen, Offshore-Konten, Auslandsbeteiligungen – alles, was außerhalb des digitalen Backbones läuft, wird zunehmend als „riskant“, „missbrauchsanfällig“, „non-compliant“ dargestellt. Der EU-Geldwäschebegriff wird dabei schleichend ausgeweitet – weg von klassischen Verbrechen, hin zur Sanktionierung von Nichtkonformität. Wer das System nicht füttert, wird vom System als Störung klassifiziert.

Das ist keine Theorie, sondern bereits Praxis. Die Schweiz hat mit dem neuen Finanzdaten-Transferabkommen 2024 den Grundstein gelegt, um auch nicht-europäische Bürger dem EU-Datenaustausch zu unterwerfen – sofern sie im Euroraum aktiv sind. Luxemburg, einst Bollwerk des Bankgeheimnisses, ist heute Vorreiter der Transparenz-Exekution. Und Deutschland hat mit der finalen Fassung des Vermögensregisters de facto eine verpflichtende Selbstauslieferung sämtlicher Finanzwerte etabliert – nicht nur für Vermögende, sondern für jeden, der als „relevant“ eingestuft wird.

„Nicht du definierst, was relevant ist. Der Algorithmus tut es.“

– Alexander Erber

Diese algorithmische Sichtweise verändert alles. Nicht mehr du entscheidest, ob du compliant bist – sondern das System. Ob du reisen darfst. Ob du verkaufen darfst. Ob du investieren darfst. Und es braucht keinen Generalverdacht – es reicht ein Score. Ein Querverweis. Ein automatisierter Eintrag. Die Systeme reden miteinander – und du bist der Datensatz.

Was bleibt, ist die Notwendigkeit zur strukturierten Flucht nach vorne. Wer im Spiel bleiben will, braucht juristische Residenzen, die außerhalb des zentralisierten Kontrollclusters liegen. Wer Zugriff auf seine Assets sichern will, braucht Strukturen, nicht nur Konten. Wer in Zukunft autonom handeln will, braucht digitale wie physische Identitäten, die nicht an dieselbe Governance gekoppelt sind.

Es geht nicht mehr darum, ob man innerhalb des Systems optimiert – sondern ob man sich strategisch außerhalb positioniert, ohne sich zu isolieren. Denn in einer Welt, in der alle Daten in einem System konsolidiert werden, ist der einzige Schutz die bewusste Fragmentierung:

— rechtlich,

— operativ,

— technisch.

„Die neue Freiheit besteht nicht im Widerstand – sondern in der strukturellen Unauffindbarkeit.“

– Alexander Erber

Die große Illusion ist: Man könne das System reformieren. Doch Systeme dieser Art reformieren sich nicht – sie skalieren. Wer denkt, man müsse nur an den richtigen Stellen ansetzen, verkennt die Logik des digitalen Verwaltungsstaates. Es ist keine Frage von Recht oder Moral. Es ist eine Frage des Protokolls. Und Protokolle ändern sich nur, wenn ihre Grundlagen zerstört oder verlassen werden.

Europa wird nicht zusammenbrechen – aber es wird transformiert. Die Konturen dieser neuen Realität sind sichtbar. Die meisten sehen sie nicht, weil sie nicht suchen. Die anderen suchen – aber finden keinen Ausweg, weil sie keine Struktur haben. Und wieder andere: Sie haben längst gehandelt.

Sie haben ihre zweite ID in der Tasche.

Ihre Firmenstruktur in Dubai.

Ihre Assets in Singapur.

Ihre Aufenthaltsrechte in Paraguay.

Ihre Family Holdings außerhalb der EU-Datenlogik.

Sie sind keine Rebellen. Keine Verschwörer. Keine Außenseiter.

Sie sind: frühzeitig angepasst – aber nicht an das System, sondern an dessen Alternativen.

Die Frage ist nicht mehr, ob das System kommt.

Die Frage ist: Wer hat dieses System bestellt – und wer entzieht sich ihm rechtzeitig?

Wer die Regeln schreibt, besitzt das System

Kontrolle, Kode, Konvergenz: Wie die digitale Infrastruktur Europas zur unsichtbaren Verfassung wird

Es beginnt nicht mit einem Gesetz. Es beginnt mit einem Update.

Ein leiser Eintrag im Amtsblatt. Eine neue Schnittstelle in der Datenbank. Eine scheinbar banale technische Vorschrift, die Plattformbetreiber verpflichtet, alle Inhalte automatisiert zu scannen. Nicht mehr auf Relevanz oder Qualität. Sondern auf Konformität.

Was wie technologische Effizienz aussieht, ist längst eine stille Kodifikation neuer Machtverhältnisse. Denn die Kontrolle wechselt die Form: vom offensichtlichen Verbot zur unsichtbaren Steuerung. Vom Gesetzestext zum Algorithmus. Vom Parlament zur Plattform.

Und plötzlich wird klar: Die eigentlichen Verfassungsänderungen der Gegenwart passieren nicht mehr im Bundestag, sondern in den Backend-Strukturen digitaler Systeme. Und wer dort den Kode kontrolliert, kontrolliert alles – Narrative, Identitäten, Vermögen, Bewegung, Meinung.

„Der Code ersetzt das Gesetz – nicht als Parodie, sondern als neue Realität.“ – Alexander Erber

Die stille Mutation: Von Rechtsordnung zur Rechenordnung

Europa steht nicht am Anfang einer digitalen Transformation, sondern am Ende einer systemischen Reprogrammierung. Was wie Modernisierung aussieht, ist in Wahrheit ein Umbau der Kontrolle – weg vom offenen Staat hin zum operationalisierten Datenregime.

Digitale ID, Entry-Exit-Systeme, Chatkontrolle, Vermögensregister, EUDI Wallet – jedes einzelne dieser Systeme erscheint isoliert betrachtet vielleicht technisch begründbar, gar harmlos. Doch in ihrer Gesamtheit formen sie eine neue Realität: ein Kontrollmosaik, das nicht nur Verhalten erfasst, sondern Zugang und Ausschluss kodifiziert.

Der entscheidende Shift: Es geht nicht mehr um Verbote, sondern um Berechtigungen. Die neue Ordnung basiert nicht auf Strafandrohung, sondern auf präventiver Zugriffsarchitektur. Wer als Risiko markiert wird, verliert seinen Zugang – zu Konten, Räumen, Informationen.

Und die Kriterien? Nicht demokratisch legitimiert. Sondern algorithmisch generiert. Antrainiert auf vergangene Muster. Skaliert mit KI. Vollzogen durch Plattformlogik.

Die neue Souveränität heißt: „digitale Anschlussfähigkeit“

In einem System, das von Kode statt Gesetz regiert wird, verändert sich auch das Verhältnis von Bürger und Staat. Denn der neue Maßstab ist nicht mehr staatsbürgerliche Zugehörigkeit, sondern digitale Anschlussfähigkeit.

Wer nicht kompatibel ist – mit den neuen Standards, den Schnittstellen, den Compliance-Protokollen –, wird ausgesteuert. Nicht sichtbar. Nicht laut. Sondern systemisch.

Das ist kein politischer Diskurs mehr, sondern eine Infrastrukturfrage. Wer den Zugang zur EUDI-ID verweigert oder verliert, dem wird kein Prozess gemacht. Er wird einfach „nicht mehr erkannt“. Wie ein Gerät ohne Netz.

„Ausschluss braucht heute keinen Befehl. Nur eine Systemvorgabe.“

– Alexander Erber

Und genau deshalb ist dieser Wandel so gefährlich: Er unterläuft die klassischen Schutzmechanismen. Weil er nicht mehr wie Macht aussieht. Sondern wie Technologie.

Die verborgene Architektur des Ausschlusses

Am gefährlichsten ist Kontrolle, wenn sie nicht mehr als solche erkannt wird.

Das Entry-Exit-System der EU soll angeblich nur die Grenzübertritte regeln. Doch de facto erfasst es Bewegungsprofile, Aufenthaltszeiten, biometrische Daten – verknüpfbar mit Kreditkartentransaktionen, Hotelbuchungen, Grenzpassagen. Wer auffällt, wird markiert. Wer markiert ist, wird gefiltert.

Das neue EU-Vermögensregister soll „Geldwäsche bekämpfen“. Doch faktisch ermöglicht es die Korrelation von Wallet-Daten, Immobilien, Bankkonten und Firmenanteilen über Ländergrenzen hinweg – rückwirkend, ohne richterlichen Beschluss. Und vor allem: mit Blick auf zukünftige Risikoprofile.

Die Chatkontrolle? Soll Kindesmissbrauch verhindern. Doch real bedeutet sie das Scannen privater Kommunikation – auch verschlüsselter – durch KI-Systeme. Ohne konkreten Verdacht. Und ohne Möglichkeit der Gegenwehr.

Diese Systeme wirken wie Sicherheitsmaßnahmen. Doch in Wahrheit bilden sie ein Netzwerk präventiver Ausschlusslogiken, das nicht auf individuelle Schuld zielt, sondern auf soziodigitales Risikomanagement.

Bruce Schneier: „Die Zukunft der Überwachung ist nicht mehr das Mitlesen – sondern das Nicht-Zulassen.“

(Quelle: Schneier on Security, 2024)

Der neue Gatekeeper: Identität als Code-Berechtigung

Im Zentrum all dieser Systeme steht eine neue Form der Identität: nicht mehr das Ich im rechtlichen Sinne, sondern das digitale Subjekt im Systemkontext. Die EUDI-Wallet wird zur zentralen Schaltstelle – nicht für Selbstbestimmung, sondern für Systemintegration.

Wer die Wallet hat, kann teilnehmen. Wer sie verliert – ob durch technischen Fehler, abweichendes Verhalten oder neue Systemanforderungen – steht draußen.

Der Verlust der Wallet ist keine Löschung. Es ist eine digitale Exkommunikation.

„Die digitale Identität wird nicht zur Erweiterung des Selbst, sondern zur operativen Zulassung.“ – Alexander Erber

Und genau hier kippt das System: Die individuelle Identität wird zur technischen Bedingung gesellschaftlicher Teilhabe. Das Ich wird zur API. Und der Mensch zur JSON-Datei.

Vom Recht zur Berechtigung: Der fundamentale Systemwechsel

Früher: Der Staat gewährte Rechte – universell, voraussetzungslos, einklagbar.

Heute: Das System erteilt Berechtigungen – konditioniert, dynamisch, entziehbar.

Das ist nicht nur ein semantischer Unterschied. Es ist der Bruch mit der bisherigen Verfassungslogik Europas. Denn wer Rechte nur noch über Systemkompatibilität erhält, der lebt nicht mehr in einem Rechtsstaat – sondern in einem Berechtigungsbetriebssystem.

Und dieses Betriebssystem ist nicht mehr öffentlich kontrolliert. Sondern privat kodiert. Durch EU-Agenturen, Plattformanbieter, KI-Partner, externe Beratungsfirmen – oft ohne parlamentarische Kontrolle, juristische Nachvollziehbarkeit oder individuelle Transparenz.

Schattenstruktur statt Rechtsstruktur

Was entsteht, ist kein totalitärer Staat im klassischen Sinne. Sondern ein hybrides System:

– technokratisch gesteuert,

– präventiv ausgerichtet,

– entpolitisiert legitimiert,

– nicht demokratisch rückgebunden.

Es ist das, was Shoshana Zuboff als „instrumentarianische Macht“ bezeichnet – eine Macht, die nicht zwingt, sondern konfiguriert. Nicht verbietet, sondern designed. Nicht durch Befehl wirkt, sondern durch Systemparameter.

Zuboff: „In der instrumentellen Machtstruktur wird Verhalten nicht befohlen – es wird programmiert.“

(Quelle: The Age of Surveillance Capitalism)

Diese Programmierung geschieht über Infrastruktur, Kode, API-Zugriffe, ID-Protokolle – nicht über den klassischen Rechtsrahmen. Und genau deshalb ist sie so gefährlich: Sie entzieht sich der demokratischen Rückkopplung. Und damit auch jeder Form von Rechenschaft.

Wenn der Code entscheidet, wer existiert – vom Zugriff zur Zugehörigkeit

Die zweite Tür öffnet sich nicht mehr per Willen. Sie öffnet sich nur noch, wenn der Algorithmus dich erkennt – und wenn das System deinen Namen nicht gelöscht hat. Der Moment der Identifikation ist kein simpler Login mehr, sondern ein Akt der Zugehörigkeit. Wer nicht drin ist, ist draußen. Wer draußen ist, existiert nicht. Nicht mehr in Banken, nicht mehr in Gesundheitsportalen, nicht mehr an Grenzen, nicht mehr auf Flughäfen, nicht mehr im digitalen Leben. Und irgendwann – auch nicht mehr im physischen.

„Der Code wird nicht mehr programmiert. Er programmiert uns.“

-Alexander Erber

Der „digitale Ausschluss“ ist längst kein hypothetisches Szenario mehr. In den Policy Papern der EU-Kommission, in den Umsetzungsprotokollen der UN Digital Identity Frameworks, in der stillen Implementierung von Zero-Trust-Architekturen in Behörden- und Finanzsystemen – überall steht eine neue Realität bereit: Eine Welt, in der Zugang nicht mehr Recht, sondern Bedingung ist. Und in der jede Bedingung durch Software definiert wird.

Der Mensch als Eintrag im System

Die neue Ordnung ist nicht laut. Sie schleicht sich über „Komfort“, „Sicherheit“, „Innovation“. Doch in Wahrheit verschiebt sich mit jeder Authentifizierung die Grenze des Menschseins. Früher war jemand Bürger, weil er Rechte hatte. Jetzt wird er digital gelistet – und nur wenn diese Listung aktiv ist, lebt sein Zugang weiter.

Die Grenze der Existenz ist ein Flag im System. Ein Toggle. Ein digitaler Schalter.

„Ein biometrisches Token ersetzt kein Grundrecht. Aber es kann eines löschen.“

Prof. Yuval Harari

Ein einziges „Red Flagging“ – etwa durch eine falsch zugewiesene Risikobewertung, eine fehlerhafte Meldung im Gesundheitsregister, oder ein Algorithmus, der Verhaltensmuster als „nicht systemkonform“ einstuft – kann zur digitalen Auslöschung führen. Kein Bankzugriff. Kein Flug. Kein Hotel. Kein digitaler Schlüssel für das eigene Zuhause.

Der stille Systemwechsel: Von Recht zu Regel

Was früher Recht war, wird nun Regel. Und Regeln werden nicht mehr demokratisch verhandelt – sie werden programmiert. In Echtzeit. Ohne gesellschaftlichen Konsens. Wer die Schnittstellen kontrolliert, kontrolliert den Menschen – nicht nur als Bürger, sondern als Funktionseinheit. Als Berechtigung. Als Zugangscode.

„Wenn Identität zum Protokoll wird, wird Freiheit zum Bug.“

DeepMind Ethics Memo, 2023

Mit der EU-Digital-ID, den CBDCs, dem Entry/Exit-System, der Chatkontrolle und dem digitalen Vermögensregister entsteht ein vermaschtes Kontrollgitter, das nicht mehr nur transaktional, sondern ontologisch wirkt. Es definiert, wer jemand ist – durch die Frage des Zugriffs. Nicht: Was darfst du? Sondern: Bist du überhaupt noch berechtigt, da zu sein?

Sovereign Shutdown – wenn Zugriffsrechte entzogen werden

Stellen wir uns einen HNWI vor – mit internationalem Portfolio, Holdingstrukturen, Bankkonten in fünf Ländern, mehrfacher Staatsbürgerschaft. In der alten Ordnung: souverän. In der neuen Ordnung: vollständig abhängig vom Matching der Identitätsprotokolle.

Ein Mis-Match in einer eID-Verknüpfung. Eine als „unplausibel“ eingestufte Transaktion. Ein fehlender KYB-Scan im digitalen Unternehmensregister. Und plötzlich greift kein Compliance-Officer mehr durch – sondern nur noch der Zugriffscode.

Konto: deaktiviert. Zugang: verweigert. Widerspruch: nicht vorgesehen.

„Der Zugriff ist die neue Währung. Und der Entzug die neue Bestrafung.“

Alexander Erber

Der Irrtum der Transparenz: Digitale Kontrolle ist kein Licht – sie ist ein Raster

Was als „Transparenz“ verkauft wird, ist ein System aus Kontrollpunkten – aus Knoten, Checks, Protokollen, Triggern. Diese Systeme lernen. Sie erkennen. Sie schließen aus. Sie warnen sich gegenseitig.

Das System der Systeme – wie es in internen EU-Dokumenten genannt wird – schafft nicht mehr Freiheit durch Klarheit, sondern Ausschluss durch Regelbruch.

„Verletze ein Protokoll, verliere ein Leben.“

EU Digital Governance Draft, 2024

Es ist ein System, das Vertrauen ersetzt durch Überwachung. Und dabei nicht mehr den Einzelfall betrachtet, sondern das Profil. Die Wahrscheinlichkeit. Die Muster. Das Verhalten. Und wer sich außerhalb bewegt, ist nicht länger exzentrisch – sondern entkoppelt.

Das Ende der Exzentrik – und der Beginn der Standardidentität

Die neue digitale Identität ist kein Werkzeug des Individuums. Sie ist ein Werkzeug des Systems – um den Einzelnen einfassbar zu machen.

Sie ist nicht dein Schlüssel. Sie ist der Sensor.

Nicht dein Werkzeug. Sondern das Auge des Systems.

Die erweiterte KYC-Pflicht, das zentrale Vermögensregister, das digitale Eigentumsmatching, die ISO-Normierung von Wallet-Protokollen – all das sind keine Features. Sie sind Gatekeeping-Mechanismen.

„Was du besitzt, ist nicht länger ein Recht – es ist ein gelisteter Vermögensbeweis.“

Sovereign Wealth Journal, 2025

Und was nicht mehr gelistet ist, existiert nicht mehr.

Handlungseinladung: Was tun? Wer handeln kann, muss jetzt handeln.

Der Umbau ist fast abgeschlossen. Die Systeme sind gebaut, die Strukturen global synchronisiert. Was fehlt, ist der Zwang zur Nutzung. Und der wird kommen – über Banken, über Behörden, über Mobilitätsknoten, über Vermögensverwaltung.

Noch ist die Tür offen. Noch ist es möglich, souveräne Identitätsräume zu schaffen. Noch kann man außerhalb der Hauptnetze navigieren – ohne Illegalität, aber mit Struktur.

Was es braucht:

– Internationale Holdingstrukturen ohne eID-Zwang

– Multi-Jurisdiktionale Bankarchitektur mit Sovereign Buffer Zones

– Residencies, die außerhalb der digitalen Sphäre agieren

– Vermögensverwaltung jenseits der Registerpflicht

– Psychologische Klarheit für den eigenen Handlungspfad

„Es ist nicht die Flucht in Schatten, sondern der Aufbau einer neuen Souveränität.“

Alexander Erber

Die Schattenformel der Kontrolle

Wenn Systeme nicht mehr sichtbar zudrücken, sondern unsichtbar zwingen: Die stille Kodierung eines neuen Europa.

Es beginnt nicht mit einem Paukenschlag, sondern mit einem Protokoll. Kein großer Beschluss, keine plakativen Gesetzestexte, sondern ein leises Anpassen von Schnittstellen. APIs, die auf einmal Pflicht werden. Standards, die stillschweigend neue Abfragen erzwingen. Daten, die zu Schlüsseln werden. Wer heute nach Europa einreist, wer eine Transaktion tätigt, wer in einem digitalen Behördenkonto navigiert, durchläuft eine Maschine, die nicht mehr wie ein Werkzeug funktioniert, sondern wie ein Raster. Es ist nicht der Befehl, der uns formt, sondern der Code, der uns selektiert.

„Eine Gesellschaft, die ihre Freiheit gegen Sicherheitsversprechen tauscht, verliert beides“, formulierte Benjamin Franklin einst. Doch was, wenn die Sicherheitsversprechen selbst zum Code geworden sind? Wenn nicht mehr Politiker mit Megaphonen rufen, sondern Algorithmen mit Priorisierungslogik handeln? Was, wenn der Zugang zu Gesellschaft nicht mehr durch Rechte, sondern durch Systemkompatibilität definiert ist?

Die neue digitale Architektur Europas ist nicht die Summe ihrer Gesetze. Sie ist das Zusammenspiel ihrer Kontrollpunkte: Digitale ID, Entry/Exit-System, Vermögensregister, Zahlungsverkehr, Chatkontrolle. Jedes für sich ein Tool. Gemeinsam eine Choreografie. Ihre wahre Macht entfaltet sich nicht in Paragraphen, sondern in ihrer wechselseitigen Abhängigkeit. Sie erzeugen eine Welt, in der Berechtigung nur noch temporäre Zuweisung ist. Kein Status mehr, sondern eine Verfügbarkeitslogik.

Das Vermögensregister zum Beispiel ist nicht nur eine Auflistung. Es ist ein Spiegel der Verwundbarkeit. Wer dort sichtbar wird, wird steuerbar. Wer steuerbar ist, wird verwertbar. Und wer verwertbar ist, wird kontrollierbar. Die Frage ist nicht mehr, ob du etwas besitzt, sondern ob dein Besitz systemisch verwertbar ist. Gleiches gilt für deine Identität. Deine biometrische ID ist nicht dein Pass. Sie ist dein Interface. Ohne sie bist du nicht offline, du bist non-kompatibel.

„Die größte Gefahr ist nicht die Tyrannei von oben, sondern die freiwillige Preisgabe der Kontrolle nach unten,“ sagt Shoshana Zuboff, Autorin von The Age of Surveillance Capitalism. Europa geht noch weiter. Es will die Kontrolle nicht verkaufen, sondern verrechtlichen. Die Zustimmung erfolgt nicht durch Unterschrift, sondern durch Nutzung. Wer die App öffnet, hat bereits akzeptiert.

Diese neue Kontrolle kennt keine Gewalt, aber Konsequenz. Sie braucht kein Gefängnis, sondern nur das Fehlen eines grünen Hakens. Kein Verbot, nur eine leere Seite. Kein Ausschluss, nur eine Inkompatibilität. So entsteht die perfideste Form von Kontrolle: die, die sich als Ordnung tarnt.

Wer sie erkennt, begreift, dass Freiheit nicht mehr das Gegenteil von Kontrolle ist, sondern deren Ausnahme. Eine Ausnahmesituation, die aktiv geschaffen, verteidigt und erneuert werden muss. Der neue Code Europas erzählt keine Geschichten über Bürokratie. Er operiert über Infrastrukturen. Und diese Infrastrukturen sind nicht neutral. Sie tragen Absicht. Zielgerichtete, systemische, kodifizierte Absicht.

Das Kapitel endet hier nicht. Es öffnet eine Schleuse. Die nächste Bewegung ist bereits kodiert. Und wer nicht lesen kann, bleibt Zuschauer im eigenen Spiel.

Alexander Erber: „Wir leben nicht in einem Überwachungsstaat. Wir leben in einem Überwachsenen System. Wer nur nach den Kameras sucht, verpasst die Algorithmen.“

Digitale Architektur der Kontrolle – Der unsichtbare Übergang

Das Gesetz der Systeme ist Wiederholung. Nicht im Sinne der bloßen Redundanz, sondern im Sinne der Einprägung. Was sich wiederholt, wird zur Wahrheit. Was sich integriert, wird zur Infrastruktur. Und was zur Infrastruktur wird, verschwindet aus dem Bewusstsein. Die digitale Kontrolle operiert nicht frontal, sondern systemisch. Nicht als Verordnung, sondern als Gewohnheit. Nicht als Zwang, sondern als Komfortangebot.

Was heute als App erscheint, ist morgen Gesetz. Was heute empfohlen wird, wird morgen vorausgesetzt. Und was morgen vorausgesetzt wird, ist übermorgen Voraussetzung zur Teilhabe. Genau hier beginnt die zweite Schicht der digitalen Identität – nicht mehr als Werkzeug des Bürgers, sondern als Strukturbedingung der Zugehörigkeit.

In den digitalen Schattenlinien der EU-Gesetzgebung, eingebettet in unscheinbare PDF-Dokumente und unübersetzte Amtsdeutsch-Passagen, formt sich ein Regime der Verknüpfung. Steuerdaten, Vermögensregister, Gesundheitsakten, Bewegungsprofile, biometrische Authentifizierung – jeder einzelne dieser Datenströme erscheint isoliert legitim, ja sogar notwendig. Doch in ihrer orchestrierten Gesamtheit bilden sie ein Geflecht aus Transparenzzwang und algorithmischer Disziplinierung.

Was als Schutz verkauft wird, wird zur Waffe gegen das Unangepasste. Was als Innovation gelobt wird, wird zur Infrastruktur der Ausgrenzung. Und was als Fortschritt gefeiert wird, mündet in der Bedingungslosigkeit der Unterwerfung.

„Technokratie ist nicht der Feind der Freiheit, sie ist ihr eleganter Vollstrecker.“ – Alexander Erber

Die Kontrollsysteme arbeiten mit Schleifen, nicht mit Linien. Mit Feedbackmechanismen, nicht mit Befehlen. Der Bürger, der heute freiwillig seine Gesundheits-ID scannt, wird morgen algorithmisch priorisiert oder marginalisiert. Der Algorithmus ersetzt nicht das Gesetz, er ist sein präventives Vorfeld.

Die digitale ID, einst als Schutzschild gegen Bürokratie und Betrug verkauft, wird zum Passierschein in ein soziales Ranking-System. Wer mitmacht, gehört dazu. Wer nicht mitmacht, verliert Sichtbarkeit – im Markt, im Staat, im System. Sichtbarkeit ist kein Recht mehr, sondern eine Lizenz.

„Der Bürger von morgen ist nicht frei oder unfrei – er ist gelistet oder gelöscht.“ – Alexander Erber

Die neuen Protokolle der Identität heißen nicht mehr Name, Adresse, Geburtsdatum. Sie heißen Wallet-Zugriff, Bewegungsprotokoll, Immunitätsnachweis, Verhaltensscore. Das Identitätsdesign der EU ist kein Verwaltungstool, sondern ein Rechtespeicher. Wer nicht ständig aktualisiert, verliert Zugang. Wer nicht synchronisiert, verliert Status. Wer nicht compliant ist, verliert Realität.

Die Einstufung erfolgt nicht mehr per Gericht, sondern per Code. Die Sanktion erfolgt nicht mehr durch Strafe, sondern durch Einschränkung. Keine Reisewarnung – sondern Einreiseverweigerung. Kein Schuldspruch – sondern algorithmischer Schatten.

Die Systemgrenze ist nicht mehr sichtbar, sondern verhaltensbasiert. Der unsichtbare Ausschluss ersetzt den sichtbaren Konflikt. Compliance wird zur Voraussetzung für digitale Präsenz. Und Präsenz wird zur Voraussetzung für wirtschaftliche Existenz.

„Der neue Staat kennt kein Papier mehr, er kennt nur noch Protokolle.“ – Alexander Erber

In Gesprächen mit EU-Digitalarchitekten wie Thierry Breton oder Ursula von der Leyen wird das Narrativ klar: Die digitale Souveränität Europas wird als Antwort auf geopolitische Risiken verkauft. Doch was wirklich entsteht, ist eine supranationale Kontrollinstanz, die unterhalb der Schwelle demokratischer Rückkopplung operiert.

Die Legislative verabschiedet den Rahmen, aber die Architektur wird von Technokraten, Lobbyisten und „Expertengruppen“ geschaffen – außerhalb jeder realen demokratischen Korrektur. Was in regulatorischen Sandkästen beginnt, endet in verpflichtenden Zertifizierungsmechanismen für Bürger.

„Wir erleben keinen Roll-out digitaler Dienste – wir erleben die Einführung eines neuen Betriebssystems für Gesellschaft.“ – Dr. Shoshana Zuboff

Diese Erkenntnis verlangt eine Neupositionierung jener, die sich als souveräne Akteure verstehen. Unternehmer, Family Offices, Sovereign Thinkers – sie benötigen nicht nur Awareness, sondern strukturierte Exit-Strategien. Der digitale Lock-In ist kein dystopischer Mythos mehr, sondern operatives Programm.

Wer sich heute keine Gedanken über Datenhoheit, Infrastrukturresidenz und strategische Zugriffsmuster macht, wird morgen nicht mehr in der Lage sein, autonome Entscheidungen zu treffen. Denn Entscheidungsfreiheit ohne Systemzugang ist eine Illusion.

Das Kapitel beendet damit nicht nur die Analyse der digitalen Identität – es öffnet die Tür zur strategischen Frage:

Wie entkoppelt man sich souverän aus einem System, das man nicht bekämpfen, aber auch nicht mittragen will?

Die Antwort beginnt nicht mit Widerstand – sie beginnt mit Struktur.

Das Vermögensregister – Anatomie eines digitalen Schattenspiegels

Was als Transparenzmaßnahme verkauft wird, erweist sich als Tiefenstruktur eines umfassenden Kontrollsystems: Das EU-Vermögensregister 2026 verbindet Steuer, Eigentum und Identität in einem zentralisierten Schattenraum. Der Zugriff ist total. Der Ausstieg fast unmöglich.

Die Aura von Eigentum war einst ein Bollwerk. Ein letzter, physischer Anker individueller Souveränität – greifbar, messbar, abschirmbar. Ein Grundstück, ein Depot, eine Beteiligung, ein Safe mit alten Uhren, ein Speicher mit Bitcoin-Keys. Doch die Matrix hat sich verschoben. Eigentum, wie wir es kannten, wird umcodiert – von der physischen Realität in digitale Lesbarkeit. Und jede digitale Lesbarkeit ist – per Definition – potenziell kontrollierbar.

Was 2026 als „Vermögensregister der EU“ greift, ist weit mehr als ein bürokratisches Steuerprojekt. Es ist der nächste Layer in einer lückenlosen Kontrollarchitektur, die Identität, Zugang und Besitz algorithmisch verschweißt. Es ist das Update einer fiskalisch motivierten Plattform, das mit jedem weiteren „Komfortfeature“ zur strategischen Waffe wird. Gegen wen? Gegen jeden, der sich entzieht.

„Wer Besitz sichtbar macht, verliert die Kontrolle darüber.“

– Alexander Erber

Eigentum wird nicht mehr geschützt, sondern katalogisiert

Das geplante europäische Vermögensregister basiert auf einem einfachen Prinzip: Alles, was als Vermögen zählt, wird gemeldet, zentralisiert und verknüpft. Aktien, Immobilien, Edelmetalle, Kryptowährungen, Beteiligungen, Konten, Wallets, Kunstobjekte, Wertpapiere, Fonds – selbst „nicht-monetäre Assets“ wie Oldtimer oder Luxusuhren können gemeldet werden, sobald ein Marktwert über die Schwelle von ca. 200.000 € (in ersten Entwürfen) fällt.

Die offizielle Begründung? Bekämpfung von Geldwäsche, Steuerhinterziehung, Terrorfinanzierung. Doch die Begründung verschleiert die Reichweite:

-

Vollständige Verknüpfung mit der Digitalen EU-ID

-

Zugriff für über 200 Behörden und Institutionen

-

Verdachtsunabhängiger Zugriff, auch präventiv

-

Automatisierte Risikoprofile durch KI-gestützte Klassifizierungen

-

Echtzeit-Kontrolle von Zahlungsflüssen bei Vermögensbewegungen

„Wir befinden uns in der logischen Fortschreibung des KYC-Paradigmas – nur dass der Kunde in diesem Fall der Staat selbst ist.“

– EU-Datenbank-Architekt (Zitat aus geleakter Konferenzdokumentation, 2024)

Kontrolle durch Sichtbarkeit – der stille Wechsel der Eigentumsdefinition

Die zentrale Gefahr liegt nicht im Register selbst – sondern im, was es implizit ermöglicht:

-

Vermögens-Beschlagnahmung auf Knopfdruck

-

Zugangssperren für Non-Compliants (z. B. bei Steuerverzögerung, ID-Verweigerung, Social Score)

-

Automatisierte Sanktionen auf Basis von KI-Bewertungen („anomalous behavior“)

-

Stufenbasierte Besitzverifikation (ähnlich wie bei COVID-Zertifikaten: grün = compliant, rot = geblockt)

Das Eigentum bleibt formal bestehen – aber nur, solange es lesbar, prüfbar und genehmigt ist. Es entsteht ein Schatteneigentum, das juristisch entkoppelt, aber faktisch voll kontrolliert ist. Der Begriff „Eigentümer“ wird ersetzt durch „Nutzer mit Zugriffsrechten“.

„In einer Welt digitaler Eigentums-Token ist Besitz kein Recht mehr – sondern ein temporäres Nutzungszertifikat.“

– McKinsey Future of Wealth Report 2025

Zahlen, Daten, Fakten – der Maschinenraum des Registers

-

Startphase: Gesetzesentwurf der EU-Kommission vom Mai 2025, Inkraftsetzung ab Q1/2026

-

Zugriffsrechte: 202 Behörden aus 27 EU-Staaten, darunter Zoll, Steuerfahndung, Aufsichtsbehörden, FIUs

-

Technologie: Multi-Layer Datenbank, verknüpft mit AML5, DSA2 und eIDAS 2.0

-

Erweiterung geplant: Integration von nicht-europäischen Vermögenswerten via automatisiertem CRS-Austausch (Common Reporting Standard)

Besonders brisant: In einem internen Papier des IMF (2024) wird bereits die Kopplung an CBDCs als logische Erweiterung skizziert. Wer CBDCs nutzt, liefert Echtzeitdaten, die ins Register zurückgespielt werden. Wer nicht nutzt, riskiert „risk-based scrutiny“ – also intensivere Prüfungen.

Psychologie der Enteignung: Der Mensch als Risikoobjekt

Die tiefere Dynamik liegt nicht im technischen Register, sondern in der psychologischen Umcodierung:

-

Sichtbarkeit = Unsicherheit

Jeder digitale Besitz wird potenziell überprüfbar, rückholbar, erklärungsbedürftig. -

Schatten des Verdachts:

Wer nicht alles gemeldet hat, steht unter implizitem Vorwurf. -

Verschiebung der Beweislast:

Nicht mehr der Staat muss Gründe für Zugriff liefern – der Bürger muss Gründe für Besitz liefern. -

Ersetzbarkeit durch KI-Muster:

Verhaltensbasierte Scoring-Algorithmen entscheiden, was auffällig ist – nicht mehr der Mensch.

„Eigentum ist kein Zufluchtsort mehr – es ist eine Projektionsfläche algorithmischer Interpretation.“

– Alexander Erber

Das Ende des diskreten Wohlstands

Diskretion war lange ein stiller Luxus. Heute wird sie zur Anomalie. Wer nicht vollständig transparent ist, gilt als verdächtig. Wer Vermögenswerte schützt, wird als potenzieller Verweigerer eingestuft. Und wer alternative Systeme nutzt – z. B. private Goldlagerung, Offshore-Beteiligungen oder Non-KYC-Kryptomodelle – wird strategisch isoliert.

Der neue Code lautet: Compliance oder Exklusion.

Und das Vermögensregister wird zum Scanner. Es trennt die sichtbaren von den unsichtbaren – und damit die genehmigten von den ungewünschten Besitzstrukturen.

„Nicht das Vermögen wird kontrolliert – sondern der Zugang dazu.“

– ECB Internal Brief, zitiert in Politico 2025

Die souveräne Vermögensarchitektur: Wenn Besitz zum Schatten wird und Struktur zur Waffe

Was einst als Privatbesitz galt, ist heute ein digitaler Datenpunkt – abfragbar, verknüpfbar, analysierbar. In einer Welt, in der Eigentum nicht mehr durch Schlüssel, sondern durch Algorithmen kontrolliert wird, wird das Wie des Besitzens entscheidender als das Was. Der Unterschied zwischen Schutz und Zugriff ist kein Tresor mehr, sondern ein Steuerparagraf, eine Schnittstelle, eine Abfrage im digitalen Register. Wer diese Architektur nicht selbst gestaltet, wird in der eines anderen eingesperrt.

„Vermögen ist heute kein Wert mehr. Es ist eine Sichtbarkeit. Und Sichtbarkeit ist Angriffsfläche.“

– Alexander Erber

In der Phase nach der Auflösung klassischer Bankgeheimnisse, nach dem Angriff auf Offshore-Jurisdiktionen, nach der Globalisierung der Informationspflichten über FATCA, CRS und EU-DAC6, ist ein neuer Krieg entstanden: Der Krieg um Souveränität im Besitz.

Und dieser Krieg kennt keine Fronten – nur Datenströme.

Das neue Besitzparadigma: Eigentum ≠ Kontrolle

Die Trennung zwischen wirtschaftlichem Eigentümer und juristischer Haltestruktur ist in internationalen Konzernen längst Standard – für HNWIs wurde sie jedoch zur Überlebensstrategie. Die Frage, wer in der Bilanz steht, ist irrelevant. Entscheidend ist, wer nicht erscheint.

„Die klügsten Vermögenden dieser Welt besitzen nichts – sie kontrollieren alles.“

– Zitat nach John D. Rockefeller

Diese Logik ist nicht moralisch, sondern funktional. Denn in einem System, in dem jede Vermögenskomponente mit Reportingpflichten verknüpft ist, wird Sichtbarkeit zum Risiko.

Ein Beispiel:

-

Immobilienbesitz in Deutschland wird nicht nur im Grundbuch geführt – er ist mit Grundsteuer, Bewertungspflichten, Erbschaftssteuerregelungen und ab 2026 mit EU-Vermögensregistern verknüpft.

-

Ein privates Depot in Europa unterliegt automatischer Meldung nach CRS, MiFID II, SFDR, ESG-Bewertung und zukünftig KI-gestützten Risiko-Klassifikationen.

Ein anonymer Trust in Belize hingegen – korrekt strukturiert, nicht in der Blacklist, verbunden mit einer lizenzierten Verwaltungseinheit in einem Drittstaat mit funktionierender Infrastruktur – bleibt unsichtbar. Nicht illegal, sondern unsichtbar. Das ist der Unterschied zwischen Struktur und Irrtum.

Die globale Rechenschaftspflicht: Wer nichts zu verstecken hat, hat alles zu verlieren

Das Narrativ der Transparenz wurde strategisch aufgebaut: Transparenz sei gut, Intransparenz sei verdächtig. Was in der Theorie der Finanzmärkte Sinn ergibt, ist in der Praxis der Individualfreiheit eine Falle. Denn dort, wo Sichtbarkeit mit Kontrolle gleichgesetzt wird, werden Rückzugsräume kriminalisiert.

Die FATF (Financial Action Task Force), OECD-Initiativen, die EU-Richtlinie DAC8, das US-amerikanische Corporate Transparency Act – all diese Rahmenwerke folgen einem Ziel: Total Information Awareness.

„Compliance war nie dafür gedacht, uns zu schützen. Sondern, um uns sichtbar zu machen.“

– Alexander Erber

Schattenstruktur oder Sicherheitsarchitektur?

Ein Beispiel aus der Praxis: Ein Unternehmer mit liquiden Assets von über 20 Millionen Euro möchte seine Exposition in der EU reduzieren. Eine Umstrukturierung über eine Holdingstruktur in den VAE, mit Subholdings in Singapur und operativer Holding in Dubai International Financial Centre (DIFC), erlaubt:

-

Reputationssicherheit durch Tier-1-Jurisdiktion (VAE)

-

Kein automatischer Informationsaustausch mit der EU

-

Trennung von wirtschaftlichem Eigentum und operativer Verantwortung

-

Zugang zu internationalen Banklösungen ohne Reporting-Pflicht gegenüber dem Ursprungsland

Die gleiche Struktur wäre in Luxemburg nicht mehr neutral, sondern unterliegt Meldepflichten, ESG-Screening, regulatorischer Transparenz und zunehmender KI-gestützter Risikobewertung.

Die neue Regel lautet: Was sichtbar ist, ist manipulierbar.

Zahlen, Daten, Fakten: Der neue Gradmesser von Ownership

Laut dem „Global Wealth Report 2024“ von Credit Suisse hat sich die Anzahl der Reportable Events pro HNWI in Europa innerhalb von drei Jahren verachtfacht. Gleichzeitig stieg die Anzahl der Ermittlungsverfahren wegen unklarer Vermögensherkunft um 271 %. Nicht, weil mehr Delikte begangen wurden – sondern weil mehr sichtbar wurde.

Ein Beispiel:

-

Ein Vermögensverwalter in Frankreich meldet ein Konto mit 3 Mio. € Saldo.

-

Automatisches Reporting erfolgt an die Steuerbehörde in Deutschland.

-

Dort triggert die Kombination aus Höhe, Herkunft und Assetklasse einen KI-Alert im neuen digitalen Steuer-Risikomanagement-System.

-

Der Klient wird zur „Quellenprüfung“ eingeladen – ohne konkreten Vorwurf, aber mit Nachweispflichten, die faktisch eine Beweislastumkehr bedeuten.

„Wer sich nicht strukturiert, wird katalogisiert.“

– Alexander Erber

Juristische Layer: Wenn Vermögensschutz Systemkenntnis verlangt

Viele High-Net-Worth Individuals verlassen sich auf klassische Vehikel: Trusts, Stiftungen, Holdings. Doch in einer global vernetzten Steuer- und Compliance-Welt ist die juristische Architektur entscheidend:

-

Nicht nur: Wo ist der Trust registriert?

-

Sondern auch: Wer ist Trustee? Wer ist Protector? Wie ist der Letter of Wishes formuliert?

-

Und vor allem: In welchem Systemrahmen wird diese Struktur interpretiert?

Beispiel: Ein Trust in Jersey mit EU-Residenten als Begünstigte wird anders bewertet als derselbe Trust mit ex-domizilierten Begünstigten und vollständigem Discretionary Framework.

In der Praxis bedeutet das: Nicht die Struktur schützt, sondern ihre Interpretiertheit im globalen System.

Psychologische Tiefenstruktur: Die Angst vor der eigenen Transparenz

Immer mehr Unternehmer spüren einen subtilen Kontrollverlust – nicht über ihr Unternehmen, sondern über ihr Eigentum. Sie lesen in der Zeitung von Einfrierungen, von Vermögensbeschlagnahmen, von „Unvereinbarkeitsprüfungen“ bei Visaanträgen, von digitalen Vermögensregistern, die mit Sozialdaten, Steuerverhalten, ESG-Konformität verknüpft werden sollen.

Und sie spüren: Die nächste Grenze ist keine Landesgrenze mehr – sondern eine digitale Schwelle.

„Die größte Illusion der Freiheit ist die Annahme, dass Eigentum gleichbedeutend mit Verfügung ist.“

– Alexander Erber

„Der Übergang von Transparenz zu Überwachung ist fließend – und für viele kaum noch erkennbar. Wer heute als verdächtig gilt, entscheidet nicht mehr ein Richter, sondern ein Algorithmus.“ –Prof. Andreas Zick, Universität Bielefeld

Diese Aussage unterstreicht die Kernthese dieses Kapitels: Struktur ist Verteidigung.

Zukunftsszenario 2026–2028: Der Eigentumsreset?

Ein Konzept aus der „Great Reset“-Theorie wurde lange als utopisch abgetan: „You’ll own nothing – and be happy.“ Doch was, wenn dieser Zustand nicht durch Enteignung, sondern durch Vertrauensverlust in Eigentum entsteht?

-

Wenn Eigentum mehr Nachweispflicht als Sicherheit erzeugt?

-

Wenn jede Struktur mit Rechenschaftspflichten durchsetzt wird?

-

Wenn Besitz nicht mehr als Freiheit, sondern als Risiko gilt?

Dann wird nicht mehr gefragt: Was gehört mir?, sondern: Was gehört mir nicht mehr – und schützt mich dadurch?

Wer in einer solchen Welt souverän handeln will, braucht mehr als eine gute Struktur. Er braucht ein Verständnis für Systeme, Schattenräume und Sichtbarkeitsökonomie. Besitz wird zum Schatten. Kontrolle zur Bühne. Und nur wer die Bühne meidet, bleibt frei.

Der nächste Schritt ist nicht die Flucht – sondern das Neudenken von Architektur, Sichtbarkeit und Compliance als Werkzeuge der Freiheit. Kapitel 6 öffnet diesen Raum.

Digitale Exklusion und systemische Umschichtung – der stille Umbau der Zugriffsrechte

Wenn Identität zum Eigentum des Systems wird: Wer nicht konform ist, verliert Teilhabe. Was bleibt, ist ein Schattenprofil – und die Frage, wem morgen noch gehört, wer man heute war.

Der unsichtbare Hebel: Wie Systeme Zugriff neu definieren

Die Veränderung beginnt selten mit einem Knall. Sie beginnt mit einem Update. Einem Systemhinweis. Einer optimierten Richtlinie. Und ehe man sich versieht, ist der Zugang zu einem Konto, einem Service, einer Plattform nicht mehr verfügbar – nicht, weil man etwas getan hat, sondern weil man etwas nicht getan hat: zustimmen.

Zustimmen zur neuen Datenschutzrichtlinie. Zum digitalen Wallet. Zur biometrischen Re-Authentifizierung. Zum „Social Trust Framework“, das künftig voraussetzt, dass staatlich zertifizierte Identitätsanbieter den digitalen Handschlag geben. Ein Framework, das nicht mehr fragt, ob jemand vertrauenswürdig ist, sondern ob das System ihn als solchen einstuft.

„Zugriffsrechte sind nicht länger technische Parameter, sondern politische Kategorien.“

– Alexander Erber

Exklusion durch Struktur: Der neue Zugriffscode heißt Konformität

Was früher ein Passwort war, ist heute ein Verhalten. Wer Zugriff behalten will, muss nicht nur korrekt handeln, sondern systemisch korrekt sein. Der Verlust von Zugang – zu Plattformen, zu Finanzsystemen, zu Dienstleistungen – ist kein Bug, sondern Feature.

Die digitale Identität wird zur Eintrittskarte – nicht nur zum digitalen Leben, sondern zum realen. Sie wird gekoppelt an Wohnsitz, Steuerstatus, Impfstatus, Zahlungsmoral, CO₂-Bilanz, Äußerungen im Netz. Wer diesen Fluss durchbricht, wird fragmentiert. Und Fragmentierung bedeutet: kein Zugang mehr.

„Die wahre Kontrolle liegt nicht im Zugriff, sondern im Entzug.“

– Shoshana Zuboff

Schattenprofile und stille Scores: Der neue Kredit heißt Gehorsam

Das digitale Schattenprofil weiß, was man will, bevor man es selbst artikuliert. Es speichert nicht nur Käufe und Klicks, sondern Bewertungen durch Dritte, algorithmische Risikofaktoren, unbewusste Muster. Der Systemscore – ob als Social Credit, ESG-Rating oder Behavioral Index – entscheidet darüber, wer wirtschaften darf.

Für Unternehmer bedeutet das:

-

Keine Plattformzulassung ohne ESG-Konformität

-

Keine Zahlungsabwicklung ohne vollständige ID-Verification

-

Kein Zugang zu Finanzierung ohne digitale Risikofreigabe

Selbst Banken klassifizieren Kunden in Vorstufen, bevor überhaupt eine Kontoeröffnung möglich wird – „PEP“, „Sanction List Hit“, „Jurisdictional Risk“, „Politisch oder systemisch exponiert“. Diese Parameter erscheinen als Compliance-Faktoren, sind aber oft Ausdruck ideologischer Bewertungsraster.

„Die Digitalisierung ist nicht neutral. Sie ist die Architektur einer neuen Moralordnung.“

– Yuval Noah Harari

Die Architektur der Verlagerung: Vom Eigentum zum Zugriff

Wer heute glaubt, Eigentum zu besitzen, irrt oft. Ob Lizenzen, Software, Fahrzeuge mit OTA-Update-Funktion oder Token in Wallets – alles ist rückrufbar, deaktivierbar, neu zuordenbar. Die zentrale Architektur heißt: Berechtigung statt Besitz.

Im Kontext der digitalen ID bedeutet das:

-

Der Reisepass wird digitalisiert, aber kann remote entzogen werden

-

Die Wallet speichert Vermögen, aber unterliegt Zugriffsrechten

-

Die Lizenz wird zur temporären Genehmigung, nicht zum Recht

Das digitale Register macht aus Besitz temporären Zugriff. Damit verändert sich die Vermögensarchitektur fundamental – nicht durch Enteignung, sondern durch Reklassifikation.

„Digitale Kontrolle geschieht nicht durch Verbot, sondern durch Umwidmung.“

– Alexander Erber

Der neue Zugang: Wer definiert, wer Zugang bekommt?

Immer häufiger wird nicht mehr der Einzelne bewertet, sondern die Konstellation. Der Zugriff auf ein Konto hängt von der Herkunft des Geldes ab. Der Zugriff auf ein Visum von der Aufenthaltsdauer in Drittländern. Der Zugriff auf eine Plattform vom Verhalten der eigenen Kontakte.

So entstehen Netzwerk-Risikoscores. Kein individueller Fehler – sondern ein systemischer Verdacht. Diese Architektur kennen Juristen als „Kollektivhaftung“. Im digitalen Raum wird sie normalisiert.

Das bedeutet für globale Unternehmer:

-

Family Offices werden durch Konsortialüberwachung erfasst

-

Holdingstrukturen durch jurisdiktionale Transparenzregister offengelegt

-

Multi-Banking durch Behavioral Tracing in Echtzeit bewertet

Der Shift verläuft leise. Doch am Ende steht ein System, in dem Vertrauen nicht mehr verhandelt, sondern verifiziert wird – und zwar nicht durch Beziehungen, sondern durch Machine Learning Modelle, denen man sich nicht entziehen kann.

Ausblick: Die neue Rolle des Souveränen

Wer in diesem Umfeld agiert, braucht mehr als technische Lösungen. Er braucht eine Souveränitätsarchitektur – bestehend aus:

-

juristischer Fragmentierung (Multi-Domicile-Strategien)

-

digitaler Sichtbarkeitssteuerung (Selective Disclosure, Data Islands)

-

finanzieller Entkoppelung (Off-Market Assets, Meta-Liquidität)

-

compliance-redundanter Strukturierung (Diversifikation von Risikozonen)

-

narrativer Positionierung (Strategic Framing im digitalen Raum)

Der digitale Zugriff ist nicht das Problem. Die Illusion von Kontrolle ist es.

„Was wie Zugang aussieht, ist oft nur eine Leine mit längerem Spielraum.“

– Alexander Erber

Digitale Architektur der Ausschließung – Wenn Daten zur Waffe werden

Ein System aus Kontrolle, nicht aus Vertrauen. Eine Infrastruktur der Selektion, nicht der Zugehörigkeit. Was einst als Fortschritt verkauft wurde, trägt nun den genetischen Code des Ausschlusses.

Wer in der Welt von 2026 seine Identität nicht digital authentifizieren kann, wird nicht mehr eingebunden, sondern ausgesperrt. Zugang zur Mobilität? Verwehrt. Banktransaktionen? Blockiert. Abstimmung über politische Inhalte? Unterbunden. Denn Kontrolle ersetzt Vertrauen – und der Mensch, der nicht eindeutig verifiziert ist, wird zum systemischen Fremdkörper.

Die algorithmische Infrastruktur, einst erschaffen zur Effizienzsteigerung, entpuppt sich als Exklusionsmechanismus für jeden, der nicht mitspielt. Im Zentrum dieser Dynamik: die Kombination aus digitaler ID, KYC-Protokollen, automatisierter Risiko-Klassifikation und einer wachsenden Zahl nicht-demokratisch legitimierter Schnittstellen.

„Das System hat gelernt, dass Selektion profitabler ist als Integration. Und es hat keine Skrupel mehr, das auch umzusetzen.“

– Alexander Erber

Die neue Grammatik der Zugehörigkeit

Zugehörigkeit ist kein Gefühl mehr, sondern ein Datenstatus. Wer dazugehört, ist eingeloggt, verifiziert, compliant. Wer ausgeschlossen wird, hat keine Störung im System verursacht – er ist die Störung.

Die technologische Basis dafür ist nicht neu: Datenkategorisierung, Verhaltensanalyse, Verknüpfung mit Geodaten und Verhaltensscores. Neu ist nur der moralische Bruch: Aus dürfen wird müssen. Aus Option wird Obligation. Aus digitaler Komfortfunktion wird digitale Eintrittsschwelle.

Die erste Stufe ist das Scoring. Die zweite Stufe ist der Entzug. Die dritte ist Unsichtbarkeit.

„Der Ausschlussmechanismus der Zukunft kommt nicht mit Gewalt. Er kommt mit einem leeren Bildschirm.“

– Shoshana Zuboff

Verdrängte Realität: Wenn Systeme nicht mehr neutral sind

Die Erzählung von Neutralität digitaler Infrastrukturen ist längst obsolet. Systeme lernen – und sie lernen von denen, die sie kontrollieren. Wer Zugang zu den Trainingsdaten hat, kontrolliert das Verhalten. Wer Zugang zu den Metriken hat, bestimmt, was sichtbar wird.

Ein Beispiel:

Ein Unternehmer mit Offshore-Struktur, sauberer Historie und klarer Compliance wird plötzlich durch eine neue EU-Vorgabe als „höheres Risiko“ klassifiziert. Sein Konto wird eingefroren, seine Bewegungen limitiert. Nicht, weil er etwas getan hat. Sondern weil der neue Regelalgorithmus ihn neu bewertet.

Oder:

Ein Familienvater nutzt Messaging-Plattformen, die nicht der EU-DSA-Vorgabe entsprechen. Seine Kommunikation wird abgewertet, seine Inhalte versteckt. Nicht gelöscht – aber unsichtbar gemacht.

Dies ist kein dystopisches Zukunftsbild. Es ist der Code der Gegenwart.

Digitale Identität als Waffe im Schattenrecht

Digitale ID-Systeme verschmelzen mit Schattenverträgen, Blacklist-Registern und Systemen wie dem Schengen Entry-Exit-System, dem AML6-Framework oder der RegTech-basierten Risikoklassifizierung.

Die Waffe ist nicht das Gesetz.

Die Waffe ist die Kombination aus automatisierter Bewertung und fehlendem Widerspruchsrecht.

Ein Betroffener weiß oft nicht einmal, warum er gesperrt wird – oder dass er überhaupt gesperrt wurde.

Die Plattform schweigt. Die Bank verweist auf interne Prozesse. Der Algorithmus kennt kein Mitleid.

Das Resultat:

Unsichtbarkeit. Ausschluss. Systemischer Tod bei vollem Bewusstsein.

„Die nächste Stufe der Kontrolle ist nicht Repression. Es ist das algorithmische Schweigen.“

– Prof. Yuval Harari

Juristische Untiefen: Kein Rechtsweg, kein Gegenspieler

Die Verlagerung der Entscheidungsmacht auf Algorithmen führt zur Erosion des Rechtsstaates. Entscheidungen werden nicht mehr von Gerichten geprüft, sondern von Scores begründet.

Die DSGVO? Greift nicht.

Der nationale Datenschutz? Ausgehebelt durch supranationale Vereinbarungen.

Das Problem liegt nicht in der Existenz von Regeln – sondern in ihrer Intransparenz und Undurchsetzbarkeit.

Ein Family Office, das globale Mandate betreut, kann plötzlich keine Transaktionen mehr durchführen, weil der neue EU-Digital-Service-Provider die Wallet-Adresse als „unusual“ einstuft. Kein Verfahren. Kein Einspruch. Nur ein Klick auf „abgelehnt“.

Die juristische Landschaft wird zur Grauzone – und die Verantwortlichen verstecken sich hinter Technik.

Externe Quellenlage und Beweisebene

-

UN Rapporteur zur digitalen Menschenrechtssituation 2024:

Warnt ausdrücklich vor „algorithmischer Marginalisierung“ als neuem Exklusionsmechanismus. -

FATF Guidance on Digital Identity (2023):

Zeigt, wie neue KYC-Anforderungen Staaten ermöglichen, jeden Zugang auf der Basis von Scoring-Logik zu verweigern – selbst bei fehlender Straftat. -

EU Digital Services Act (2024) & Digital Markets Act:

Fördern eine neue Ordnung der Sichtbarkeit. Was als „unreguliert“ gilt, wird herabgestuft – nicht juristisch, sondern algorithmisch. -

Stanford Cyber Policy Center, März 2025:

„The future exclusion is invisible. You don’t see the fence, but you can’t enter.“

Strategische Ableitungen für HNWIs und Family Offices

-

Die passive Rolle ist ein Risiko.

Wer sich nicht aktiv positioniert – juristisch, technisch, strategisch – wird zum Spielball nicht-greifbarer Systeme. -